Il CRIL (Cyble Research & Intelligence Labs) ha recentemente identificato una campagna massiva che fornisce tramite app Android malevoli il trojan bancario Ermac.

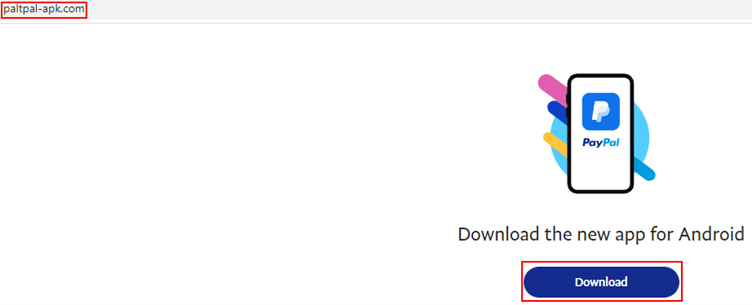

In particolare la campagna utilizzerebbe siti Web di phishing i cui domini sono stati registrati con la tecnica del typosquatting per indurre gli utenti a scaricare e installare APK falsi che impersonano applicazioni come ad esempio Google Wallet, PayPal e Snapchat.

I domini impersonati

L’attore delle minacce avrebbe registrato domini specifici con nomi modificati ad arte per somigliare a quelli di piattaforme hosting per applicazioni Android popolari, come Google PlayStore, APKPure e APKCombo.

Il typosquatting, lo ricordiamo, è un metodo che consiste nel registrare un nome di dominio simile a quello di un sito legittimo, cambiando semplicemente dei caratteri del nome, allo scopo di sfruttare gli errori di battitura o le sviste per dirottare l’utente verso un sito differente da quello che vuole in realtà raggiungere.

Ecco le URL di alcuni siti di phishing coinvolti nella camapgna:

- payce-google[.]com

- snanpckat-apk[.]com

- vidmates-app[.]com

- paltpal-apk[.]com

- m-apkpures[.]com

ERMAC, l’ultima versione

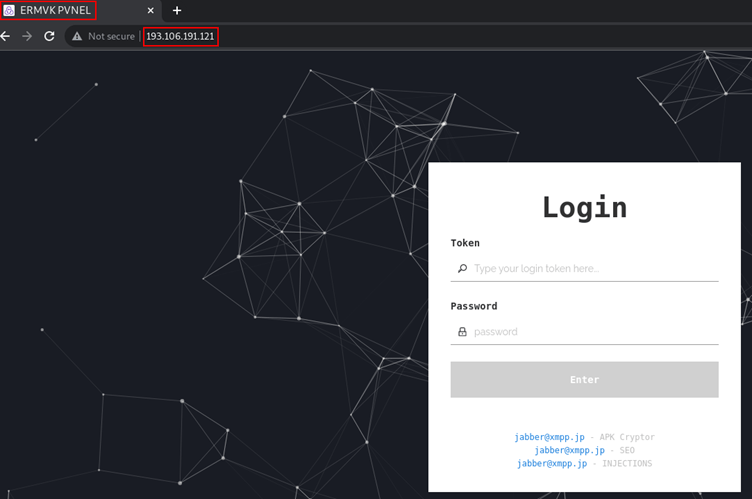

In tutti i casi, il malware ERMAC consegnato agli utenti che tentano di scaricare gli APK da questi siti, ruba dati sensibili come contatti, SMS, credenziali e l’elenco delle applicazioni installate sul dispositivo della vittima. L’esfiltrazione avviene connettendosi tramite una richiesta POST al server C2 (hxxp://193.106.191[.]121:3434/aa.php/).

Secondo Cyble, con l’ultima versione (2.0) del trojan bancario Android , scoperto per la prima volta alla fine di agosto 2021, gli attaccanti starebbero prendendo di mira ben 467 applicazioni.

Sullo stesso IP del server C2 sarebbe ospitato anche il pannello di amministrazione ERMAC.

Raccomandazioni

“Poiché oltre il 70% degli utenti mobili utilizza dispositivi Android, gli attacchi ai dispositivi Android sono aumentati proporzionalmente con l’importanza e l’uso diffuso del sistema operativo Android. Questo è il motivo principale per cui i TA utilizzano varie tecniche sofisticate per fornire payload Android dannosi.“, concludono i ricercatori Cyble.

Alla luce di questo raccomandano inoltre di:

- Attivare la funzione di aggiornamento automatico del software su computer, dispositivi mobili e su tutti i dispositivi connessi.

- Monitorare regolarmente le transazioni finanziarie e denunciare attività sospette.

- Utilizzare software antivirus su tutti i dispositivi connessi, inclusi PC, laptop e dispositivi mobili.

- Verificare sempre l’autenticità di link e allegati e-mail.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.