Una nuova campagna di phishing sta sfruttando i messaggi di Microsoft Teams per inviare allegati malevoli che installano il malware DarkGate Loader. La campagna è iniziata alla fine di agosto 2023, con messaggi di phishing su Microsoft Teams inviati da due account Office 365 esterni compromessi ad altre organizzazioni.

Dettagli della campagna di phishing su Microsoft Teams

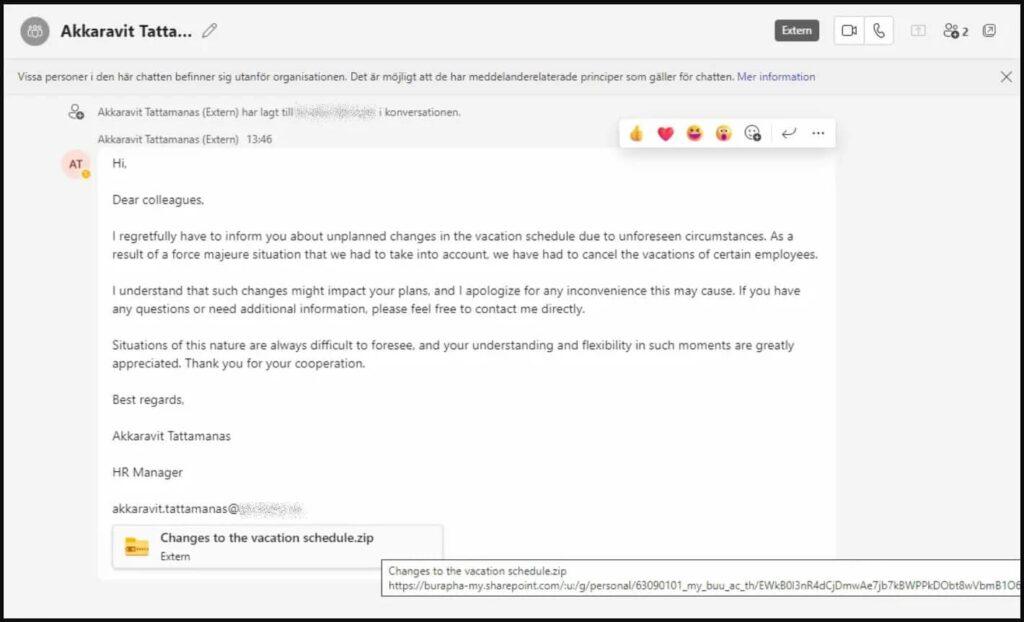

Gli account compromessi sono stati utilizzati per ingannare altri utenti di Microsoft Teams, inducendoli a scaricare e aprire un file ZIP denominato “Changes to the vacation schedule”. Cliccando sull’allegato, viene innescato il download del file ZIP da un URL SharePoint, che contiene un file LNK che si finge un documento PDF.

I ricercatori di Truesec hanno analizzato la campagna di phishing su Microsoft Teams e hanno scoperto che contiene uno VBScript malevolo che innesta una catena di infezione che porta a un payload identificato come DarkGate Loader. Per cercare di evitare il rilevamento, il processo di download utilizza Windows cURL per recuperare i file eseguibili e gli script del malware.

Lo script arriva pre-compilato, nascondendo il suo codice malevolo nel mezzo del file, iniziando con “magic bytes” distinguibili associati agli script AutoIT. Prima di procedere ulteriormente, lo script verifica se il software antivirus Sophos è installato sulla macchina bersaglio e, in caso contrario, deobfusca il codice aggiuntivo e lancia il shellcode. Quest’ultimo utilizza una tecnica chiamata “stacked strings” per costruire l’eseguibile Windows di DarkGate e caricarlo in memoria.

La risposta di Microsoft e l’evoluzione di DarkGate

Nonostante l’agitazione causata da questa scoperta, Microsoft ha deciso di non affrontare il rischio, raccomandando invece che gli amministratori applichino configurazioni sicure come liste di consentimento a portata limitata e disabilitino l’accesso esterno se non è necessaria la comunicazione con inquilini esterni.

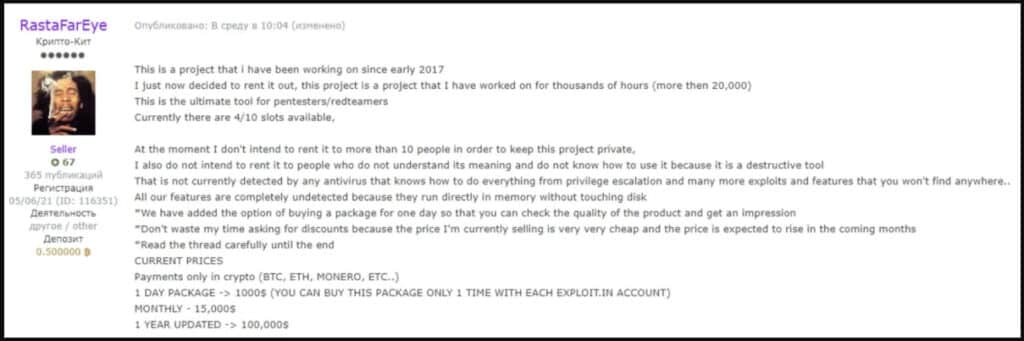

DarkGate, in circolazione dal 2017, è stato utilizzato limitatamente da un piccolo gruppo di cybercriminali contro bersagli molto specifici. Si tratta di un malware potente che supporta una vasta gamma di attività malevole, inclusi l’accesso remoto hVNC, il mining di criptovalute, il reverse shell, il keylogging, il furto di appunti e il furto di informazioni (file, dati del browser). Nel giugno 2023, è stato segnalato che qualcuno che affermava di essere l’autore originale di DarkGate ha tentato di vendere l’accesso al malware a dieci persone per il costo assurdo di 100.000 dollari all’anno. Nei mesi successivi, ci sono state molteplici segnalazioni di un aumento della distribuzione di DarkGate, utilizzando vari canali, inclusi phishing e malvertising.