I ricercatori di sicurezza hanno scoperto un trojan di accesso remoto chiamato Krasue che prende di mira i sistemi Linux delle compagnie di telecomunicazioni e che è rimasto non rilevato dal 2021. Il malware Krasue include sette varianti di un rootkit che supporta molteplici versioni del kernel Linux e si basa sul codice di tre progetti open-source.

Funzione Principale e Distribuzione

La funzione principale di Krasue è mantenere l’accesso all’host, suggerendo che potrebbe essere distribuito tramite un botnet o venduto da broker di accesso iniziale a criminali informatici che cercano accesso a un obiettivo specifico. Non è chiaro come il malware venga distribuito, ma potrebbe essere consegnato dopo aver sfruttato una vulnerabilità, seguito da un attacco di forza bruta alle credenziali, o scaricato da una fonte non affidabile come un pacchetto o un binario che imita un prodotto legittimo.

Target e Rootkit Interni

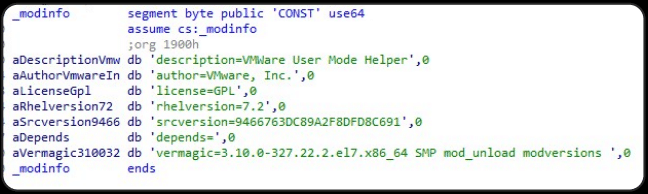

Il targeting di Krasue sembra essere limitato alle compagnie di telecomunicazioni in Thailandia. L’analisi di Group-IB ha rivelato che il rootkit all’interno del binario di Krasue RAT è un modulo del kernel Linux (LKM) che si maschera come un driver VMware non firmato dopo l’esecuzione. I rootkit a livello di kernel sono difficili da rilevare e rimuovere perché operano allo stesso livello di sicurezza del sistema operativo.

Caratteristiche del Rootkit

Il rootkit supporta le versioni del kernel Linux 2.6x/3.10.x, il che gli permette di rimanere sotto il radar poiché i server Linux più vecchi hanno tipicamente una scarsa copertura di Endpoint Detection and Response. Tutte e sette le versioni del rootkit incorporato presentano le stesse capacità di hooking delle chiamate di sistema e di funzione e utilizzano lo stesso falso nome “VMware User Mode Helper”. Il rootkit Krasue può nascondere o rendere invisibili le porte, rendere invisibili i processi, fornire privilegi di root, eseguire il comando kill per qualsiasi ID di processo e coprire le sue tracce nascondendo file e directory relativi al malware.

Comunicazione con il Server C2

Quando comunica con il server di comando e controllo (C2), Krasue può accettare i seguenti comandi: ping, master, info, restart, respawn, god die. Group-IB ha scoperto nove indirizzi IP C2 distinti codificati nel malware, con uno che utilizza la porta 554, comune nelle connessioni RTSP (Real Time Streaming Protocol).

Origine e collegamenti con altri Malware

Sebbene l’origine del malware Krasue sia sconosciuta, i ricercatori hanno trovato nel rootkit alcune sovrapposizioni con il rootkit di un altro malware Linux chiamato XorDdos, suggerendo che le due famiglie di malware potrebbero avere un autore/operator comune.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.