Sommario

Una vulnerabilità di sicurezza vecchia di un anno nei router TP-Link Archer AX21 (AX1800) sta attirando l’attenzione di numerose operazioni di botnet malware. Identificata come CVE-2023-1389, questa falla critica di iniezione di comandi non autenticata nella API locale attraverso l’interfaccia di gestione web del TP-Link Archer AX21 è stata ampiamente sfruttata nonostante le patch rilasciate.

Dettaglio della Vulnerabilità

La falla CVE-2023-1389, scoperta e segnalata agli inizi del 2023 tramite la Zero-Day Initiative (ZDI), ha portato TP-Link a rilasciare aggiornamenti di sicurezza per il firmware nel marzo 2023. Nonostante ciò, il codice di exploit divenne pubblico poco dopo, innescando una catena di attacchi mirati.

Escalation degli attacchi Botnet

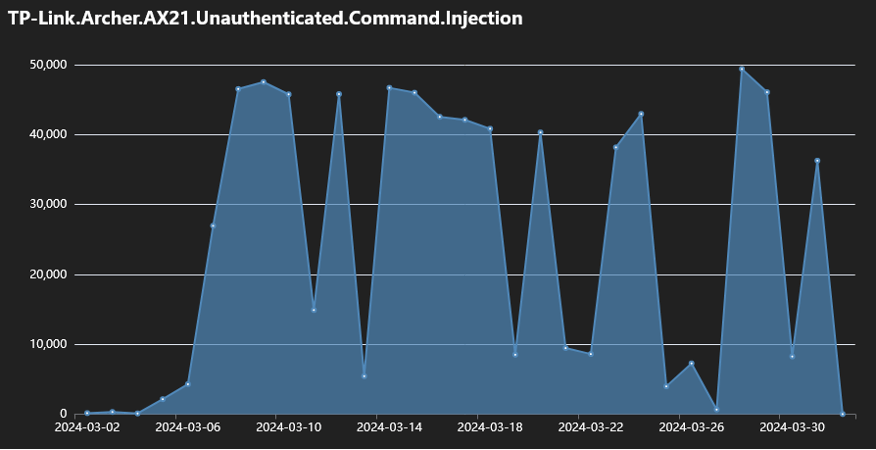

Da marzo 2024, i dati di telemetria di Fortinet hanno registrato tentativi di infezione giornalieri che spesso superano i 40.000 e talvolta arrivano fino a 50.000, segno di un’attività malintenzionata in crescita. Almeno sei operazioni di botnet, incluse tre varianti di Mirai e la botnet denominata “Condi“, hanno intensificato gli attacchi sfruttando questa vulnerabilità.

Tattiche delle Botnet

Ogni botnet impiega metodologie diverse per sfruttare la vulnerabilità e stabilire il controllo sui dispositivi compromessi:

- AGoent: Scarica ed esegue script che recuperano ed eseguono file ELF da un server remoto, cancellando poi i file per nascondere le tracce.

- Variante di Gafgyt: Specializzata in attacchi DDoS, scarica script per eseguire binari Linux e mantenere connessioni persistenti ai server C&C.

- Moobot: Avvia attacchi DDoS, scaricando ed eseguendo uno script per ottenere file ELF, eseguendoli in base all’architettura, e poi rimuovendo le tracce.

- Miori: Utilizza HTTP e TFTP per scaricare file ELF, eseguendoli e utilizzando credenziali codificate per attacchi brute force.

- Variante di Mirai: Scarica uno script che a sua volta recupera file ELF compressi usando UPX, monitora e termina strumenti di analisi dei pacchetti per evitare rilevamenti.

- Condi: Usa uno script downloader per migliorare i tassi di infezione, impedisce i riavvii del dispositivo per mantenere la persistenza e scandisce e termina processi specifici per evitare rilevamenti.

Consigli per la sicurezza

Gli utenti dei router TP-Link Archer AX21 sono incoraggiati a seguire le istruzioni del produttore per l’aggiornamento del firmware, cambiare le password di amministrazione predefinite con altre uniche e lunghe, e disabilitare l’accesso web al pannello di amministrazione se non necessario.

Questo scenario di attacchi continua a evidenziare l’importanza di mantenere i firmware dei dispositivi aggiornati e di adottare pratiche di sicurezza robuste per proteggere le reti domestiche e aziendali dai malintenzionati.