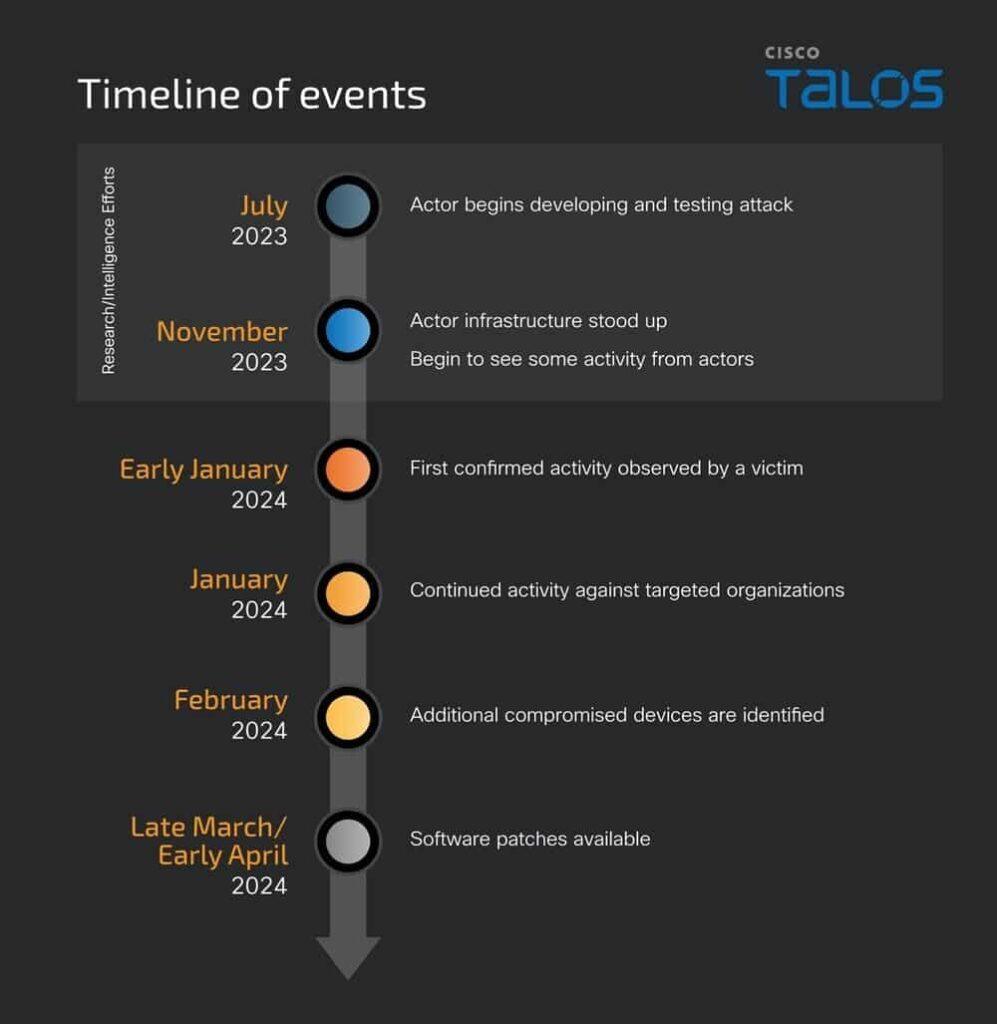

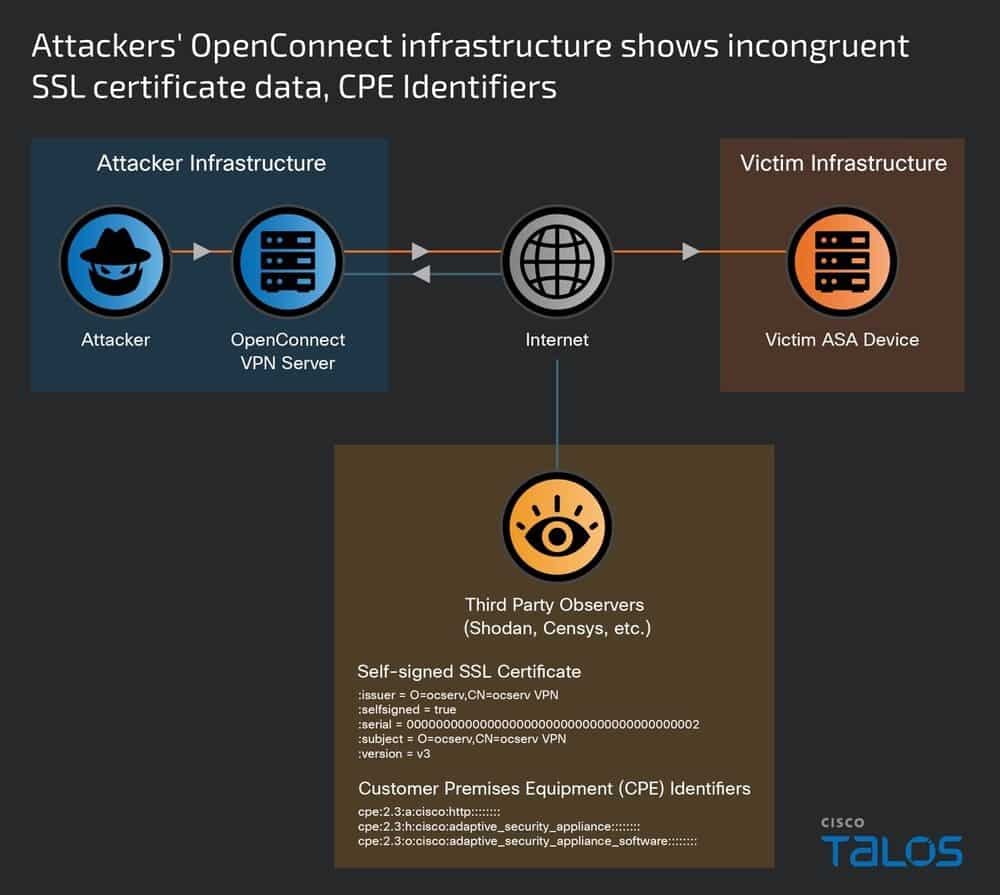

Un sofisticato attore statali, identificato come UAT4356 (noto anche come Storm-1849 da Microsoft), ha sfruttato due vulnerabilità zero-day nei dispositivi di rete Cisco per condurre una campagna di spionaggio avanzato, denominata ArcaneDoor. Questa operazione ha mirato a raccogliere dati in modo occulto e implementare attacchi persistenti nei target ambientali.

Dettagli dell’Attacco

Le due vulnerabilità zero-day sfruttate in questa campagna includono:

- CVE-2024-20353: Una vulnerabilità di tipo Denial-of-Service nel Web Services del software Cisco Adaptive Security Appliance e Firepower Threat Defense, con un punteggio CVSS di 8.6.

- CVE-2024-20359: Una vulnerabilità che permette l’esecuzione locale di codice con privilegi di root, con un punteggio CVSS di 6.0.

Implementazione dei Backdoor

Durante l’attacco, sono state distribuite due backdoor:

- Line Dancer: Un backdoor in-memory che consente agli attaccanti di caricare ed eseguire payload arbitrari di shellcode, inclusa la disabilitazione dei log di sistema e l’esfiltrazione di dati di traffico di rete.

- Line Runner: Un impianto HTTP basato su Lua installato persistentemente sull’appliance Cisco ASA, sfruttando le vulnerabilità zero-day menzionate, in modo che possa sopravvivere a riavvii e aggiornamenti.

Complessità e implicazioni dell’Attacco

L’attacco ha dimostrato una capacità notevole di nascondere tracce digitali e di impiegare metodi complessi per evitare la rilevazione attraverso forensi della memoria, sottolineando la sofisticatezza e l’elusività dell’attore. Questo suggerisce che gli aggressori hanno una comprensione approfondita delle dinamiche interne dell’appliance Cisco ASA e delle azioni forensi comunemente eseguite da Cisco per la validazione dell’integrità dei dispositivi di rete.

Impatto e Risposta alla Sicurezza

Le agenzie di sicurezza di Australia, Canada e Regno Unito hanno pubblicato un avviso congiunto sull’attività di ArcaneDoor, evidenziando la crescente minaccia agli apparati di rete perimetrali, come server email, firewall e VPN, che tradizionalmente mancano di soluzioni di Endpoint Detection and Response (EDR). L’U.S. Cybersecurity and Infrastructure Security Agency (CISA) ha aggiunto le vulnerabilità al suo catalogo di vulnerabilità conosciute sfruttate, richiedendo che le agenzie federali applichino le correzioni fornite dai fornitori entro il 1 maggio 2024.

ArcaneDoor illustra come i dispositivi di rete perimetrali siano punti d’intrusione critici per le campagne di spionaggio. Questi dispositivi necessitano di patch regolari e tempestive, l’uso di hardware e software aggiornati, e una stretta sorveglianza da una prospettiva di sicurezza. L’ottenimento di un punto d’appoggio su questi dispositivi permette agli attori di muoversi direttamente all’interno di un’organizzazione, deviare o modificare il traffico e monitorare le comunicazioni di rete.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.