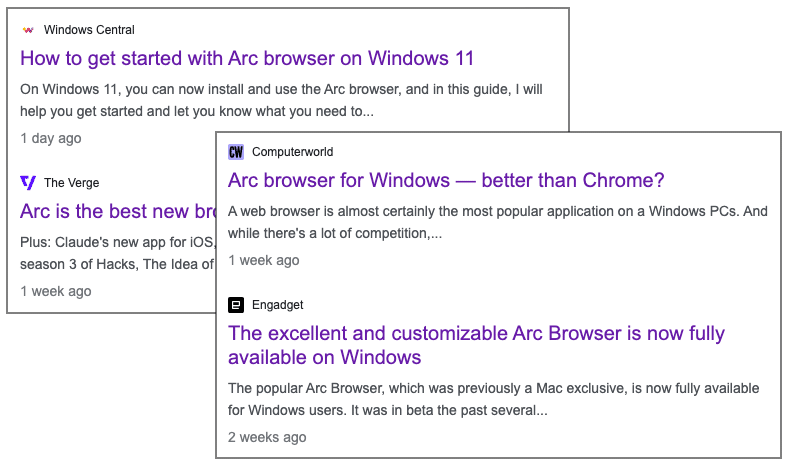

Il browser Arc, sviluppato da The Browser Company, ha recentemente guadagnato popolarità grazie alle recensioni entusiastiche e alle sue funzionalità innovative ma, tuttavia, questa attenzione ha attirato anche l’interesse dei cybercriminali ed un nuovo schema di malvertising utilizza annunci di ricerca su Google per diffondere malware, sfruttando l’interesse per il browser Arc.

Schema di Malvertising

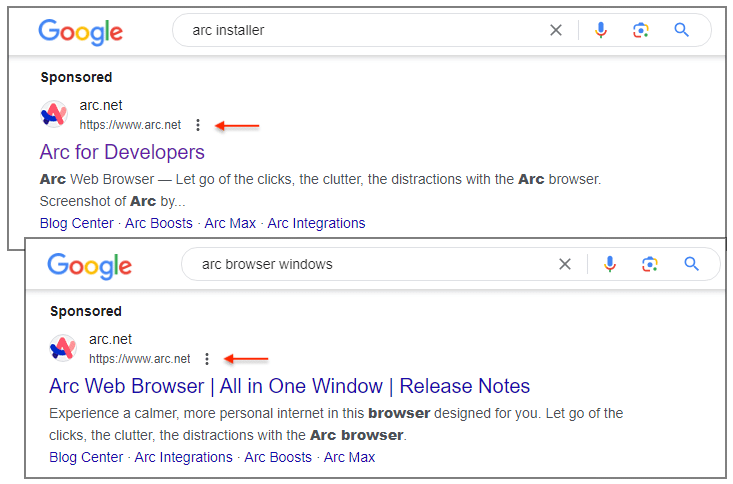

I criminali informatici hanno lanciato una campagna pubblicitaria che imita il brand del browser Arc. Questi annunci, che appaiono legittimi grazie all’uso del logo ufficiale e del sito web, indirizzano gli utenti verso siti dannosi.

La ricerca di termini come “arc installer” o “arc browser windows” può portare gli utenti a cliccare su questi annunci fasulli.

Caratteristiche del Malware

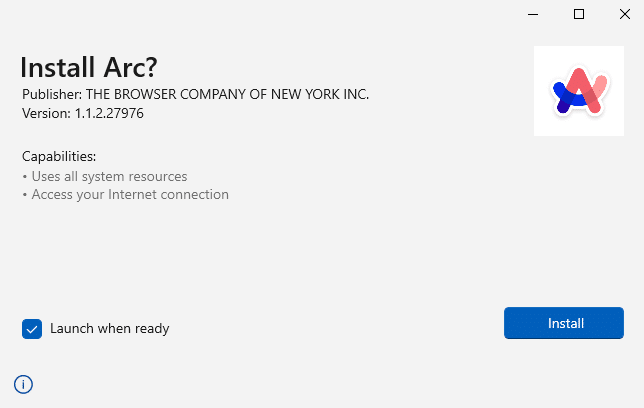

Quando gli utenti scaricano il presunto “Arc per Windows” da questi siti, in realtà scaricano malware. Il principale file eseguibile, ArcBrowser.exe, contiene altri due eseguibili. Uno di questi installa il legittimo software Arc come diversivo, mentre l’altro contatta la piattaforma cloud MEGA, utilizzata come server di comando e controllo (C2).

Il malware utilizza vari metodi per nascondere e distribuire il payload:

- MEGA API: Il malware utilizza l’API di MEGA per autenticarsi e scambiare dati.

- Immagini PNG: Codice maligno è nascosto all’interno di immagini PNG, scaricate da siti remoti.

- MSBuild.exe: Il malware inietta codice nel legittimo eseguibile MSBuild.exe per eseguire ulteriori azioni malevoli.

Indicatori di compromissione

Siti Ingannevoli

- ailrc[.]net

- aircl[.]net

Installer Dannoso

- ArcBrowser.exe

- Hash: 3e22ed74158db153b5590bfa661b835adb89f28a8f3a814d577958b9225e5ec1

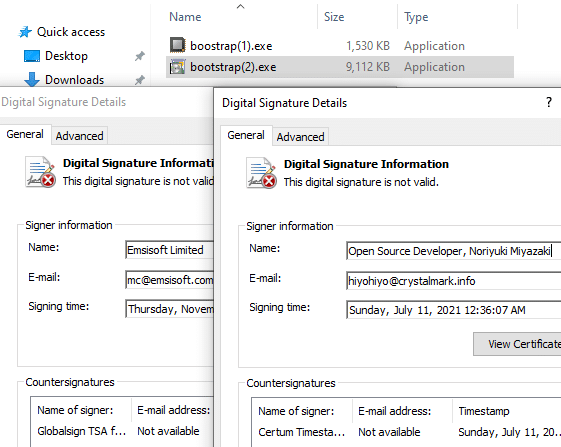

Payload Seguiti

- theflyingpeckerheads[.]com/bootstrap.exe

- Hash: b8ae9aa480f958312b87877d5d44a9c8eac6a6d06a61ef7c51d4474d39357edb

PNG Dannoso

- theflyingpeckerheads[.]com/924011449.png

- Hash: 018dba31beac15518027f6788d72c03f9c9b55e0abcd5a96812740bcbc699304

Payload Finale

- JRWeb.exe

- Hash: 6c30c8a2e827f48fcfc934dd34fb2cb10acb8747fd11faae085d8ad352c01fbf

Server di Comando e Controllo (C2)

- 185.156.72[.]56

L’aumento dell’interesse per il browser Arc ha creato un’opportunità per i cybercriminali di diffondere malware attraverso campagne di malvertising ben congegnate. Gli utenti devono essere estremamente cauti quando cliccano su annunci sponsorizzati e scaricano software da fonti non verificate. L’uso di soluzioni di rilevamento e risposta degli endpoint (EDR) può aiutare a prevenire tali attacchi legando una serie di eventi a un attacco effettivo.