Recentemente, Palo Alto Networks ha scoperto una campagna malware che utilizza file Excel per distribuire DarkGate, un malware sofisticato che ha subito un’evoluzione significativa negli ultimi anni. La campagna, che si è svolta tra marzo e aprile 2024, illustra come i criminali informatici possano abusare creativamente di strumenti legittimi per diffondere il loro malware.

Cosa leggere

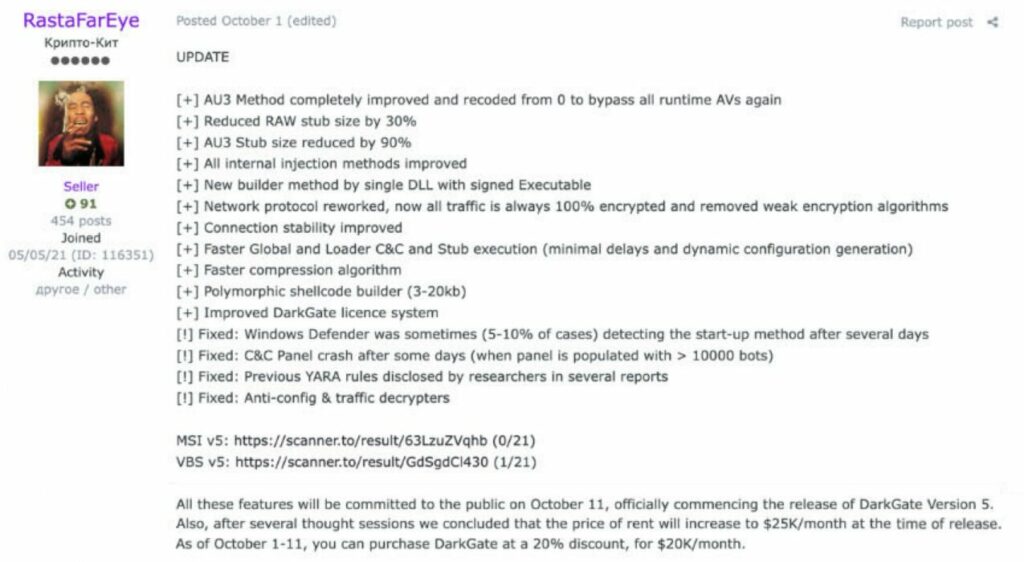

Evoluzione di DarkGate

DarkGate è stato segnalato per la prima volta nel 2018 e si è evoluto in un’offerta di malware-as-a-service (MaaS). Dopo la disgregazione dell’infrastruttura Qakbot nell’agosto 2023, si è assistito a un aumento significativo delle attività legate a DarkGate. Questo malware è noto per le sue capacità di esecuzione di codice remoto, cryptomining e reverse shell.

Meccanismo di distribuzione

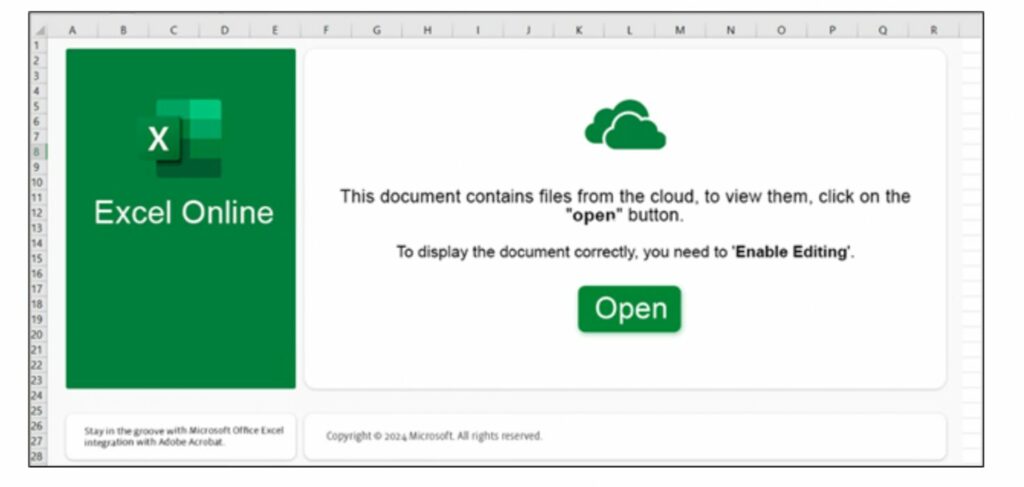

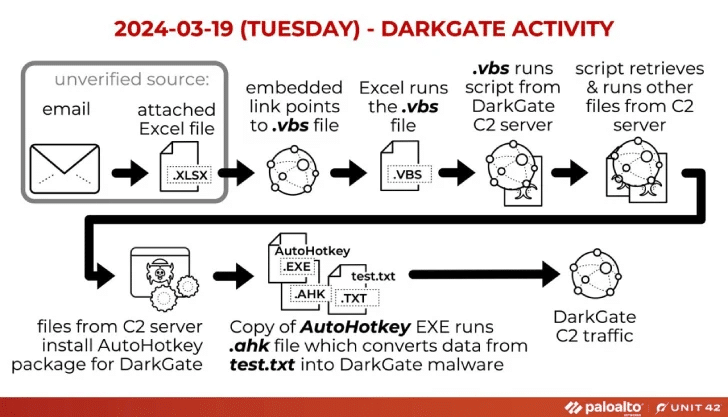

La campagna di marzo-aprile 2024 ha visto l’uso di file Microsoft Excel (.xlsx) per scaricare pacchetti malware da condivisioni di file SMB accessibili al pubblico. I file Excel utilizzati in questa campagna contenevano oggetti collegati che, quando cliccati, avviavano il download di file dannosi da server Samba/SMB.

Procedura di infezione

Quando l’utente apre il file Excel e clicca sul pulsante “Apri”, viene avviato un processo che scarica un file VBS o JS da una condivisione SMB. Questo file script esegue poi un comando PowerShell che scarica e avvia il pacchetto DarkGate basato su AutoHotKey. I file scaricati includono un binario AutoHotKey legittimo, un file script e un file di testo che contiene il codice shell per l’esecuzione finale del malware.

Tecniche di evasione

DarkGate utilizza varie tecniche per evitare la rilevazione, tra cui:

- Controllo della presenza di software anti-malware, come Kaspersky, e adattamento del comportamento per evitare il rilevamento.

- Verifica delle informazioni della CPU per determinare se il malware è in esecuzione in un ambiente virtuale o su un host fisico.

- Scansione dei processi in esecuzione per identificare e disabilitare eventuali strumenti di analisi malware.

Analisi della configurazione

Il malware DarkGate decripta i suoi dati di configurazione utilizzando chiavi XOR codificate. Questi dati includono informazioni critiche come l’identificatore della campagna e l’indirizzo del server C2. L’analisi dei dati di configurazione può rivelare dettagli interessanti sui campioni di malware e sulle campagne di attacco in corso.

Traffico C2 di DarkGate

Il traffico C2 di DarkGate utilizza richieste HTTP non crittografate, ma i dati sono offuscati e appaiono come testo codificato in Base64. Questo traffico include richieste di esfiltrazione di dati, che possono rivelare informazioni sensibili rubate dai sistemi infetti.

DarkGate rappresenta una minaccia significativa e adattabile nell’ecosistema del cybercrimine, riempiendo il vuoto lasciato dalla disgregazione di Qakbot. Le sue tecniche di infezione avanzate e la sua capacità di evolversi continuamente lo rendono un avversario formidabile per le difese informatiche. Secondo Palo Alto, è fondamentale che le organizzazioni implementino misure di sicurezza robuste e proattive per proteggersi da questa e altre minacce simili.