Sommario

UNC4393 è un gruppo di minacce motivato finanziariamente, noto per l’uso del ransomware BASTA. Tracciato dal 2022, il gruppo ha acquisito accesso iniziale principalmente tramite infezioni QAKBOT, distribuite attraverso email di phishing contenenti link o allegati dannosi. Recentemente, UNC4393 ha iniziato a collaborare con altri cluster di distribuzione per ottenere l’accesso iniziale, utilizzando SILENTNIGHT, una backdoor versatile.

Attribuzione e Targeting

UNC4393 utilizza BASTA ransomware per attacchi rapidi e efficaci, con un tempo medio di riscatto di circa 42 ore. Questo gruppo opera attraverso un modello di affiliazione ristretto, fornendo il ransomware solo a terze parti fidate, piuttosto che attraverso un modello RaaS pubblico.

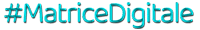

Malware osservato

Mandiant ha osservato UNC4393 utilizzare i seguenti malware:

- BASTA: Ransomware scritto in C++ che cripta i file locali utilizzando chiavi ChaCha20 o XChaCha20.

- SYSTEMBC: Tunneler scritto in C che utilizza un protocollo binario personalizzato per comunicare con un server C2.

- KNOTWRAP: Dropper in memoria che esegue payload aggiuntivi in memoria.

- KNOTROCK: Utility basata su .NET che crea link simbolici su condivisioni di rete.

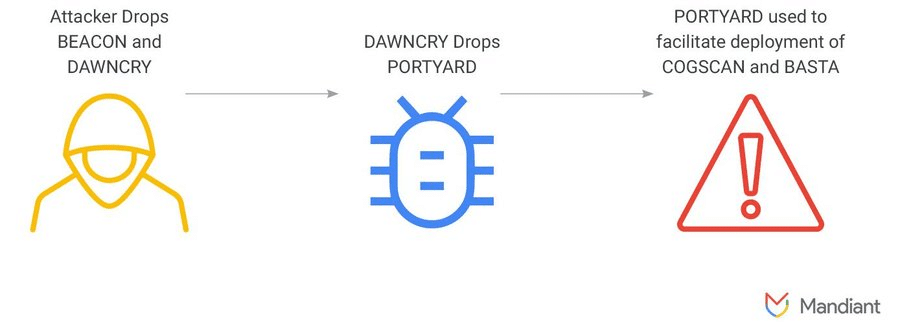

- DAWNCRY: Dropper in memoria che decritta una risorsa incorporata in memoria.

- PORTYARD: Tunneler che stabilisce connessioni a un server C2 utilizzando un protocollo binario personalizzato.

- COGSCAN: Assembly di ricognizione basato su .NET utilizzato per raccogliere un elenco di host disponibili sulla rete.

Brokers di accesso iniziale

Inizialmente, UNC4393 ha utilizzato infezioni QAKBOT per ottenere l’accesso iniziale. Dopo la dismissione dell’infrastruttura QAKBOT nel 2023, il gruppo ha iniziato a utilizzare altri cluster di distribuzione, come DARKGATE, attraverso phishing. Più recentemente, UNC4393 è stato osservato collaborare con UNC5155 per utilizzare SILENTNIGHT come mezzo di accesso iniziale.

Tecniche di accesso iniziale

Dopo aver ottenuto l’accesso, UNC4393 combina tecniche di “living-off-the-land” (LotL) con malware personalizzati per mantenere la presenza nei sistemi target. Una tecnica costantemente osservata è l’uso di DNS BEACON per comunicare con i server C2, utilizzando convenzioni di denominazione uniche per i domini.

UNC4393 continua a evolversi, adottando nuove tecniche e collaborazioni per mantenere l’efficacia delle sue operazioni. La transizione verso SILENTNIGHT e l’uso di DNS BEACON evidenziano la capacità del gruppo di adattarsi e innovare nel panorama delle minacce informatiche.