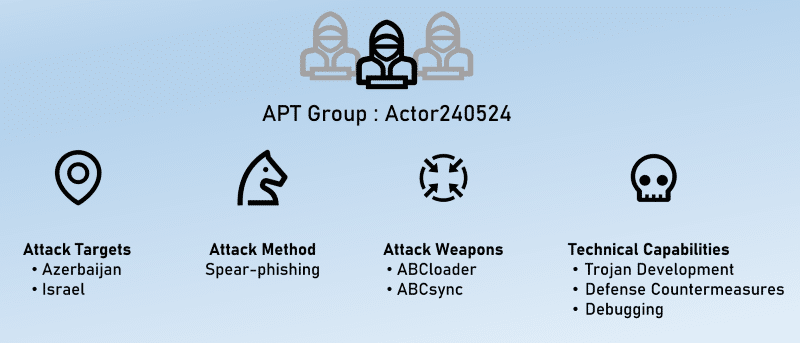

Un recente attacco informatico, rilevato da NSFOCUS Security Labs (NSL), ha messo in luce le operazioni di un nuovo gruppo APT (Advanced Persistent Threat) denominato “Actor240524”. Questo gruppo, attivo principalmente contro Azerbaigian e Israele, utilizza tattiche sofisticate per compromettere la sicurezza di diplomatici e rubare dati sensibili. Le attività di Actor240524 si distinguono per l’uso di nuove armi informatiche, come il Trojan ABCloader e il suo modulo di sincronizzazione ABCsync, nonché per l’adozione di avanzate tecniche di offuscamento e anti-analisi.

Campagna di Attacco di Actor240524: Focus su Azerbaigian e Israele

Il gruppo Actor240524 è stato identificato grazie alla rete di monitoraggio globale di NSFOCUS, che ha rilevato una serie di attacchi iniziati il 1° luglio 2024. Questi attacchi sono stati lanciati tramite e-mail di spear-phishing indirizzate a diplomatici di Azerbaigian e Israele, con l’obiettivo di rubare informazioni riservate. Il vettore di attacco principale consisteva in un documento Word contenente macro malevole, denominato “iden.doc”, che fungeva da esca per ingannare le vittime e indurle a eseguire il codice dannoso.

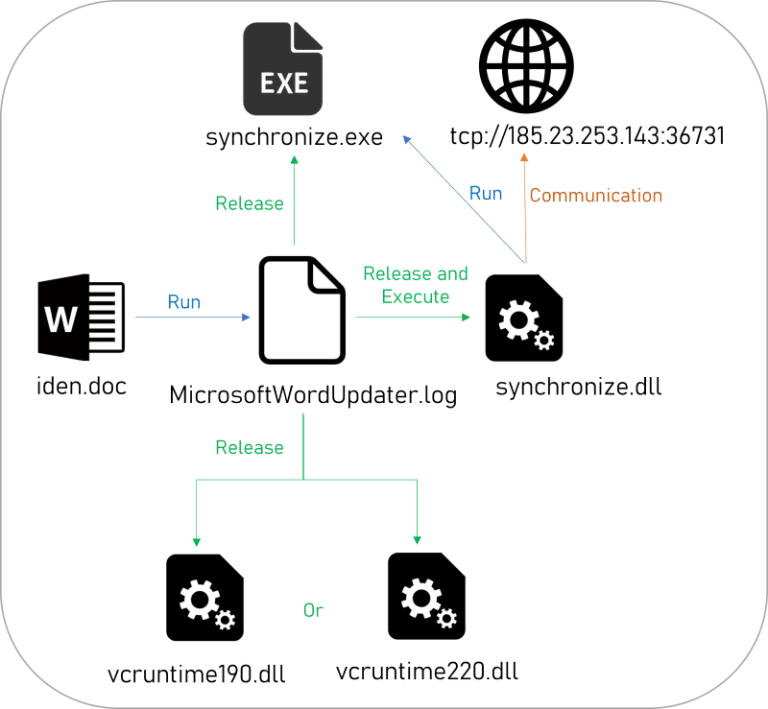

Il documento malevolo conteneva immagini sfocate e testuali in lingua azera, apparentemente ufficiali, che raffiguravano emblemi e documenti governativi. Questo tipo di esca era destinato a conferire una falsa sensazione di legittimità, aumentando così la probabilità che le vittime cliccassero su “Abilita contenuto”, attivando così la macro malevola. Una volta eseguita, la macro decodificava un payload nascosto all’interno del documento, rilasciando tre file eseguibili, tra cui ABCsync, che stabiliva una connessione con un server di comando e controllo (C2) per ricevere ulteriori istruzioni.

Analisi tecnica dell’attacco e delle capacità di Actor240524

L’attacco orchestrato da Actor240524 si distingue per l’uso di tecniche avanzate di evasione e persistenza. Il Trojan ABCsync, componente principale dell’attacco, esegue comandi remoti, modifica dati utente e ruba file. Queste operazioni sono rese possibili grazie a una serie di tecniche di offuscamento, come l’uso di crittografia AES-256 per proteggere le comunicazioni con il server C2 e l’implementazione di metodi di rilevamento per evitare analisi in ambienti sandbox o virtualizzati.

In particolare, ABCloader, utilizzato per caricare il modulo ABCsync, esegue un controllo accurato dell’ambiente di esecuzione per rilevare eventuali debugger o sandbox. Se vengono rilevati tali ambienti, il programma termina immediatamente, evitando così l’analisi da parte di ricercatori di sicurezza. Inoltre, il modulo ABCsync esegue il furto di dati mediante la creazione di una comunicazione tramite pipe anonime tra CMD e il processo corrente, consentendo l’esecuzione di comandi shell remoti e la trasmissione di file rubati al server C2.

Actor240524 dimostra un’elevata competenza nell’uso di tecniche di hacking avanzate, come l’hijacking di componenti COM per garantire la persistenza del malware nel sistema compromesso. In particolare, i file “vcruntime190.dll” e “vcruntime220.dll” vengono utilizzati per sostituire componenti di sistema legittimi con versioni malevole, consentendo al gruppo APT di mantenere un accesso persistente ai sistemi compromessi.

Implicazioni della minaccia di Actor240524 per Azerbaigian e Israele

L’attacco condotto da Actor240524, secondo quanto scoperto da NSFocus, rappresenta una minaccia significativa per Azerbaigian e Israele, evidenziando l’importanza di adottare misure di sicurezza più rigide per proteggere le infrastrutture critiche e i dati sensibili. La sofisticazione delle tecniche utilizzate dal gruppo APT, come l’uso di Trojan personalizzati e tecniche avanzate di offuscamento, rende questi attacchi particolarmente difficili da rilevare e mitigare. Le organizzazioni e i governi devono rimanere vigili e adottare strategie di difesa proattive per fronteggiare queste minacce emergenti.