Sommario

Negli ultimi mesi, una nuova operazione di ransomware-as-a-service (RaaS) chiamata Cicada3301 ha guadagnato attenzione per aver attaccato diverse aziende a livello globale. Questa operazione utilizza metodi di doppia estorsione, rubando dati sensibili e criptando i file delle vittime, per poi minacciare di pubblicare i dati se il riscatto non viene pagato. Il nome “Cicada3301” è ispirato a un famoso puzzle crittografico online, ma non ha alcuna connessione con il gruppo originale, che ha pubblicamente denunciato l’uso improprio del loro nome.

Attività e tecniche di Cicada3301

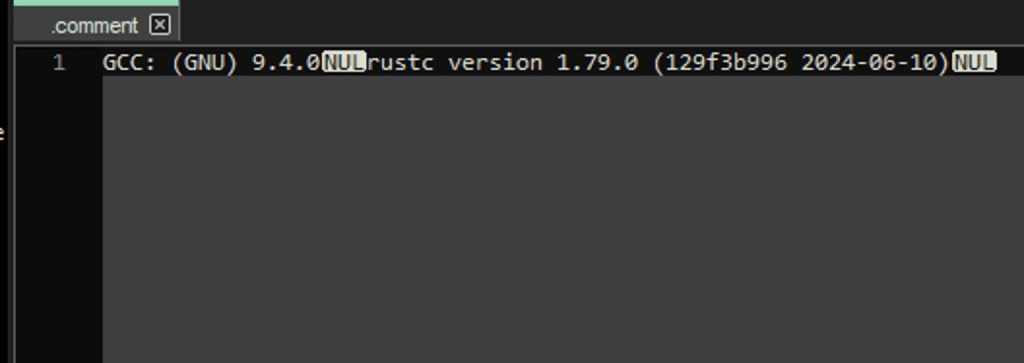

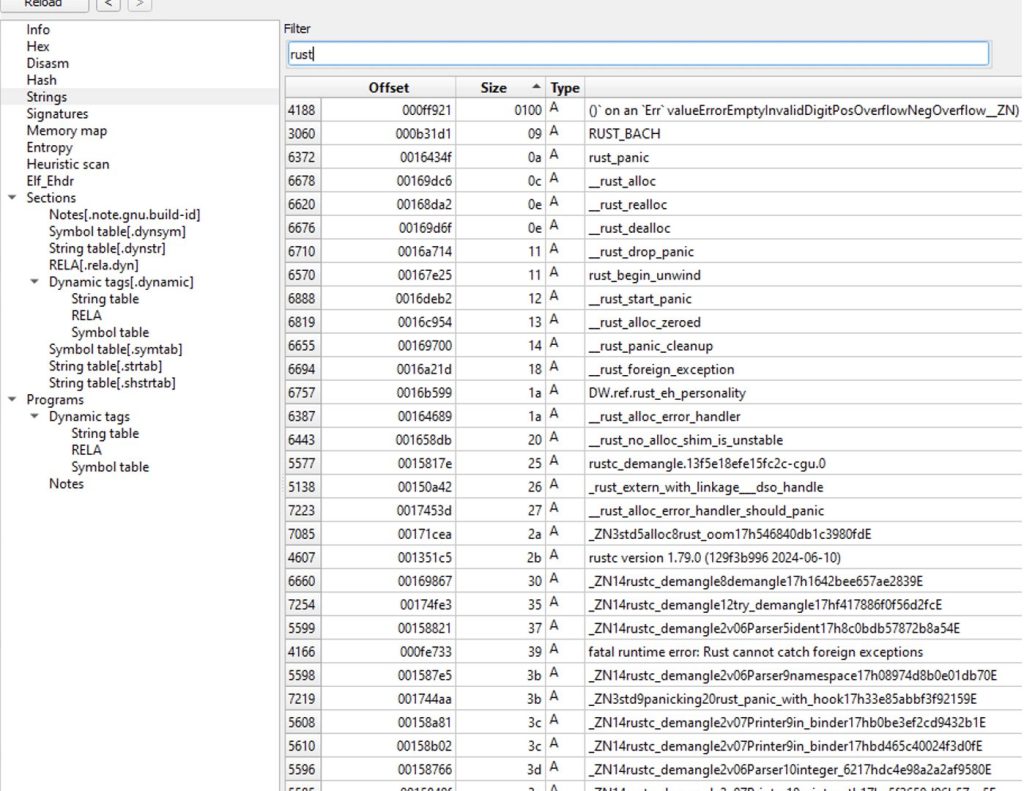

Cicada3301 ha iniziato le sue operazioni promuovendo il proprio servizio su forum di cybercrime come RAMP a partire dal 29 giugno 2024. Tuttavia, attacchi associati al gruppo sono stati documentati già dal 6 giugno, suggerendo che il gruppo fosse attivo prima di iniziare a reclutare affiliati. Cicada3301 utilizza una variante di ransomware scritta in Rust, progettata per attaccare sistemi Windows e Linux/VMware ESXi.

Il ransomware di Cicada3301 condivide molte somiglianze con il ransomware ALPHV/BlackCat, compreso l’uso dell’algoritmo ChaCha20 per la crittografia, l’impiego di comandi per spegnere macchine virtuali e cancellare snapshot, e l’utilizzo di parametri di interfaccia utente e convenzioni di denominazione simili per i file criptati e le note di riscatto.

Analisi tecnica del Malware

Secondo un’analisi condotta da Truesec, il ransomware Cicada3301 è progettato per colpire specificamente i sistemi VMware ESXi, sfruttando credenziali valide rubate o ottenute tramite attacchi brute-force per accedere ai sistemi. Il ransomware utilizza la funzione linux_enc per criptare i file con il cifrario ChaCha20, applicando una crittografia intermittente su file di dimensioni maggiori di 100MB e crittografia completa su file più piccoli. Dopo aver criptato i file, aggiunge un’estensione casuale di sette caratteri e crea note di riscatto specifiche.

Il ransomware è configurato per spegnere macchine virtuali e rimuovere snapshot utilizzando comandi ESXi prima di criptare i dati. Questa capacità di interrompere le operazioni delle VM e di rimuovere le opzioni di recupero rende Cicada3301 particolarmente dannoso per le infrastrutture aziendali.

Collegamenti con il Botnet Brutus

Truesec ha anche rilevato che Cicada3301 potrebbe essere collegato al botnet Brutus, noto per attacchi brute-force su servizi VPN globali. Questo legame è supportato dal fatto che l’attività del botnet Brutus è stata osservata poco dopo la chiusura delle operazioni del gruppo ALPHV/BlackCat. È possibile che i membri del team di ALPHV siano coinvolti nella creazione o nell’utilizzo di Cicada3301, sfruttando il botnet Brutus per ottenere accesso iniziale ai sistemi delle vittime.

Risposta del Gruppo Cicada Originale

Il gruppo originale Cicada3301 ha rilasciato una dichiarazione ufficiale per dissociarsi da queste attività criminali, affermando di non essere coinvolto in attività illegali o nella distribuzione di malware. Hanno espresso la loro simpatia per le vittime e incoraggiato chiunque sia stato colpito a contattare le forze dell’ordine.

Conclusioni e misure di prevenzione

Cicada3301 rappresenta una minaccia significativa per le infrastrutture aziendali, specialmente quelle che utilizzano ambienti VMware ESXi. Gli amministratori di sistema sono invitati a rivedere le loro configurazioni di sicurezza, a monitorare le attività sospette e a implementare misure di sicurezza avanzate per proteggere le loro reti da potenziali attacchi ransomware.