Negli ultimi mesi, Microsoft ha segnalato una crescente attività di attacchi ransomware diretti contro il settore sanitario negli Stati Uniti: un attore malevolo noto come Vanilla Tempest è stato identificato come il responsabile dell’utilizzo del ransomware INC per colpire organizzazioni sanitarie mentre gruppi di ransomware come BianLian e Rhysida stanno sfruttando strumenti Microsoft come Azure Storage Explorer per rubare dati da reti compromesse. Questi sviluppi evidenziano come i criminali informatici stiano adottando nuove strategie per eseguire attacchi su vasta scala.

Vanilla Tempest e l’uso di INC ransomware nel settore sanitario

Microsoft ha avvisato che Vanilla Tempest, un gruppo di hacker finanziariamente motivati, ha iniziato a utilizzare il ransomware INC per colpire specificamente il settore sanitario negli Stati Uniti. Gli attacchi sono stati osservati per la prima volta nel luglio 2022, ma di recente il gruppo ha intensificato le sue operazioni, sfruttando vulnerabilità nelle reti di ospedali e altri fornitori di servizi sanitari. La modalità d’attacco prevede l’utilizzo di un malware downloader chiamato GootLoader, seguito dall’installazione di software legittimo come AnyDesk per il controllo remoto e MEGA per la sincronizzazione dei dati.

Una volta ottenuto l’accesso alla rete, Vanilla Tempest esegue movimenti laterali tramite Remote Desktop Protocol (RDP) e utilizza Windows Management Instrumentation (WMI) per diffondere il ransomware. Questo schema di attacco è stato collegato a un recente incidente che ha colpito il McLaren Health Care in Michigan, che ha visto l’interruzione dei servizi IT e la perdita dell’accesso ai database dei pazienti, costringendo l’ospedale a posticipare operazioni non urgenti.

Vanilla Tempest, noto anche come Vice Society, ha una lunga storia di attacchi contro vari settori, tra cui istruzione, IT e produzione, utilizzando diverse varianti di ransomware, come BlackCat, Quantum Locker, e Zeppelin.

L’abuso di Azure per il furto di dati

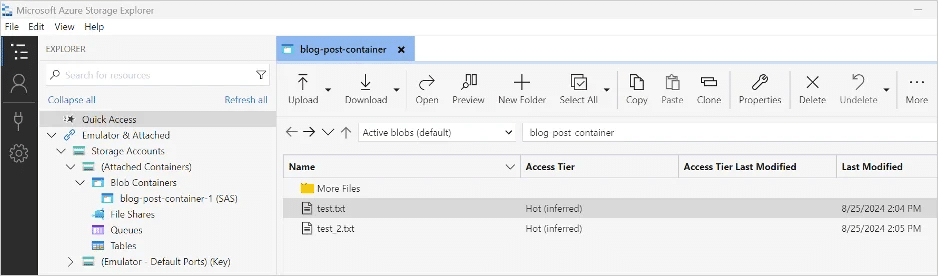

Parallelamente, gruppi ransomware come BianLian e Rhysida stanno sfruttando gli strumenti di Microsoft Azure, in particolare Azure Storage Explorer e AzCopy, per esfiltrare dati da reti compromesse. Azure Storage Explorer è uno strumento di gestione grafica utilizzato per trasferire file su Azure Blob Storage, mentre AzCopy è un’interfaccia a riga di comando che facilita il trasferimento di grandi quantità di dati.

Questi strumenti vengono utilizzati dai criminali informatici per memorizzare i dati rubati in un contenitore Azure nel cloud, da dove possono essere facilmente trasferiti verso altre destinazioni. Azure è una piattaforma aziendale ampiamente utilizzata e spesso non bloccata dai firewall aziendali, il che rende i tentativi di trasferimento dei dati più difficili da rilevare. Grazie alla scalabilità di Azure, gli attori malevoli possono rubare grandi quantità di file in tempi molto brevi, massimizzando i loro guadagni.

Questo fenomeno rappresenta un ulteriore passo avanti nell’evoluzione delle tecniche di estorsione dei ransomware, in cui il furto di dati è diventato l’elemento centrale per forzare le vittime a pagare i riscatti. Le aziende dovrebbero adottare misure di sicurezza più rigorose per monitorare i processi di copia dei file e il traffico di rete verso le risorse cloud di Azure, al fine di prevenire tali esfiltrazioni.

Gli attacchi ransomware nel settore sanitario, orchestrati da gruppi come Vanilla Tempest e il crescente uso di strumenti come Azure Storage Explorer per il furto di dati, evidenziano la necessità per le aziende di adottare misure di sicurezza più rigorose sui sistemi Microsoft. Mentre i criminali informatici continuano a innovare le loro tecniche, la protezione dei dati e il rilevamento precoce delle minacce diventano sempre più cruciali per prevenire incidenti devastanti.