Un’indagine condotta da CloudSEK ha rivelato una versione trojanizzata del builder di XWorm RAT, un software di accesso remoto (Remote Access Trojan), distribuito principalmente tramite GitHub, Telegram e servizi di file-sharing. Questo malware, progettato per attirare utenti inesperti, ha già compromesso oltre 18.000 dispositivi a livello globale, esponendo informazioni sensibili e consentendo agli attori della minaccia un controllo completo sui sistemi infetti.

XWorm RAT trojanizzato: caratteristiche e modalità di diffusione

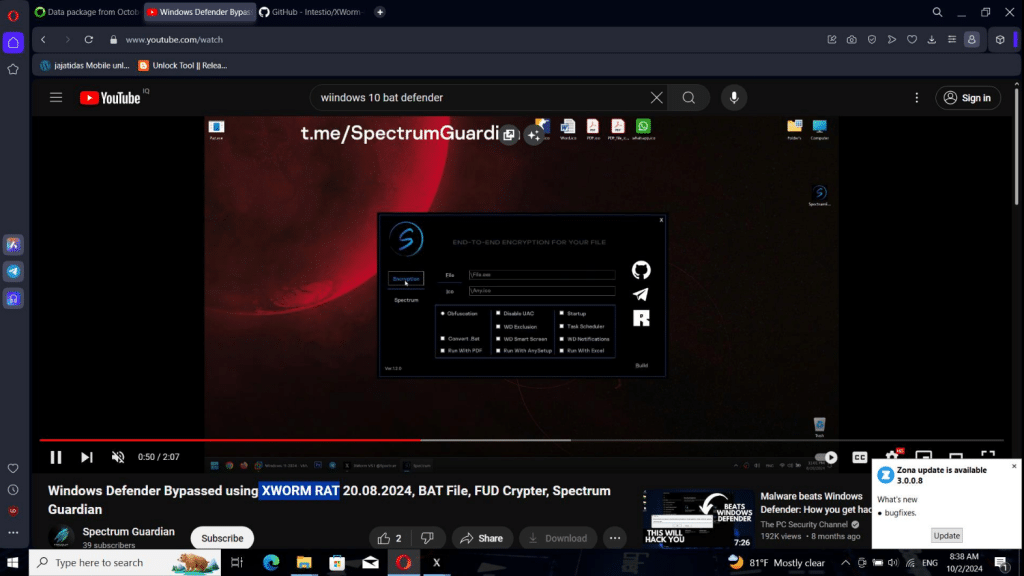

La campagna sfrutta piattaforme pubbliche per distribuire una versione modificata del builder di XWorm RAT. Questo strumento è stato deliberatamente alterato per integrare codice malevolo che consente ai criminali informatici di:

- Rubare credenziali dei browser, token di Discord e dati di Telegram.

- Ottenere informazioni di sistema e screenshot dei dispositivi infetti.

- Eseguire comandi remoti, come il download di file, l’esecuzione di software e persino la visualizzazione di messaggi agli utenti.

I file infetti vengono diffusi attraverso GitHub, canali Telegram dedicati e tutorial online, prendendo di mira soprattutto principianti della cybersicurezza o utenti poco esperti.

Funzionalità avanzate del malware

Tra le caratteristiche di questa variante trojanizzata spiccano strumenti sofisticati per la persistenza e la furtività.

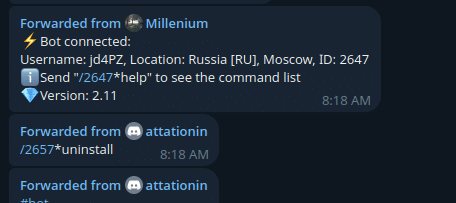

- Controllo tramite Telegram: Il malware utilizza l’API di Telegram per inviare comandi e ricevere dati esfiltrati, rendendo difficile il monitoraggio e la chiusura dei server di comando e controllo (C&C).

- Modifica del registro di sistema: Vengono create chiavi di registro per garantire l’esecuzione automatica del malware all’avvio del sistema.

- Verifiche di virtualizzazione: Il codice malevolo è progettato per identificare ambienti virtuali e interrompere l’esecuzione in presenza di simulatori, come macchine virtuali utilizzate per l’analisi.

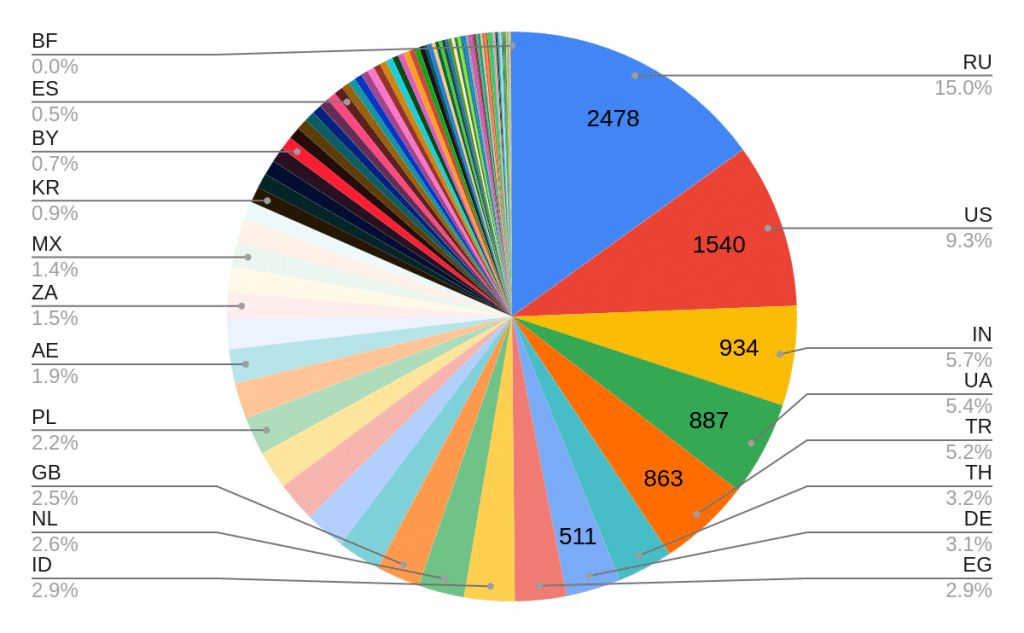

Paesi più colpiti e dati esfiltrati

Gli attacchi hanno colpito principalmente Russia, Stati Uniti, India, Ucraina e Turchia. Oltre 1 GB di dati sensibili è già stato esfiltrato, inclusi:

- File di configurazione e credenziali dei browser da oltre 2.000 dispositivi.

- Screenshot e keylog generati dai sistemi compromessi.

- File scaricati dai dispositivi infetti tramite comandi remoti.

Mitigazione e interruzione della botnet

CloudSEK ha identificato un “kill switch” integrato nel malware, un comando /uninstall che consente di disinstallare il trojan dai dispositivi infetti. I ricercatori hanno sfruttato questa funzionalità per inviare messaggi a diversi dispositivi compromessi tramite il bot Telegram, rimuovendo efficacemente il malware da molti sistemi attivi. Tuttavia, alcune limitazioni, come dispositivi offline e restrizioni dell’API di Telegram, hanno impedito un’eliminazione completa.

Raccomandazioni di sicurezza

Per proteggersi da questa minaccia, gli esperti raccomandano:

- Monitoraggio avanzato: Implementare soluzioni EDR (Endpoint Detection and Response) per identificare comportamenti anomali.

- Blocchi preventivi: Limitare l’accesso a repository e file-sharing sospetti e monitorare le comunicazioni verso l’API di Telegram.

- Educazione e consapevolezza: Informare i dipendenti e gli utenti sui rischi legati a RAT trojanizzati e file scaricati da fonti non verificate.