Il panorama delle minacce informatiche continua a evolversi con l’emergere di nuovi gruppi di hacker e tecniche sempre più sofisticate per distribuire malware. Proofpoint ha identificato due nuovi attori nel mondo del cybercrimine, TA2726 e TA2727, che stanno sfruttando campagne di finti aggiornamenti per diffondere software malevolo su Windows, Mac e Android.

La scoperta più preoccupante riguarda un nuovo malware per macOS, chiamato FrigidStealer, capace di sottrarre informazioni sensibili dagli utenti Apple attraverso una tecnica di ingegneria sociale particolarmente efficace.

Come funzionano le campagne di finti aggiornamenti

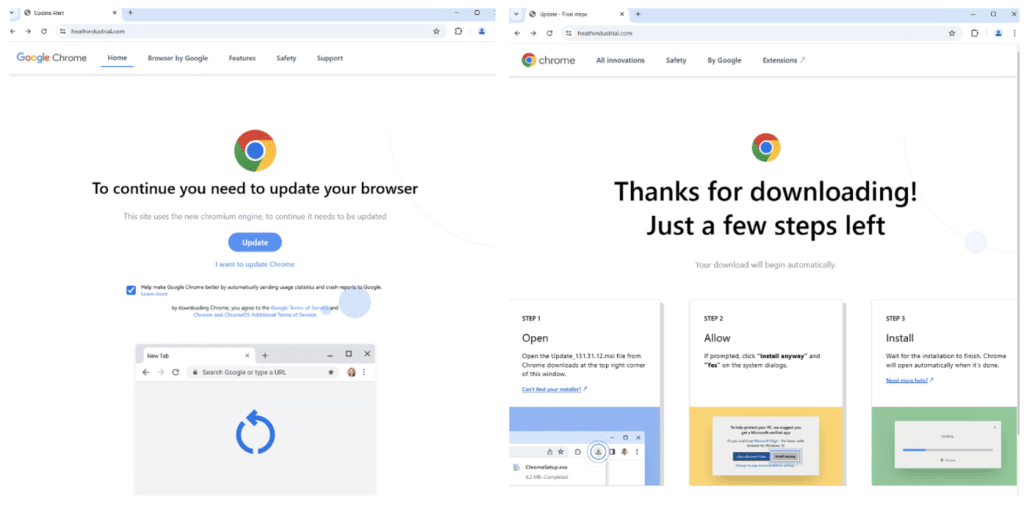

Le campagne di fake updates utilizzano siti web compromessi per ingannare gli utenti e convincerli a scaricare ed eseguire aggiornamenti fasulli del proprio browser o sistema operativo. Il processo si articola in più fasi:

- Iniezione di codice malevolo → I siti web compromessi vengono modificati con script JavaScript dannosi che mostrano un avviso di aggiornamento al visitatore.

- Reindirizzamento del traffico → Un sistema di distribuzione del traffico (TDS) decide quale payload malevolo consegnare in base alla posizione geografica e al dispositivo dell’utente.

- Download del malware → L’utente viene indotto a scaricare un file malevolo che sembra un aggiornamento autentico, ma che in realtà contiene software per il furto di dati o l’accesso remoto al sistema.

I nuovi gruppi di hacker: TA2726 e TA2727

I gruppi criminali TA2726 e TA2727 sono stati identificati come gli autori delle recenti campagne di falsi aggiornamenti.

- TA2726 opera come un fornitore di traffico per altre organizzazioni criminali, reindirizzando gli utenti verso siti dannosi gestiti da altri hacker.

- TA2727 è direttamente coinvolto nella distribuzione di malware, tra cui varianti di Lumma Stealer (Windows), DeerStealer (Windows), FrigidStealer (Mac) e Marcher (Android).

Questi gruppi sfruttano una strategia consolidata di attacco che utilizza il Traffic Distribution System (TDS) per ottimizzare la diffusione del malware e massimizzare il numero di infezioni.

FrigidStealer: il nuovo malware che colpisce macOS

Uno degli sviluppi più preoccupanti delle recenti campagne è la diffusione di un nuovo malware per Mac, denominato FrigidStealer.

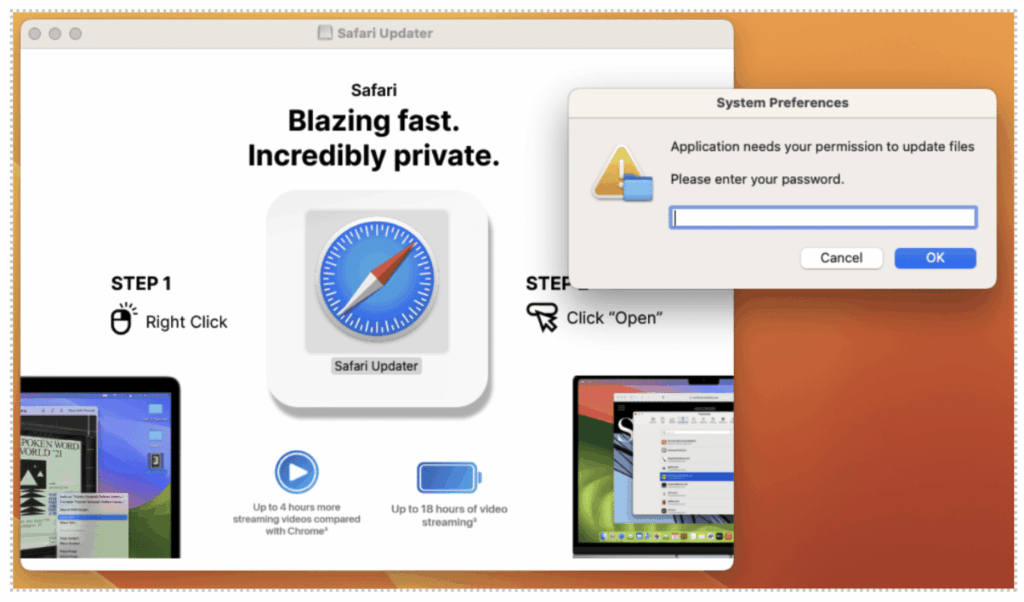

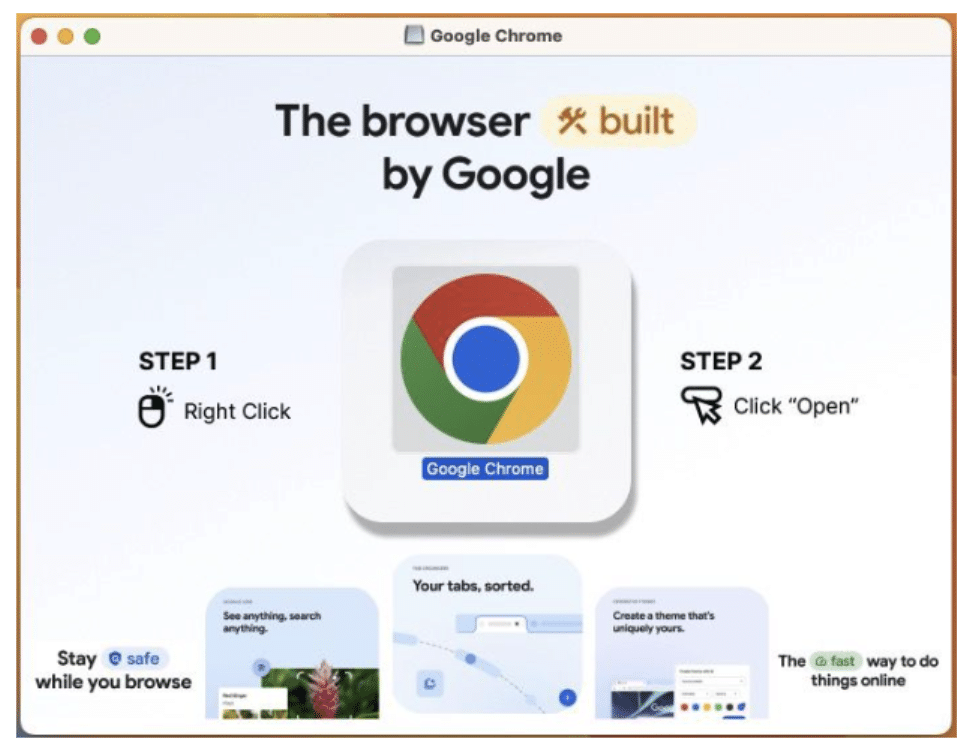

Come avviene l’infezione su macOS

- L’utente visita un sito compromesso, che mostra un falso aggiornamento di Chrome o Safari.

- Il sito reindirizza l’utente a una pagina di download, che propone un file DMG da installare.

- Una volta installato, il malware richiede all’utente di inserire la password di amministratore per attivare l’aggiornamento.

- FrigidStealer raccoglie cookie, file sensibili, credenziali di accesso e informazioni dalle Apple Notes, inviandole a un server di comando e controllo.

Perché è pericoloso

FrigidStealer utilizza una combinazione di script AppleScript e tecniche di offuscamento per evitare il rilevamento da parte dei software di sicurezza. Inoltre, sfrutta una vulnerabilità nei sistemi di protezione di macOS per aggirare i controlli e ottenere permessi di accesso elevati.

Android sotto attacco con il trojan Marcher

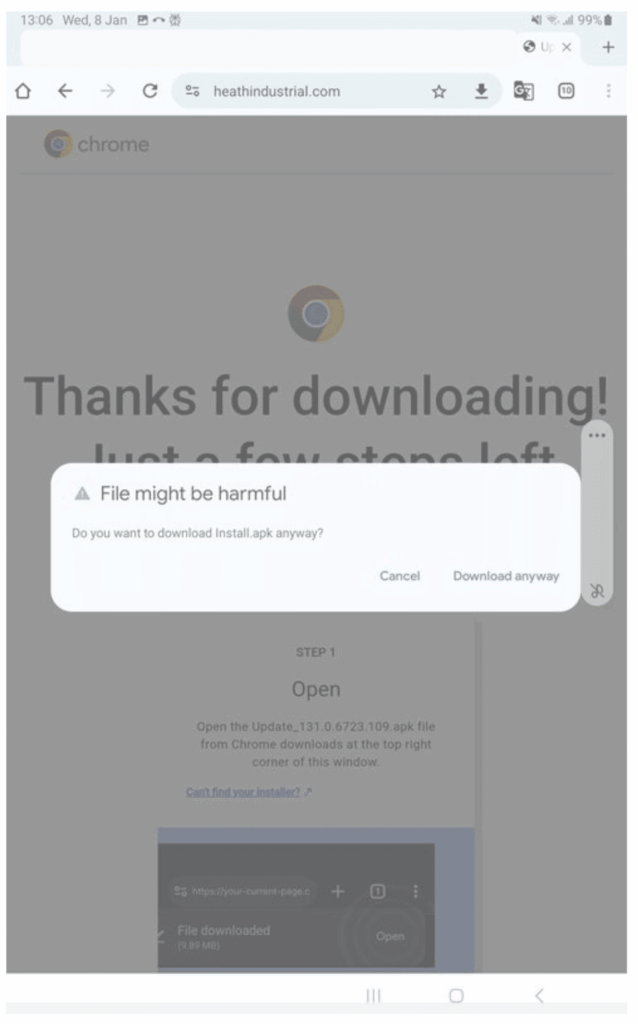

Gli utenti Android non sono esenti dalle nuove campagne di finti aggiornamenti. In molti casi, i visitatori di siti compromessi vengono indirizzati a un aggiornamento fasullo che scarica il trojan bancario Marcher.

Come funziona l’attacco su Android

- L’utente riceve un falso avviso di aggiornamento per il browser.

- Viene scaricato un APK malevolo che sembra un normale aggiornamento del sistema.

- Una volta installato, il malware intercetta credenziali bancarie e dati sensibili, registrando tutto ciò che viene digitato dall’utente.

Marcher è noto per il suo utilizzo nelle campagne di phishing mobile, dove viene sfruttato per sottrarre informazioni finanziarie da app bancarie e portafogli di criptovalute.

Gli sviluppi futuri delle campagne di finti aggiornamenti

Secondo Proofpoint, il numero di gruppi di hacker che adottano questa tecnica è in crescita. In passato, il gruppo TA569 era il principale distributore di questi attacchi, utilizzando il malware SocGholish per installare ransomware e spyware. Ora, però, nuovi gruppi stanno emergendo, rendendo il panorama della sicurezza ancora più complesso.

Gli esperti avvertono che le campagne di falsi aggiornamenti diventeranno sempre più raffinate, con l’uso di:

- Payload differenziati per ogni dispositivo (Windows, macOS, Android).

- Tecniche di evasione avanzate per sfuggire agli antivirus.

- Maggiore utilizzo di intelligenza artificiale per personalizzare le truffe e rendere i falsi aggiornamenti più convincenti.

Come proteggersi dai falsi aggiornamenti

Per difendersi da queste minacce, gli esperti di sicurezza consigliano di:

- Non fidarsi mai di aggiornamenti suggeriti da siti web sconosciuti.

- Scaricare gli aggiornamenti solo dai siti ufficiali di Google, Apple e Microsoft.

- Utilizzare soluzioni di protezione endpoint avanzate, come Proofpoint Browser Isolation.

- Attivare il blocco dei download di script e file eseguibili nelle impostazioni di sicurezza di Windows e macOS.

- Formare gli utenti aziendali su come riconoscere le truffe online.

Le campagne di finti aggiornamenti rappresentano una minaccia crescente per gli utenti di Windows, macOS e Android. Con l’emergere di nuovi gruppi criminali come TA2726 e TA2727, questi attacchi stanno diventando più sofisticati e difficili da rilevare.

L’introduzione di FrigidStealer per macOS dimostra che anche gli utenti Apple, tradizionalmente meno esposti ai malware, devono adottare misure di sicurezza più rigide.

Le aziende devono essere particolarmente caute, poiché questi attacchi colpiscono siti web legittimi, trasformandoli in vettori di infezione. Solo una combinazione di software di sicurezza avanzato, formazione degli utenti e buone pratiche di navigazione può limitare i danni causati da queste campagne malevole.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.