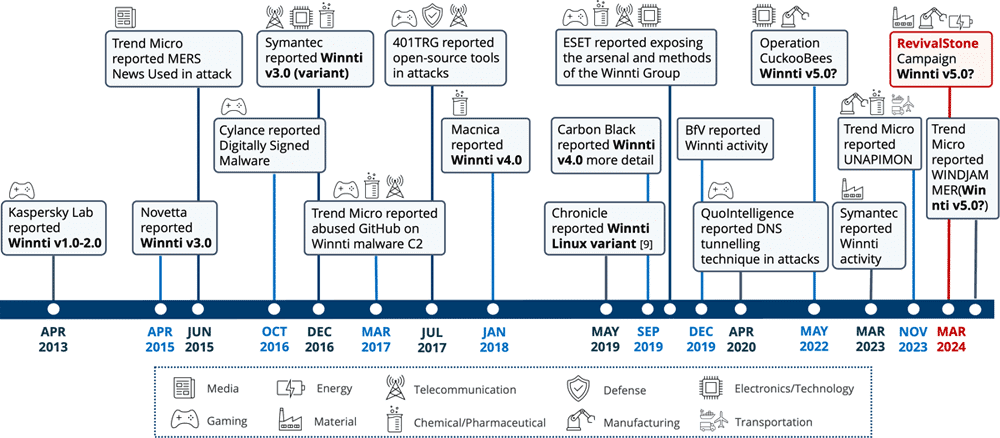

Il gruppo di hacker Winnti (APT41), legato alla Cina, è stato identificato come responsabile di una nuova ondata di attacchi informatici, denominata RevivalStone, che ha preso di mira aziende giapponesi nei settori manifatturiero, dei materiali e dell’energia.

L’attacco, dettagliato dalla società di cybersecurity giapponese LAC, mostra un’evoluzione nelle tecniche adottate da Winnti, con l’utilizzo di malware altamente sofisticati, rootkit avanzati e tecniche di evasione che rendono questi attacchi particolarmente difficili da individuare.

Winnti e la sua strategia di attacco: il nuovo toolkit malevolo

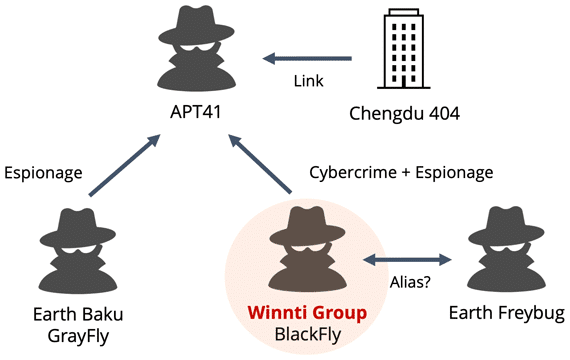

Il gruppo APT41, noto anche come Earth Freybug, Operation CuckooBees o Blackfly, è un attore altamente specializzato nel cyber spionaggio e negli attacchi alla supply chain.

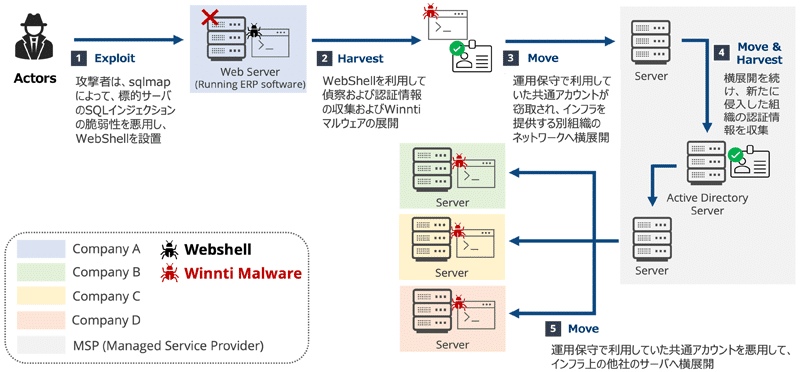

Le recenti operazioni dimostrano un’abilità raffinata nell’aggirare i software di sicurezza, raccogliere informazioni sensibili e stabilire canali di accesso remoto persistenti. La campagna RevivalStone ha sfruttato una vulnerabilità SQL injection in un sistema ERP non specificato, consentendo agli attaccanti di infiltrarsi nei server aziendali con strumenti avanzati.

Tra i principali malware e strumenti impiegati da Winnti, troviamo:

- DEATHLOTUS → Un backdoor CGI passivo che consente di creare file ed eseguire comandi.

- UNAPIMON → Un tool in C++ progettato per l’evasione delle difese di sicurezza.

- PRIVATELOG → Un loader che distribuisce Winnti RAT (DEPLOYLOG) e un rootkit kernel-level chiamato WINNKIT.

- CUNNINGPIGEON → Un malware che utilizza Microsoft Graph API per ricevere istruzioni via e-mail compromesse.

- WINDJAMMER → Un rootkit avanzato in grado di intercettare traffico di rete TCP/IP.

- SHADOWGAZE → Un backdoor nascosto che sfrutta una porta del server IIS per garantire persistenza.

L’attacco ha permesso agli hacker di infiltrarsi nei sistemi IT di diverse aziende giapponesi, raccogliere credenziali di accesso, muoversi lateralmente tra i sistemi e distribuire una versione aggiornata del malware Winnti.

L’infiltrazione nei Managed Service Provider (MSP)

Un altro elemento critico della campagna RevivalStone è stata l’infiltrazione in un Managed Service Provider (MSP) giapponese. Gli attaccanti hanno sfruttato un account condiviso compromesso per penetrare nei sistemi aziendali e successivamente diffondere il malware ad almeno altre tre aziende collegate.

Questa tecnica conferma una strategia consolidata di attacchi alla supply chain, in cui gli hacker prendono di mira fornitori di servizi IT per poi espandere l’infezione ad altre organizzazioni.

Nuove evoluzioni del malware Winnti: TreadStone e StoneV5

L’indagine di LAC ha inoltre rivelato la presenza di nuove varianti del malware Winnti, con riferimenti a due strumenti avanzati:

- TreadStone → Un controller utilizzato per gestire il malware Winnti, collegato alla fuga di dati di I-Soon, che ha rivelato dettagli su operazioni di spionaggio sponsorizzate dalla Cina.

- StoneV5 → Una nuova versione del malware Winnti, probabilmente aggiornata con miglioramenti nella crittografia e nelle tecniche di offuscamento per evitare il rilevamento.

L’integrazione di queste nuove funzionalità indica che il gruppo APT41 sta continuamente affinando le sue capacità offensive, con l’obiettivo di rendere il malware più difficile da individuare e neutralizzare.

Le implicazioni della campagna RevivalStone

Gli attacchi condotti da Winnti rientrano in un quadro più ampio di spionaggio industriale e politico, con un focus su settori critici per l’economia giapponese.

Gli obiettivi principali includono:

- Industria manifatturiera → Per carpire segreti commerciali e progetti di sviluppo.

- Settore energetico → Per ottenere informazioni su strategie di approvvigionamento e produzione.

- Fornitori di servizi IT → Per compromettere più aziende attraverso un singolo punto d’accesso.

Le aziende giapponesi devono rafforzare le misure di sicurezza, in particolare quelle legate a autenticazione multi-fattore, monitoraggio del traffico di rete e gestione delle vulnerabilità nei sistemi ERP.

Minaccia persistente che dura anni

La campagna RevivalStone dimostra che APT41 rimane una delle minacce più sofisticate nel panorama del cyber spionaggio globale. Il gruppo continua ad affinare le proprie tecniche, utilizzando malware avanzati, rootkit kernel-level e strategie di attacco alla supply chain per ottenere accesso a informazioni sensibili.

Per proteggersi, le aziende devono adottare strategie di threat intelligence, aggiornamenti continui delle infrastrutture IT e una maggiore consapevolezza sulle minacce emergenti.