Negli ultimi mesi, due nuove varianti di ransomware hanno attirato l’attenzione delle autorità di sicurezza informatica internazionali. NailaoLocker, recentemente individuato in attacchi contro organizzazioni sanitarie europee, e Ghost, che ha colpito infrastrutture critiche in oltre 70 paesi, rappresentano una crescente minaccia per enti pubblici e aziende private. Le modalità di diffusione, le vulnerabilità sfruttate e le strategie per contrastarli stanno diventando sempre più sofisticate, richiedendo risposte tempestive e misure di protezione avanzate.

NailaoLocker: un attacco mirato alle infrastrutture sanitarie europee

Le prime segnalazioni di NailaoLocker risalgono alla metà del 2024, con un’accelerazione degli attacchi nei mesi successivi. La peculiarità di questo ransomware sta nel suo utilizzo di strumenti solitamente impiegati per il cyber-spionaggio, piuttosto che per la sola estorsione di denaro.

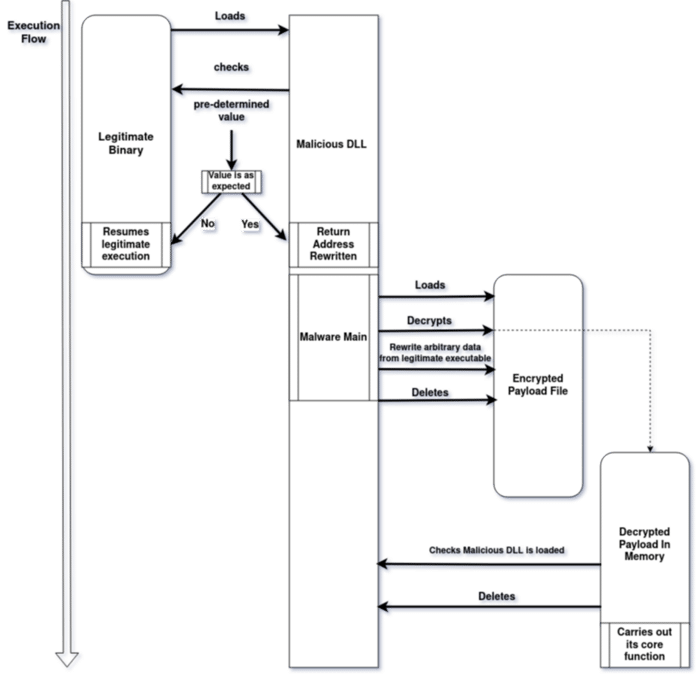

L’infezione avviene sfruttando una vulnerabilità critica nel software Check Point Security Gateway (CVE-2024-24919), che permette agli attaccanti di ottenere un accesso non autorizzato ai sistemi. Una volta penetrato nel network della vittima, il ransomware viene distribuito utilizzando il DLL sideloading, tecnica che consente di eseguire codice malevolo attraverso file apparentemente legittimi.

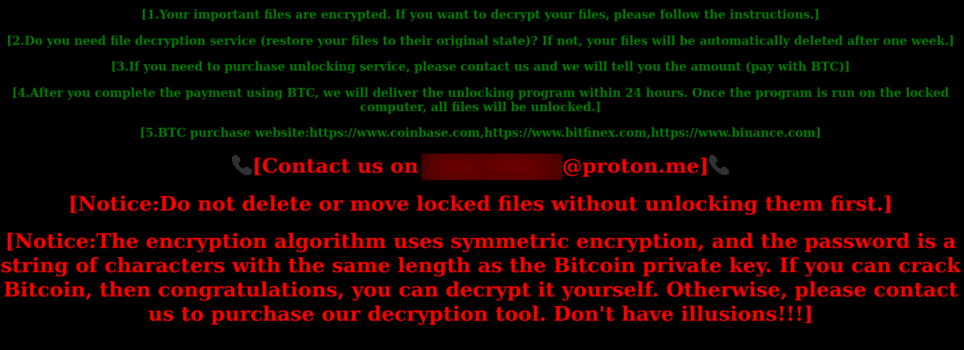

NailaoLocker è scritto in C++ e si distingue per l’assenza di tecniche avanzate di elusione, come la disattivazione degli antivirus o il rilevamento degli ambienti di analisi. Una volta attivato, crittografa i file della vittima utilizzando l’algoritmo AES-256-CTR, aggiungendo l’estensione “.locked” ai documenti cifrati e rilasciando una richiesta di riscatto in formato HTML.

Un aspetto singolare di questa campagna è la mancanza di riferimenti al furto di dati, elemento che solitamente accompagna gli attacchi ransomware più sofisticati. Questo lascia intendere che, oltre alla richiesta di riscatto, l’obiettivo principale potrebbe essere l’acquisizione di informazioni sensibili, in una strategia simile a quella adottata da gruppi di cyber-spionaggio.

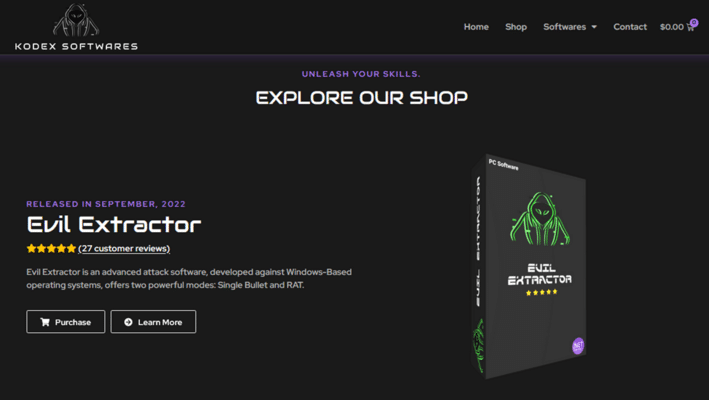

Nonostante alcune similitudini con ransomware noti come Kodex Softwares (ex Evil Extractor), l’assenza di elementi tecnici in comune lascia supporre che gli autori di NailaoLocker operino in maniera indipendente.

Ghost Ransomware: una minaccia su scala globale

La portata dell’attacco di Ghost Ransomware è significativamente più ampia rispetto a NailaoLocker, con organizzazioni colpite in oltre 70 paesi. Le prime tracce di questa minaccia risalgono al 2021, ma negli ultimi mesi il ransomware ha subito un’evoluzione, rendendo più difficile la sua identificazione e attribuzione a un gruppo specifico.

Ghost è stato impiegato contro infrastrutture critiche, enti governativi, istituzioni sanitarie e aziende del settore tecnologico, sfruttando vulnerabilità già note per l’accesso non autorizzato ai sistemi. Tra le falle più frequentemente utilizzate dagli attaccanti figurano quelle nei servizi Fortinet SSL VPN (CVE-2018-13379), Adobe ColdFusion (CVE-2010-2861, CVE-2009-3960) e Microsoft Exchange (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207).

Uno degli aspetti più insidiosi di Ghost Ransomware è la sua capacità di adattarsi e modificare continuamente i suoi indicatori di compromissione. Gli attaccanti hanno implementato un meccanismo che consente di cambiare frequentemente nome agli eseguibili, estensioni dei file cifrati, note di riscatto e persino gli indirizzi di contatto. Questo approccio dinamico rende estremamente complesso identificare e bloccare efficacemente la minaccia.

Per diffondersi all’interno delle reti compromesse, Ghost utilizza strumenti avanzati di attacco come Mimikatz, per il furto di credenziali, CobaltStrike, per il movimento laterale all’interno dei sistemi aziendali, e CertUtil di Windows, che consente l’esecuzione di codice malevolo eludendo i controlli di sicurezza tradizionali.

Il ransomware agisce seguendo un modello ransomware-as-a-service (RaaS), in cui più gruppi di cybercriminali collaborano per la distribuzione e lo sfruttamento delle infezioni. Questo ha portato alla proliferazione di varianti conosciute con nomi diversi, tra cui Cring, Crypt3r, Phantom, Strike e Wickrme, che condividono elementi di codice e tecniche di attacco, ma sono distribuite da gruppi distinti.

Strategie di protezione e mitigazione del rischio

Di fronte a minacce ransomware sempre più avanzate, le istituzioni internazionali raccomandano una serie di misure di sicurezza per proteggere infrastrutture critiche e reti aziendali.

L’aggiornamento tempestivo dei software rimane la prima linea di difesa, considerando che entrambi i ransomware sfruttano vulnerabilità note per le loro infezioni. L’implementazione di autenticazione multi-fattore (MFA) aiuta a ridurre il rischio di compromissione degli account aziendali.

La segmentazione della rete e l’utilizzo di backup offline immutabili permettono di limitare la propagazione del ransomware e di garantire il recupero dei dati senza dover pagare il riscatto.

Monitorare il traffico di rete e l’attività dei sistemi con strumenti avanzati di rilevamento delle minacce consente di identificare in tempo reale comportamenti sospetti e di reagire rapidamente a eventuali compromissioni.

Infine, la formazione del personale aziendale sulle tecniche di phishing e sulle modalità di diffusione dei ransomware può ridurre significativamente il rischio di attacchi mirati.

L’evoluzione delle minacce ransomware impone nuove strategie di difesa

Gli attacchi di NailaoLocker e Ghost ransomware dimostrano come il cybercrime sia sempre più orientato verso modelli ibridi, combinando estorsione e cyber-spionaggio.

Mentre NailaoLocker colpisce settori specifici con un modus operandi che ricorda le attività di intelligence, Ghost ransomware sfrutta falle di sicurezza note per attaccare un’ampia gamma di vittime su scala globale.

Adottare un approccio proattivo alla sicurezza informatica, con aggiornamenti costanti, strumenti avanzati di rilevamento e strategie di mitigazione efficaci, rappresenta l’unica strada per proteggere le infrastrutture critiche da attacchi sempre più sofisticati.