Nel mondo della sicurezza informatica, spesso le vulnerabilità più devastanti non sono quelle che distruggono un sistema, ma quelle che lo sfruttano in modo invisibile. Questo è il caso di 360XSS, una vulnerabilità che ha permesso a un attore malevolo di compromettere centinaia di siti web, inclusi domini governativi, aziende Fortune 500 e persino portali di news come CNN.

Scoperta casualmente da un ricercatore mentre esplorava un sito legittimo, questa falla di sicurezza ha rivelato un’operazione su larga scala che ha abusato del framework Krpano, una piattaforma utilizzata per creare tour virtuali a 360°.

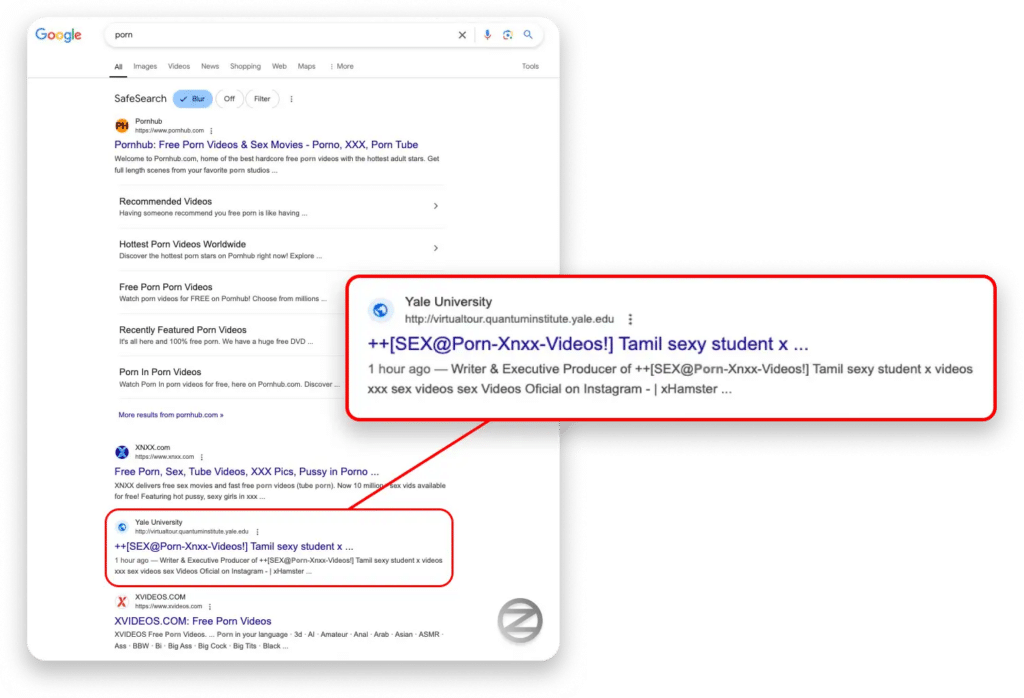

La scoperta della falla: Yale e il misterioso collegamento al porno

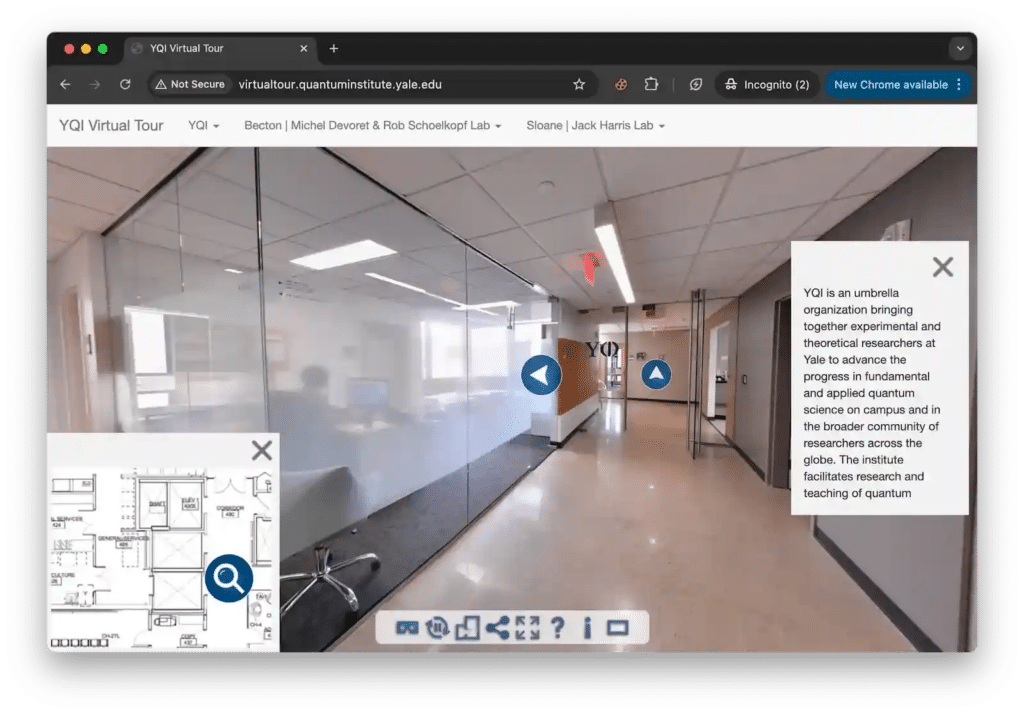

La vulnerabilità è emersa per la prima volta in un contesto alquanto insolito: un sito web legato all’Istituto di Meccanica Quantistica di Yale è apparso nei risultati di Google con un titolo sospetto, collegato a contenuti pornografici.

Analizzando il link, il ricercatore ha scoperto un parametro sospetto (xml=), che puntava a un’altra risorsa esterna appartenente al sito web ufficiale degli Scout britannici. Il problema? Quel sottodominio era stato hijackato attraverso un vecchio account Azure abbandonato, permettendo a un attaccante di iniettare codice dannoso.

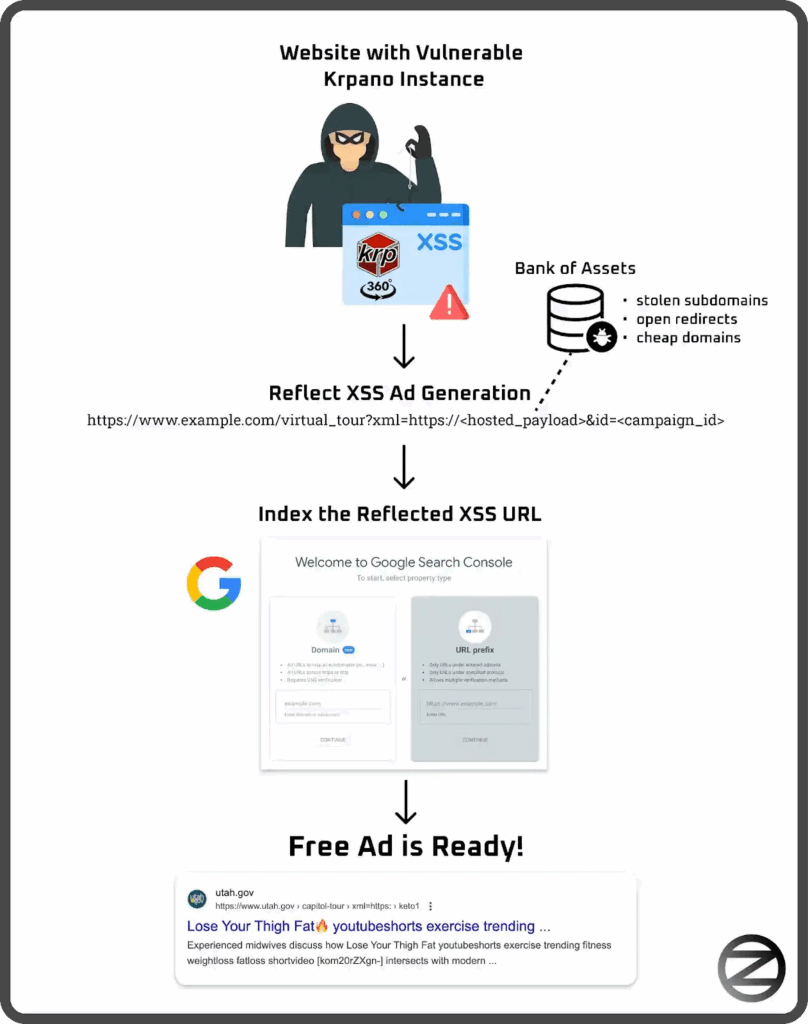

XSS riflesso: il meccanismo di attacco

Approfondendo l’analisi, è emerso che il file XML iniettato conteneva codice JavaScript offuscato in Base64, il classico indicatore di un attacco Cross-Site Scripting (XSS). Il payload sfruttava una funzione chiamata onloaded, specifica di Krpano, che consentiva di eseguire codice arbitrario all’interno di qualsiasi sito vulnerabile.

La cosa più inquietante? Questo comportamento non era una falla zero-day, ma un problema noto e documentato. La funzione passQueryParameter, abilitata di default nelle vecchie versioni di Krpano, consentiva di caricare XML esterni senza alcun controllo.

Un’infrastruttura di attacco industriale

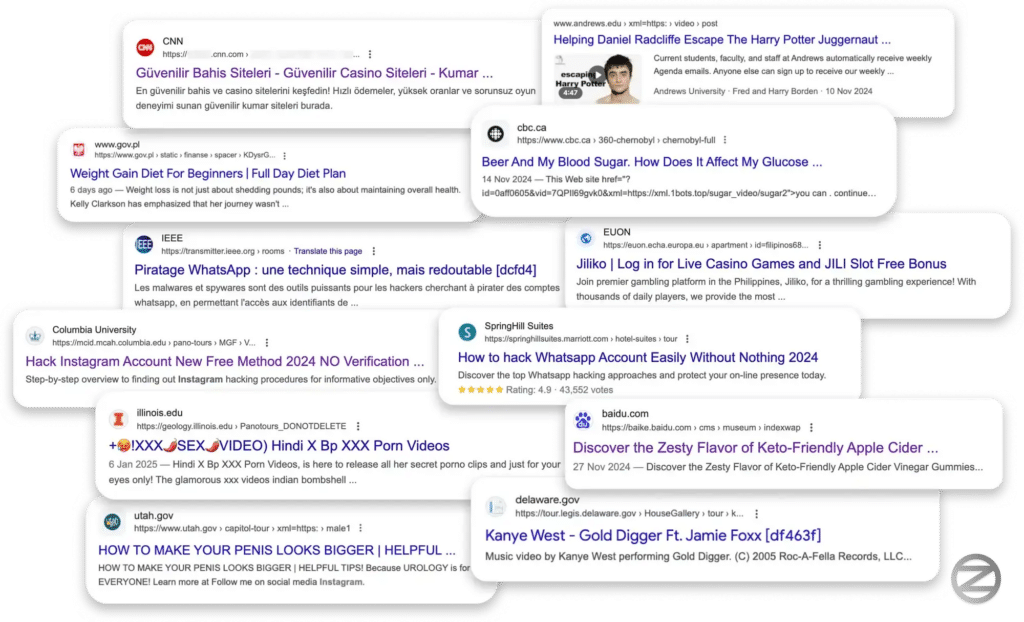

Dopo aver confermato l’exploit, il ricercatore ha deciso di indagare sulla portata del problema, utilizzando tecniche di Google Dorking per individuare altri siti vulnerabili. Il risultato è stato sconvolgente:

- Oltre 350 domini compromessi, tra cui università, enti governativi e aziende multinazionali.

- Milioni di visitatori esposti, con siti di alto profilo utilizzati come trampolino per campagne pubblicitarie abusive.

- SEO poisoning, ovvero la manipolazione dei motori di ricerca per spingere contenuti fraudolenti nelle prime posizioni.

In particolare, uno dei siti colpiti, l’homepage dello Stato dello Utah, conteneva oltre 100 pagine indicizzate con spam, dimostrando come gli attaccanti ottimizzassero il contenuto per massimizzare la visibilità nei risultati di ricerca.

CNN e il caso del finto articolo sui casinò

Uno degli aspetti più interessanti della campagna è stato il modo in cui gli attaccanti hanno sfruttato siti ad alta reputazione per diffondere i loro contenuti. Un esempio eclatante è CNN, dove invece di reindirizzare gli utenti a un sito esterno, il payload XSS iniettava direttamente un articolo falso all’interno del sito originale.

L’articolo, scritto in turco, promuoveva i migliori casinò online affidabili e utilizzava la struttura autentica di CNN per guadagnare credibilità. Il payload era ospitato su un dominio apparentemente innocuo (jqeury.store), che serviva da hub per numerose varianti dello stesso attacco.

La risposta di Krpano e la patch

Dopo aver segnalato la vulnerabilità, il creatore di Krpano ha rilasciato un aggiornamento nella versione 1.22.4, che ha finalmente bloccato l’esecuzione di XML esterni attraverso il parametro passQueryParameter. Tuttavia, questo aggiornamento non risolve il problema per le installazioni più vecchie, ancora diffuse su migliaia di siti web.

Come proteggersi da 360XSS

Per evitare che il proprio sito venga sfruttato in questo tipo di attacco, è fondamentale:

- Aggiornare Krpano alla versione 1.22.4 o successiva.

- Disabilitare il parametro

passQueryParameternelle configurazioni. - Controllare i log di accesso per identificare eventuali tentativi di iniezione di XML esterni.

- Effettuare una scansione SEO per individuare contenuti sospetti nelle pagine indicizzate.

360XSS è l’esempio perfetto di come una vulnerabilità apparentemente banale possa essere sfruttata in modo creativo per generare un’infrastruttura di spam su scala globale. L’uso dell’XSS per avvelenare i risultati di ricerca rappresenta una nuova frontiera nel cybercrimine, e dimostra ancora una volta che le falle di sicurezza non sono solo una minaccia per i dati, ma per la stessa affidabilità del web.