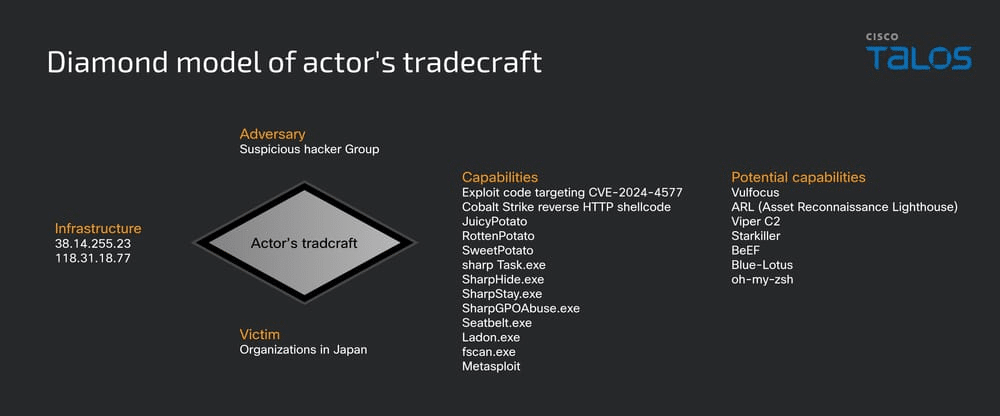

Cisco Talos ha individuato una serie di attacchi informatici mirati contro organizzazioni in Giappone, in corso dal gennaio 2025. Il gruppo di cybercriminali, la cui identità è ancora sconosciuta, sfrutta la vulnerabilità CVE-2024-4577, un remote code execution (RCE) flaw nella configurazione PHP-CGI su Windows, per ottenere l’accesso iniziale ai sistemi bersaglio.

Dopo l’infiltrazione, gli aggressori utilizzano Cobalt Strike con il kit di exploit TaoWu per eseguire escalation di privilegi, persistenza e movimenti laterali all’interno delle reti aziendali. L’attacco è particolarmente sofisticato, con l’uso di strumenti automatizzati ospitati su un registro cloud Alibaba, segno di una pianificazione dettagliata e di un alto livello di competenza tecnica.

Settori colpiti e tattiche di attacco

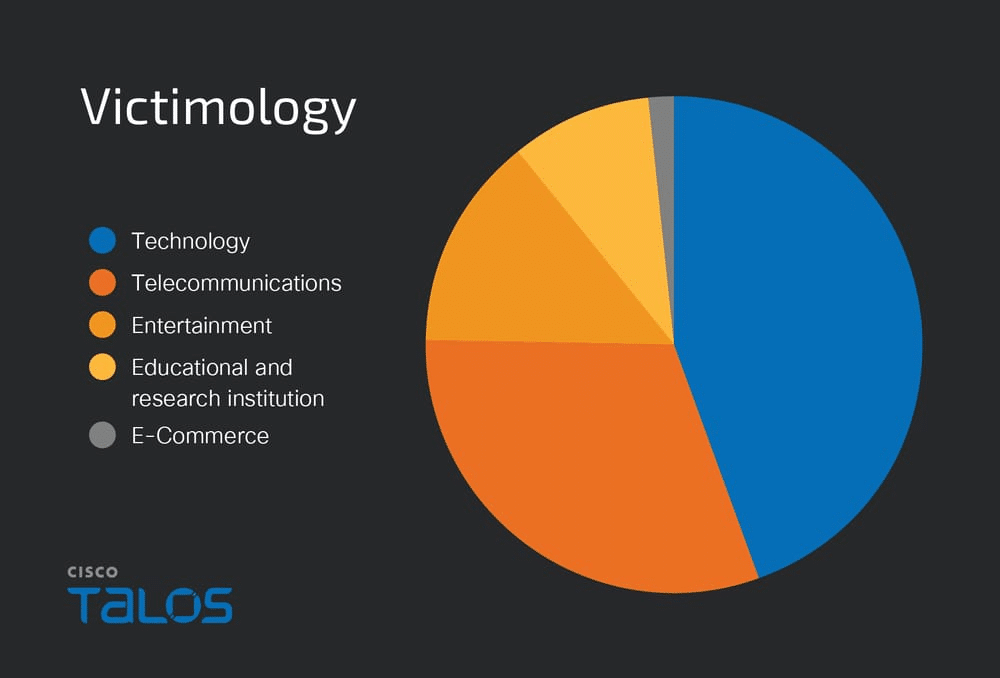

L’analisi di Cisco Talos rivela che gli attacchi sono rivolti a diversi settori strategici giapponesi, tra cui tecnologia, telecomunicazioni, intrattenimento, istruzione ed e-commerce. L’obiettivo principale sembra essere l’acquisizione di credenziali e informazioni sensibili, ma l’escalation di privilegi suggerisce che il gruppo possa pianificare intrusioni di più ampia portata nel lungo termine.

Gli attaccanti utilizzano PowerShell per eseguire shellcode di Cobalt Strike, garantendosi un accesso remoto persistente ai sistemi compromessi. Dopo l’infiltrazione iniziale, il gruppo impiega exploit noti come JuicyPotato, RottenPotato e SweetPotato per ottenere privilegi di livello SYSTEM, alterando chiavi di registro e creando servizi malevoli per mantenere il controllo sui dispositivi infetti.

Tecniche avanzate di evasione e movimento laterale

Gli aggressori dimostrano una notevole capacità nell’occultare le proprie attività all’interno delle reti compromesse. Dopo aver ottenuto l’accesso ai sistemi, utilizzano comandi wevtutil per cancellare i log degli eventi di Windows, eliminando le tracce della loro presenza e ostacolando le attività di indagine forense.

Per l’esplorazione della rete e il movimento laterale, sfruttano strumenti avanzati come fscan.exe e Seatbelt.exe, che consentono di:

- Identificare risorse di rete vulnerabili.

- Esaminare le configurazioni di sicurezza.

- Localizzare credenziali di accesso archiviate.

L’uso di SharpGPOAbuse.exe suggerisce che il gruppo stia anche cercando di manipolare oggetti di Group Policy (GPO) per diffondere codice malevolo all’interno della rete aziendale, sfruttando la fiducia tra dispositivi connessi al dominio.

Raccolta di credenziali e tentativi di furto dati

Una delle attività principali degli attaccanti è l’acquisizione di credenziali e dati sensibili. Utilizzando Mimikatz, riescono a estrarre:

- Password in chiaro memorizzate nella RAM.

- Hash NTLM utilizzabili per attacchi pass-the-hash.

Successivamente, le credenziali rubate vengono trasmesse al server C2, dove potrebbero essere riutilizzate per attacchi futuri o vendute nel dark web.

Strumenti utilizzati e possibili connessioni con gruppi noti

L’analisi condotta da Talos ha rivelato forti somiglianze con le tecniche utilizzate dal gruppo “Dark Cloud Shield” (You Dun), un’organizzazione di cybercriminali attiva nel 2024. Tuttavia, non è ancora possibile attribuire con certezza l’attacco a questo gruppo.

I ricercatori hanno individuato due server di comando e controllo (C2) con IP registrati su Alibaba Cloud, dove erano ospitati strumenti malevoli tra cui:

- LinuxEnvConfig.sh, un installer che scarica una suite di attacchi per Linux.

- Framework avanzati come Blue-Lotus, BeEF e Viper C2, raramente utilizzati in campagne di questa scala.

Un attacco sofisticato con implicazioni a lungo termine

Questa campagna contro il Giappone evidenzia la crescente tendenza degli attori delle minacce a sfruttare exploit pubblici per ottenere accesso iniziale e strumenti avanzati per garantire persistenza e movimento laterale.

- La vulnerabilità CVE-2024-4577 rappresenta un vettore d’attacco critico per i sistemi PHP-CGI su Windows.

- Gli attaccanti sfruttano Cobalt Strike e TaoWu per consolidare il controllo sulle reti compromesse.

- Il furto di credenziali e l’escalation di privilegi suggeriscono che l’obiettivo non sia solo lo spionaggio, ma anche il mantenimento di accessi persistenti per future operazioni.

Le aziende giapponesi, soprattutto nei settori tecnologico e delle telecomunicazioni, dovrebbero rafforzare la protezione dei propri sistemi, monitorando attività sospette e applicando tempestivamente le patch di sicurezza per mitigare il rischio di compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.