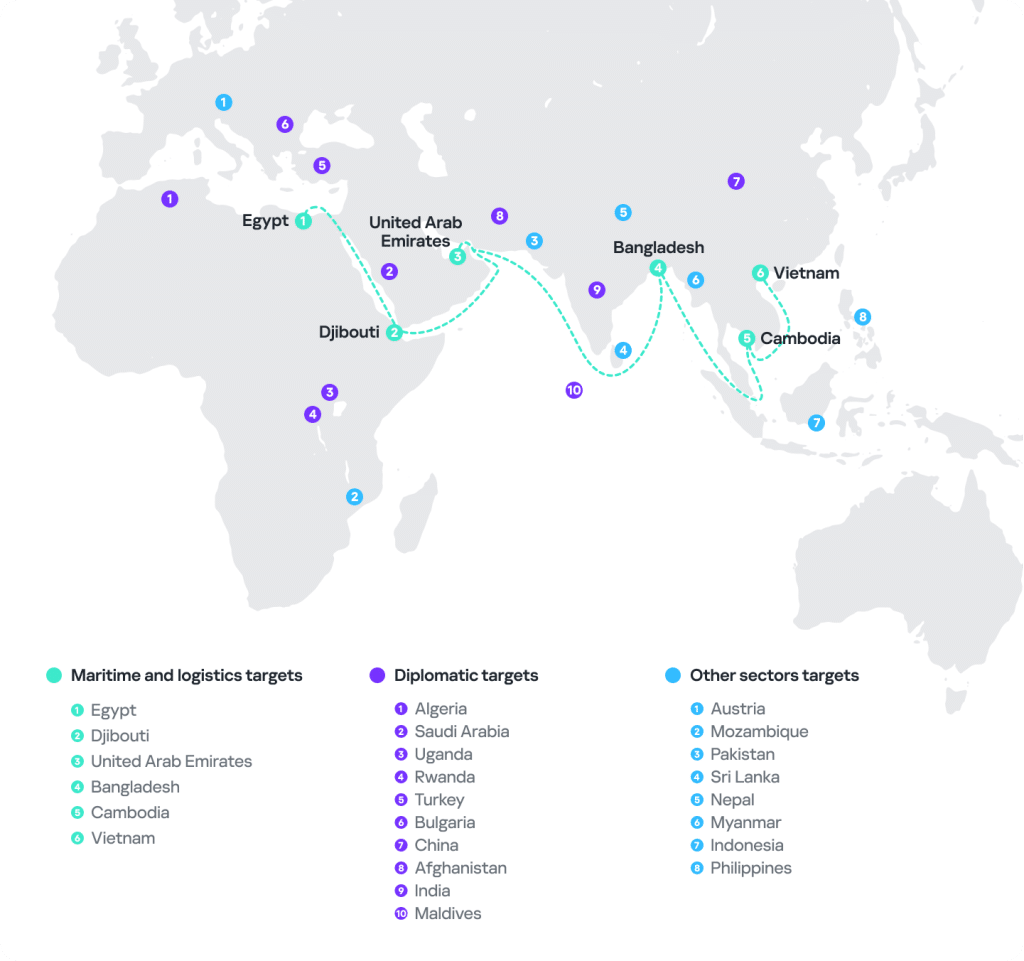

Il gruppo di cyber spionaggio SideWinder, attivo da anni contro obiettivi governativi e militari in Asia meridionale, ha aggiornato il proprio arsenale e ampliato le operazioni, prendendo di mira impianti nucleari e infrastrutture marittime. Secondo l’ultima ricerca di Kaspersky, le attività del gruppo si sono intensificate nella seconda metà del 2024, con una maggiore attenzione verso il settore energetico e la logistica portuale, in particolare in Asia e Africa.

L’analisi rivela che SideWinder è in grado di aggiornare il proprio malware in meno di cinque ore quando rilevato dai sistemi di sicurezza, rendendolo uno degli attori più adattabili nel panorama delle minacce informatiche. L’uso di tecniche di spear-phishing e vulnerabilità note, come CVE-2017-11882, continua a essere il metodo principale per compromettere i sistemi target.

SideWinder rafforza il proprio arsenale e allarga il raggio d’azione

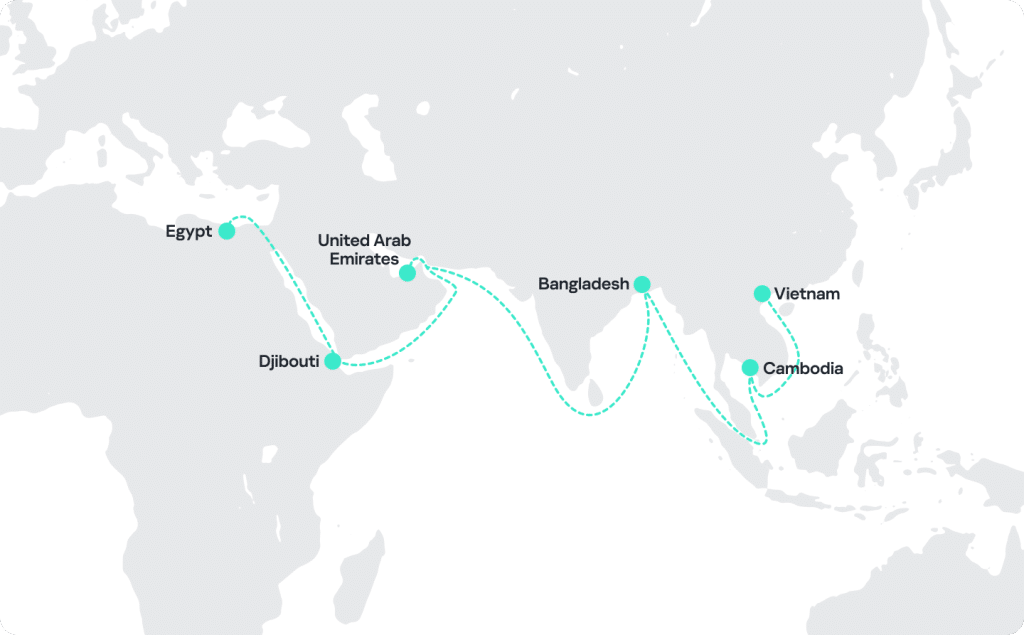

Nel corso del 2024, SideWinder ha introdotto una serie di aggiornamenti al proprio malware e alle infrastrutture di comando e controllo, dimostrando un’evoluzione costante della sua capacità di attacco. Oltre ai classici obiettivi governativi e militari in Pakistan, Sri Lanka, Cina e Nepal, il gruppo ha spostato la sua attenzione anche su entità nucleari in Asia meridionale e porti strategici in Africa e Medio Oriente.

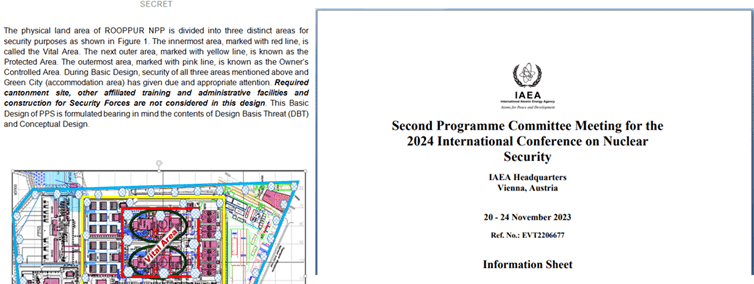

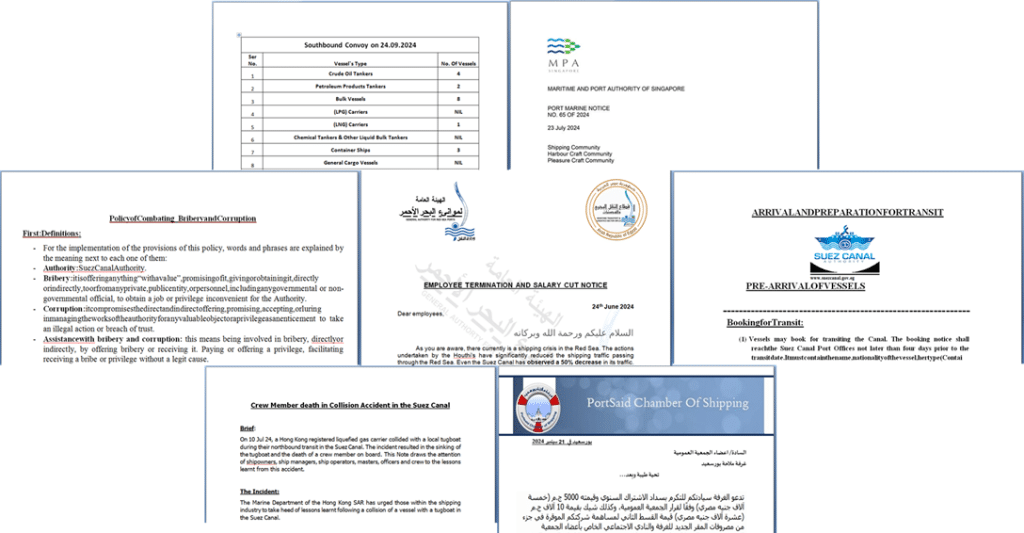

Una delle tattiche più preoccupanti riguarda l’uso di documenti malevoli a tema nucleare e marittimo, creati per ingannare le vittime. I file infetti, spesso presentati come documenti governativi o report energetici, sfruttano vulnerabilità note in Microsoft Office per distribuire il malware.

L’analisi di Kaspersky ha rivelato un’impennata di attacchi mirati in Egitto e Djibouti, due paesi con infrastrutture portuali di rilievo strategico. Gli hacker hanno cercato di compromettere autorità portuali, aziende logistiche e ministeri, probabilmente per ottenere informazioni riservate o sabotare operazioni critiche.

Tecniche di attacco: spear-phishing e backdoor avanzate

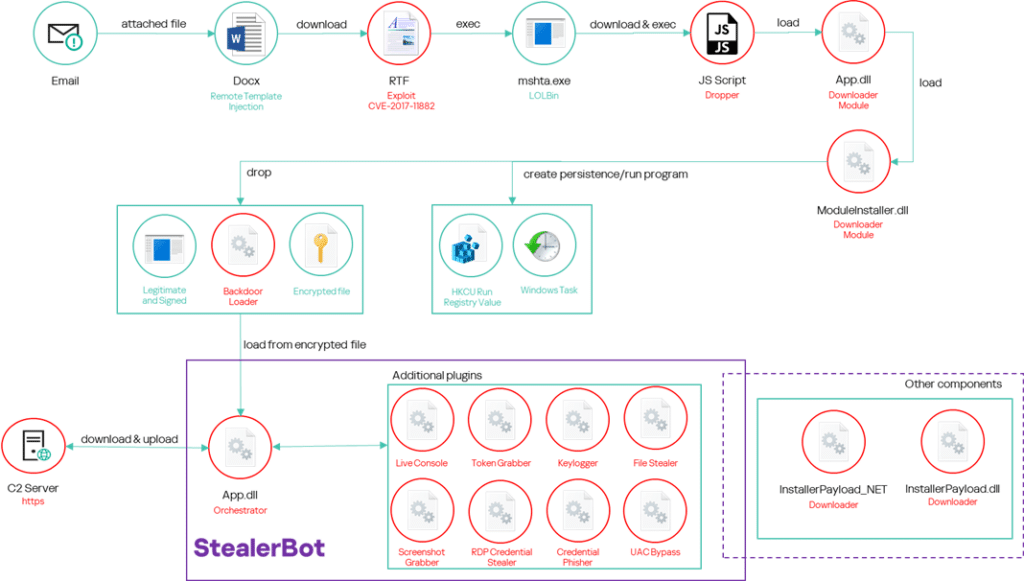

Il metodo principale di attacco di SideWinder rimane lo spear-phishing, con email che contengono file Word (.docx) infetti. Questi documenti scaricano un secondo file RTF da un server remoto, che sfrutta la vulnerabilità CVE-2017-11882 per eseguire codice dannoso. Una volta infettato il sistema, viene installato un malware denominato Backdoor Loader, che a sua volta attiva un toolkit avanzato chiamato StealerBot.

StealerBot è progettato per raccogliere dati sensibili e garantire accesso persistente alla rete compromessa, permettendo agli attaccanti di monitorare le attività e sottrarre informazioni strategiche. Kaspersky ha osservato che SideWinder aggiorna frequentemente il proprio malware per evitare il rilevamento, modificando i percorsi dei file dannosi e le tecniche di caricamento del codice malevolo.

Attenzione crescente verso il settore nucleare

Tra le nuove aree di interesse di SideWinder spicca il settore dell’energia nucleare. L’analisi dei documenti malevoli usati dal gruppo mostra chiaramente un focus su impianti nucleari e agenzie di regolamentazione, segno che il gruppo sta cercando di infiltrarsi in infrastrutture altamente sensibili.

Questa evoluzione potrebbe suggerire un intento di spionaggio industriale o persino di sabotaggio, ipotizzando che i dati sottratti possano essere utilizzati per esercitare pressioni politiche o danneggiare la sicurezza energetica di intere regioni.

SideWinder adatta il proprio malware per sfuggire ai controlli

Uno degli aspetti più rilevanti dell’operato di SideWinder è la capacità di modificare il proprio malware in tempo reale per eludere le misure di sicurezza. Kaspersky ha rilevato che il gruppo aggiorna il proprio codice entro cinque ore dal momento in cui viene scoperto dalle soluzioni di cybersecurity.

Le tecniche di evasione adottate includono:

- Cambiamento costante dei nomi dei file malevoli per ingannare i sistemi di rilevamento.

- Modifica dei percorsi di installazione del malware per eludere il tracciamento.

- Utilizzo di librerie Windows legittime per nascondere le attività dannose.

- Impiego di tecniche di offuscamento per rendere difficile l’analisi del codice malevolo.

Queste strategie rendono SideWinder un avversario altamente adattabile e difficile da contrastare, richiedendo un approccio di sicurezza avanzato per individuare le minacce in tempo reale.

Una minaccia in continua evoluzione

L’analisi delle nuove attività di SideWinder evidenzia un gruppo sempre più aggressivo e sofisticato, con la capacità di adattarsi rapidamente e prendere di mira infrastrutture critiche. L’ampliamento degli attacchi al settore nucleare e marittimo suggerisce che il gruppo potrebbe avere obiettivi strategici a lungo termine, mirati a influenzare la sicurezza energetica e logistica di intere regioni.

Per mitigare il rischio, le aziende e le istituzioni coinvolte devono:

- Mantenere aggiornati i sistemi con le patch di sicurezza più recenti.

- Implementare soluzioni di cybersecurity avanzate per il rilevamento proattivo delle minacce.

- Addestrare il personale a riconoscere gli attacchi di spear-phishing.

La persistenza di SideWinder nel migliorare il proprio arsenale e ampliare i propri obiettivi lo rende una delle minacce più insidiose nel panorama attuale della cybersecurity. La sorveglianza continua e l’implementazione di strategie difensive efficaci saranno fondamentali per contrastare questo attore sempre più pericoloso.