Negli ultimi giorni, la sicurezza informatica è stata messa alla prova da una serie di vulnerabilità critiche che coinvolgono sistemi operativi, infrastrutture industriali e supply chain software. La crescente sofisticazione degli attacchi dimostra come gruppi APT, cybercriminali e operatori statali stiano sfruttando falle nei sistemi per infiltrarsi in reti sensibili e compromettere dati e operazioni su scala globale.

Windows Shortcut Zero-Day: un exploit che colpisce i file .LNK

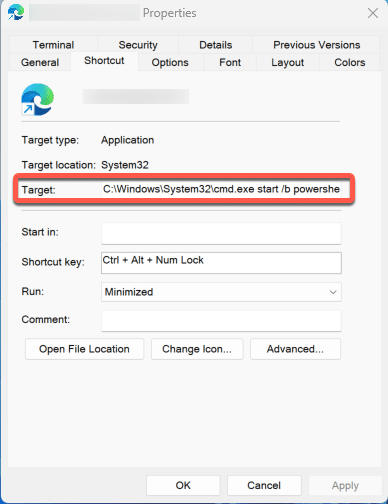

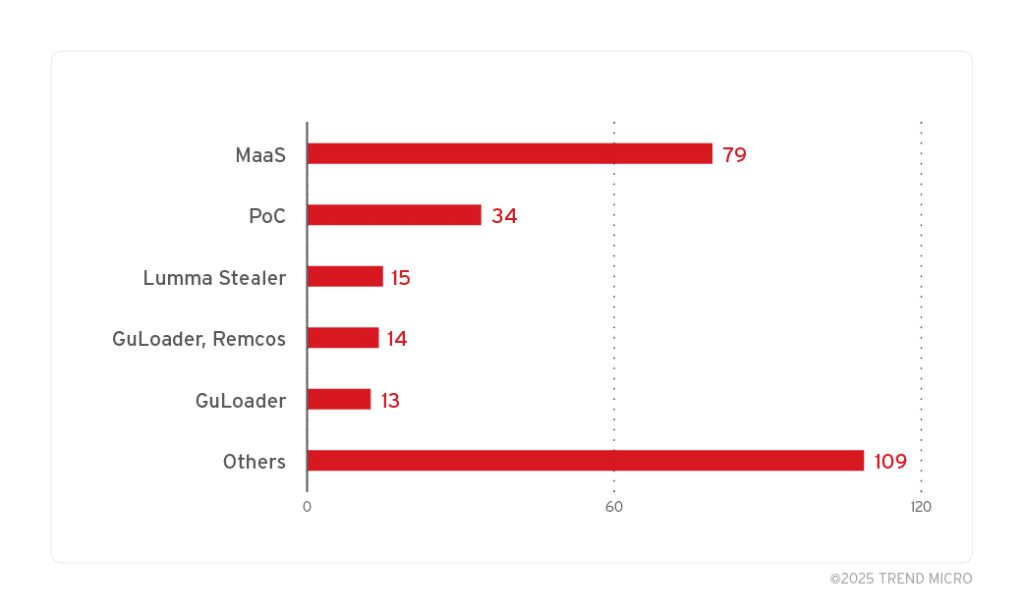

Uno degli aspetti più preoccupanti riguarda la vulnerabilità nei file di collegamento Windows (.LNK), già sfruttata da più gruppi di attacco per compromettere sistemi senza che l’utente se ne accorga. Secondo Trend Micro, l’exploit, noto come ZDI-CAN-25373, consente agli attaccanti di eseguire codice malevolo attraverso file di collegamento manipolati, bypassando le protezioni di sicurezza del sistema operativo.

L’aspetto più insidioso di questa minaccia risiede nel modo in cui Windows gestisce i collegamenti, nascondendo all’utente i comandi eseguiti in background. Questo rende estremamente difficile individuare attività sospette, permettendo agli attori malevoli di installare malware, rubare credenziali e compromettere interi sistemi senza lasciare tracce evidenti.

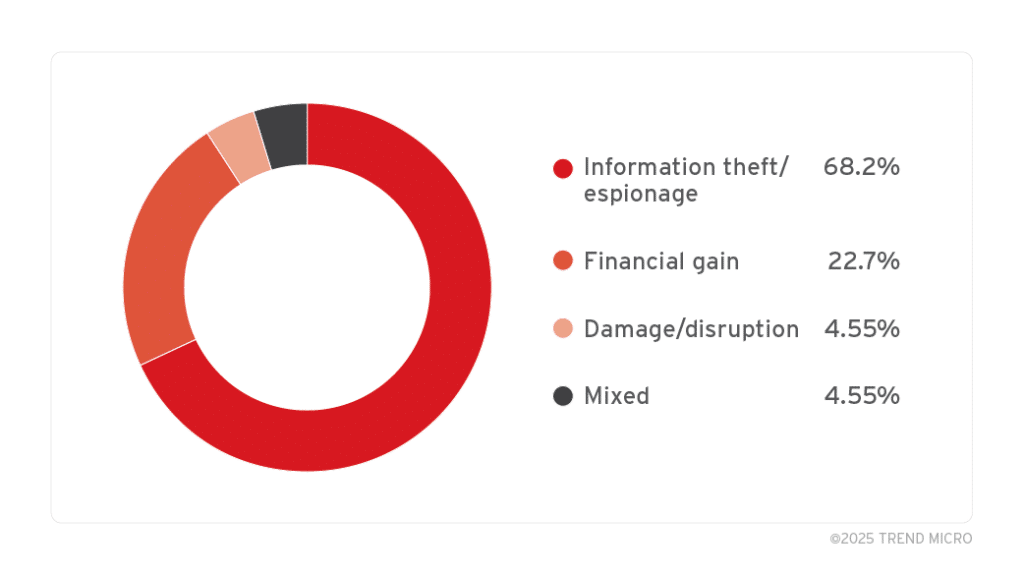

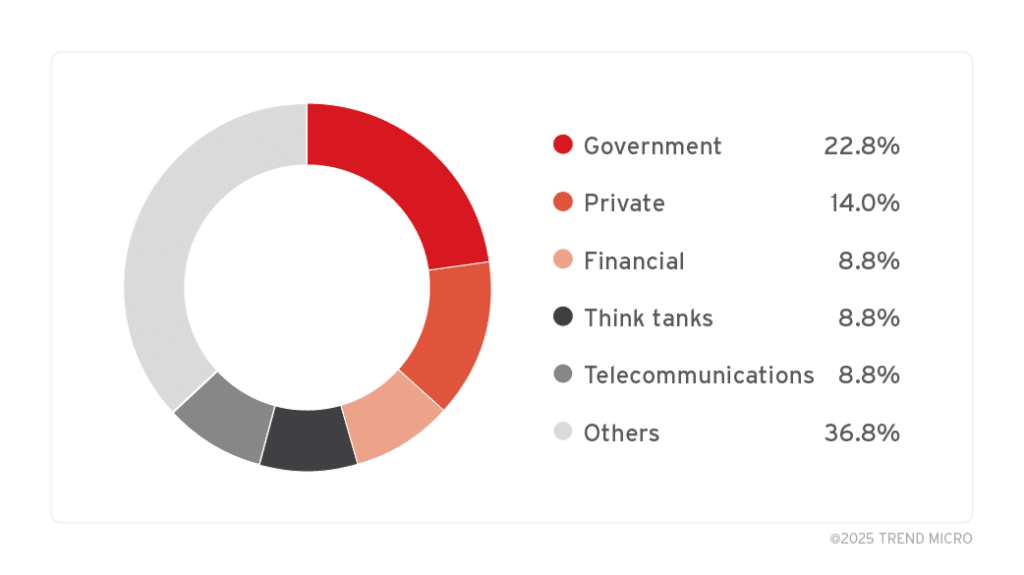

L’analisi forense ha dimostrato che almeno undici gruppi APT stanno già sfruttando questa vulnerabilità per condurre operazioni di cyber spionaggio e attacchi mirati. Tra questi figurano gruppi legati a stati come la Corea del Nord e la Russia, che utilizzano tecniche avanzate di evasione per rendere l’exploit ancora più efficace.

Uno dei metodi più usati dagli attaccanti prevede l’utilizzo di file .LNK di dimensioni anomale, fino a 70MB, in grado di sfuggire ai normali controlli di sicurezza. Il fatto che Microsoft abbia classificato questa vulnerabilità come “bassa priorità” e non abbia rilasciato una patch immediata ha suscitato critiche nella comunità di sicurezza, lasciando milioni di utenti esposti a una minaccia attiva e in continua espansione.

Compromissione della supply chain su GitHub: un attacco mirato agli sviluppatori

Oltre alle vulnerabilità nei sistemi operativi, un altro aspetto critico riguarda la sicurezza della supply chain software. La recente compromissione del componente “tj-actions/changed-files” su GitHub Actions ha messo in evidenza i pericoli legati all’uso di strumenti di automazione nei processi di sviluppo.

Questa vulnerabilità, tracciata come CVE-2025-30066, ha permesso agli attaccanti di inserire codice malevolo direttamente all’interno della pipeline CI/CD utilizzata per la compilazione e distribuzione di software. Questo significa che centinaia di progetti open-source e aziendali potrebbero essere stati compromessi, con la possibilità che codice dannoso sia finito nei prodotti finali senza essere rilevato.

Il rischio principale di questi attacchi risiede nel fatto che la supply chain software è spesso considerata affidabile, portando molte aziende a integrare automaticamente pacchetti esterni senza un’adeguata verifica di sicurezza. Un attaccante, infiltrandosi in un componente critico di GitHub Actions, può alterare il codice sorgente, distribuire malware attraverso aggiornamenti software e ottenere accesso non autorizzato a repository privati.

Secondo CISA, questa vulnerabilità rappresenta un grave pericolo per le aziende tecnologiche e per chi utilizza GitHub Actions, poiché consente di distribuire codice dannoso su vasta scala, con impatti significativi sulla sicurezza globale del software.

Sette vulnerabilità critiche nei sistemi di controllo industriale

Un altro ambito particolarmente esposto agli attacchi riguarda i sistemi di controllo industriale (ICS). CISA ha recentemente pubblicato sette nuovi avvisi di sicurezza, evidenziando falle in dispositivi e protocolli utilizzati in energia, trasporti e produzione manifatturiera.

- ICSA-25-077-01 Schneider Electric EcoStruxure Power Automation System User Interface (EPAS-UI)

- ICSA-25-077-02 Rockwell Automation Lifecycle Services with VMware

- ICSA-25-077-03 Schneider Electric EcoStruxure Power Automation System

- ICSA-25-077-04 Schneider Electric EcoStruxure Panel Server

- ICSA-25-077-05 Schneider Electric ASCO 5310/5350 Remote Annunciator

- ICSA-24-352-04 Schneider Electric Modicon (Update A)

- ICSA-24-291-03 Mitsubishi Electric CNC Series (Update B)

Le vulnerabilità colpiscono SCADA, PLC e protocolli di comunicazione industriale come Modbus, Profinet e BACnet, consentendo agli attaccanti di intercettare comunicazioni, alterare operazioni critiche o persino bloccare impianti interi. La crescente interconnessione tra sistemi IT e OT (Operational Technology) ha aumentato il rischio di attacchi, poiché molte infrastrutture industriali non dispongono di adeguate misure di segmentazione e protezione.

I ricercatori sottolineano che queste falle potrebbero essere sfruttate per sabotaggi industriali, interruzioni delle reti elettriche o compromissioni di catene di produzione, con impatti economici e sociali devastanti.

Exploit in mySCADA myPRO: una minaccia per il settore industriale

Nel settore industriale, un’altra vulnerabilità particolarmente grave è stata individuata nel software mySCADA myPRO, un sistema utilizzato per il controllo remoto di impianti industriali. Questa vulnerabilità consente agli attaccanti di eseguire codice da remoto, prendendo il controllo dei sistemi SCADA e alterando i parametri operativi degli impianti.

La possibilità di manipolare questi sistemi apre scenari preoccupanti, in cui un attacco informatico potrebbe bloccare la produzione di energia, alterare processi chimici o generare blackout industriali. Secondo gli esperti di sicurezza, le aziende devono implementare patch immediate e rafforzare le misure di protezione, adottando soluzioni di segmentazione di rete, autenticazione multi-fattore e monitoraggio costante del traffico.

MegaRAC BMC: vulnerabilità nei server e rischio per i data center

Un’altra minaccia emergente riguarda i sistemi di gestione remota dei server (BMC, Baseboard Management Controller), in particolare quelli basati su AMI MegaRAC, un software ampiamente utilizzato nei data center di tutto il mondo.

Le falle scoperte nei sistemi BMC consentono l’esecuzione di codice da remoto con privilegi elevati, permettendo a un attaccante di prendere il controllo totale dei server, esfiltrare dati sensibili o lanciare attacchi su vasta scala. Questa vulnerabilità è particolarmente preoccupante perché i BMC sono spesso accessibili tramite Internet per la gestione remota, rendendoli un obiettivo privilegiato per attacchi avanzati.

Secondo gli esperti, un attacco riuscito contro MegaRAC potrebbe mettere a rischio intere infrastrutture cloud, compromettendo la sicurezza di milioni di utenti. L’unica soluzione efficace consiste nell’applicare immediatamente gli aggiornamenti di sicurezza rilasciati da AMI, oltre a limitare l’accesso ai BMC tramite VPN e segmentazione di rete.

Il panorama della sicurezza è più complesso che mai

Le vulnerabilità analizzate mostrano come gli attacchi informatici siano sempre più sofisticati e mirati a infrastrutture critiche, supply chain software e sistemi di gestione remota. La compromissione di Windows, GitHub Actions, sistemi ICS, mySCADA e MegaRAC evidenzia un panorama di minacce in costante evoluzione, dove anche una singola falla può avere conseguenze devastanti.

Per garantire una protezione adeguata, aziende e governi devono adottare strategie di sicurezza proattive, investendo in patch tempestive, threat intelligence e segmentazione di rete per prevenire attacchi futuri.