Nel panorama sempre più articolato della cybersecurity, il mese di aprile 2025 ha visto emergere due episodi distintivi in grado di evidenziare, rispettivamente, le debolezze nei componenti core del sistema operativo Windows e l’ingegnosità delle moderne campagne di phishing basate su architetture distribuite e tecniche di elusione avanzate. Da un lato, la scoperta di nuove vulnerabilità legate all’utility schtasks.exe del Task Scheduler, potenziale vettore per l’escalation di privilegi e persistenza nascosta. Dall’altro, la campagna Gamma, che sfrutta file-sharing, spoofing, AiTM (Adversary-in-the-Middle) e bypass dell’autenticazione multifattoriale per sottrarre credenziali aziendali.

Windows Task Scheduler e schtasks.exe: nuove vulnerabilità tra abusi locali e rischi persistenti

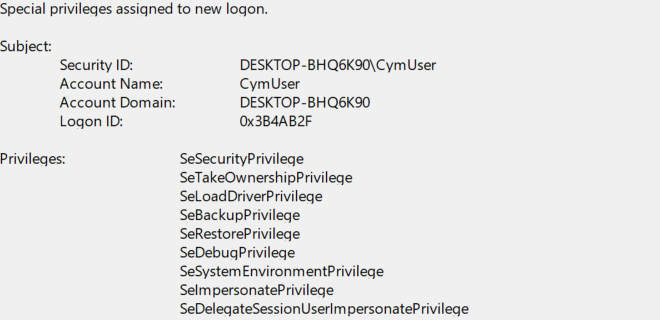

Secondo quanto riportato dal team di ricerca di Cymulate, il classico strumento di pianificazione attività schtasks.exe, integrato nativamente nei sistemi Windows, può essere sfruttato per mantenere persistenza e privilegio elevato nei sistemi target senza generare segnali di allarme evidenti.

Tra i vettori identificati emergono in particolare tre scenari:

- Attacchi tramite DLL hijacking durante la creazione o la modifica di task persistenti, che permettono l’esecuzione arbitraria di codice con privilegi SYSTEM in ambienti Windows 10, 11 e Server.

- Manipolazione dell’XML dei task registrati nel sistema, tecnica che consente di nascondere il payload sfruttando parametri ambigui o non documentati, aggirando anche le scansioni di endpoint protection e antivirus.

- Modifica delle ACL (Access Control List) su task esistenti, che può essere effettuata da utenti locali con permessi limitati per successivamente ottenere privilegi amministrativi attraverso l’invocazione pianificata di componenti di sistema.

Queste tecniche si distinguono non tanto per la loro complessità, quanto per la loro capacità di nascondersi nei meccanismi normali del sistema operativo, sfruttando lo stesso meccanismo che gli amministratori IT utilizzano per gestire aggiornamenti, backup e automazioni. Il risultato è una superficie d’attacco privilegiata, difficile da distinguere da un’attività legittima, con implicazioni dirette in ambito aziendale e amministrativo.

Cymulate sottolinea che nessuna delle vulnerabilità richiede il download di software esterni, né interazione con il web: sono tutte exploitabili localmente, riducendo drasticamente la possibilità di individuazione tramite tradizionali strumenti di detection basati su rete.

Gamma: phishing multi-stadio tra LOTS, AiTM e bypass MFA

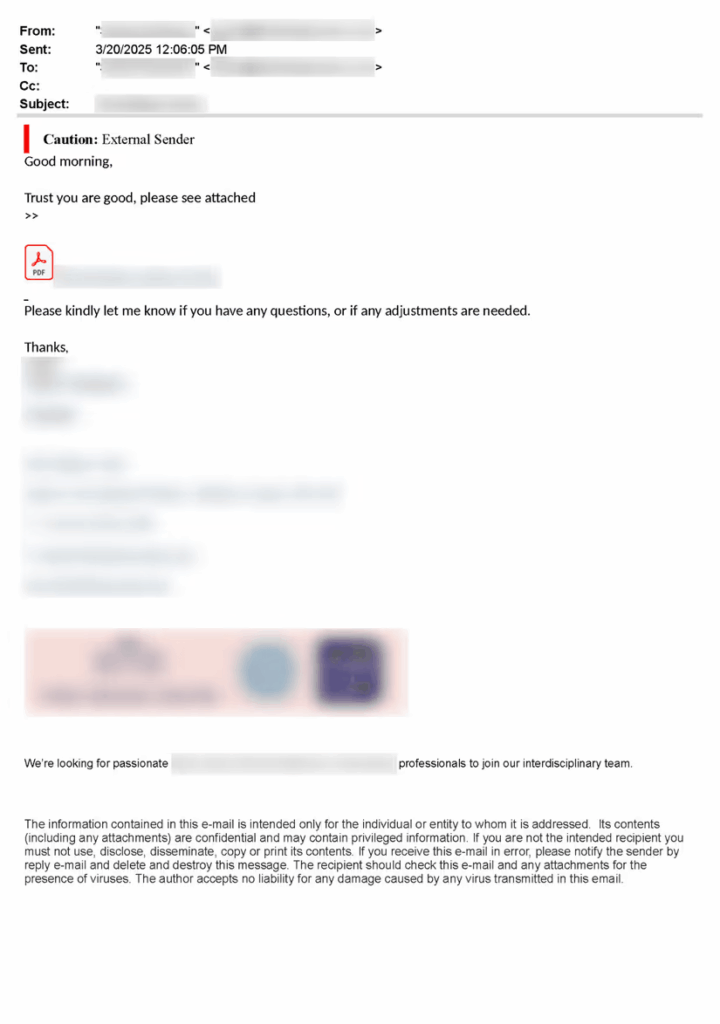

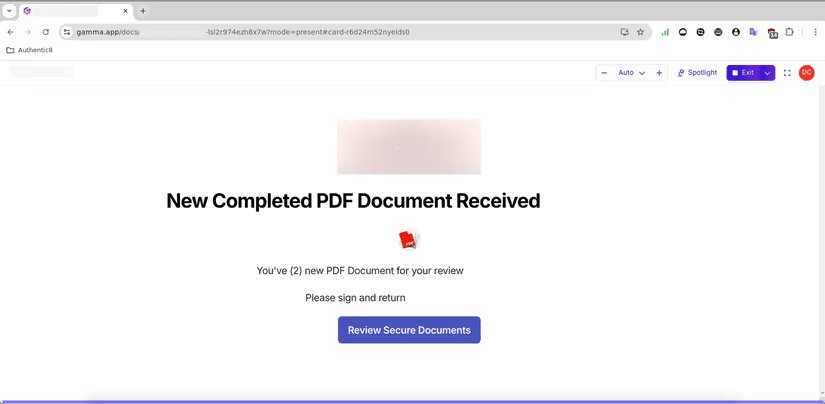

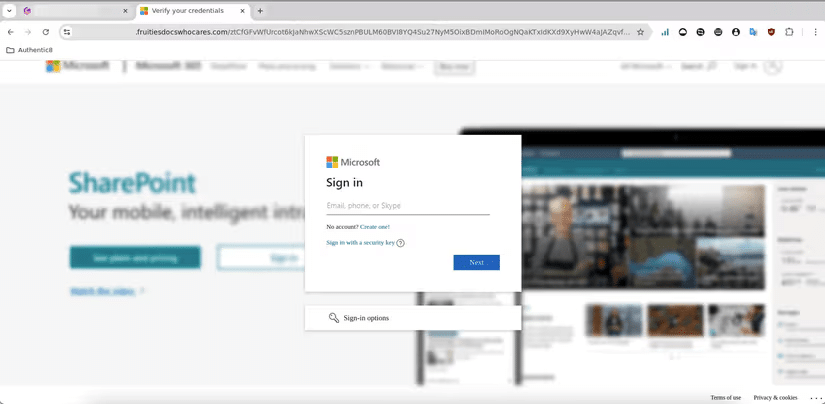

Sul fronte delle minacce esterne, Abnormal AI ha documentato una sofisticata campagna phishing che sfrutta Gamma, una piattaforma di condivisione file poco conosciuta, per condurre attacchi multi-stadio ad alta evasività. Questo attacco rappresenta una nuova forma di exploit nota come LOTS (Living Off Trusted Sites), dove l’attaccante abusa di servizi legittimi per ospitare contenuti malevoli, incrementando la probabilità che il messaggio venga percepito come autentico.

Nel caso Gamma, la condivisione del documento compromesso non avviene tramite l’infrastruttura nativa della piattaforma, ma attraverso link diretti incorporati in email apparentemente legittime, inviate da account compromessi o domini spoofati. In questo modo, l’e-mail non attiva alcun sistema di allarme all’interno dei gateway o dei filtri di sicurezza, poiché passa tutti i controlli SPF, DKIM e DMARC.

La pagina intermedia, spesso accessibile tramite un Cloudflare Turnstile, serve sia a eludere i sistemi automatici di crawling sia a rafforzare la percezione di legittimità agli occhi dell’utente, che è abituato a vedere questo tipo di protezione nei contesti ufficiali.

Ma la parte più sofisticata dell’attacco si manifesta nella fase finale, quando viene attivata una struttura AiTM (Adversary-in-the-Middle). In questo schema, l’attaccante si frappone tra l’utente e il portale di login reale di Microsoft, intercettando credenziali e sessioni in tempo reale. Questo consente la convalida immediata dell’account e, soprattutto, il furto dei cookie di sessione, che possono essere riutilizzati per bypassare l’autenticazione a due fattori (MFA) e ottenere accesso completo e duraturo all’account compromesso.

Abnormal segnala che, a differenza di campagne simili viste su piattaforme come Canva, Lucidchart e Dropbox, Gamma è ancora poco conosciuta, e quindi non compare nelle whitelist né nei training di consapevolezza di molte aziende, rendendola una scelta ideale per evitare detection e stimolare fiducia visiva.

Un nuovo livello di minaccia: dall’abuso del sistema alla manipolazione dell’utente

I due scenari – exploitation locale via schtasks.exe e phishing basato su Gamma – rappresentano due volti complementari dell’attuale rischio informatico. Il primo mostra quanto strumenti legittimi possano essere trasformati in vettori d’attacco persistente se mal configurati o non monitorati. Il secondo evidenzia la capacità dei threat actor di costruire infrastrutture socialmente ingannevoli, che uniscono spoofing, proxy e ingegneria psicologica per aggirare anche i sistemi di difesa più aggiornati.

L’approccio difensivo moderno deve quindi integrarsi su più livelli: monitoraggio dei task di sistema, controllo delle ACL e audit delle modifiche ai file XML da un lato; awareness specifica su campagne LOTS, detection dei comportamenti di proxy e analisi del traffico ai portali di autenticazione dall’altro.

Vulnerabilità silenziose e phishing invisibile confermano la fragilità del confine tra legittimo e malevolo

Quello che emerge è un profilo di rischio sempre più difficile da isolare tramite pattern predefiniti. Sia le vulnerabilità interne come quelle di schtasks.exe che le campagne phishing AiTM come Gamma giocano sui punti ciechi dei sistemi di sicurezza: la normalità del comportamento, la legittimità apparente delle sorgenti, la fiducia nei processi.

Per le aziende e i professionisti della sicurezza, ciò implica la necessità di abbandonare una difesa reattiva e rafforzare le capacità di rilevamento comportamentale e contestuale, attraverso l’uso combinato di EDR, UEBA e piattaforme XDR con capacità di correlazione intermodale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.