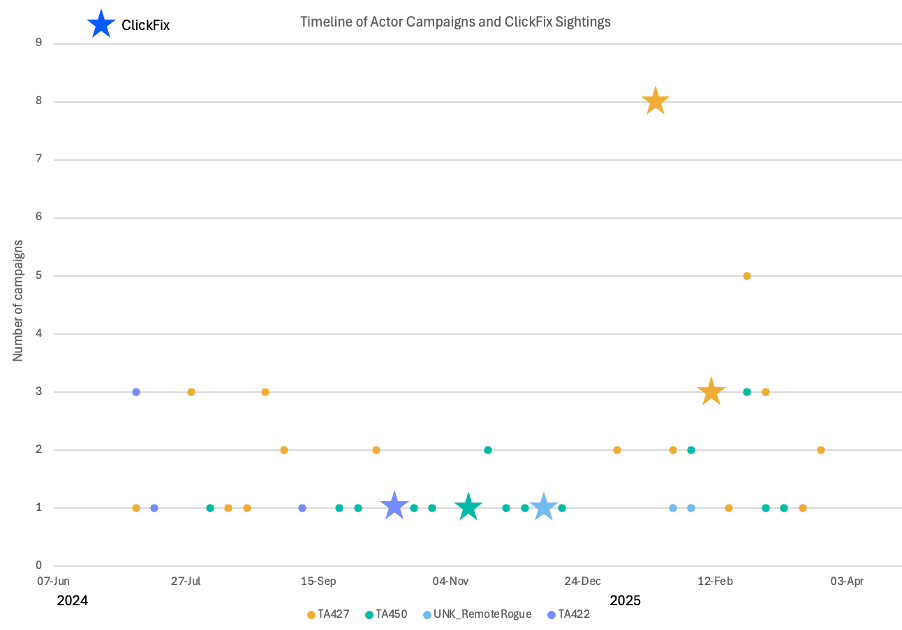

Nel panorama della cyber intelligence del primo trimestre 2025, Proofpoint ha documentato un preoccupante sviluppo: l’adozione della tecnica ClickFix da parte di attori statali avanzati, tra cui gruppi APT associati a Corea del Nord, Iran e Russia. Questo schema, nato in ambienti cybercriminali come espediente creativo di social engineering, è stato ora assimilato da gruppi notoriamente impegnati in campagne di spionaggio geopolitico, dimostrando quanto il confine tra criminalità informatica e cyber warfare sia sempre più labile.

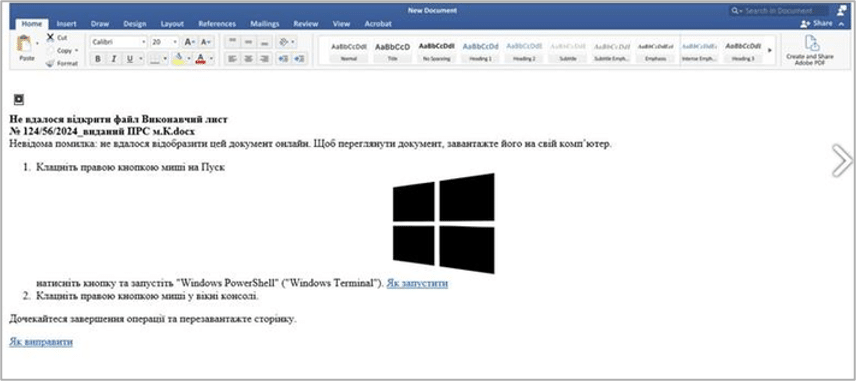

La tecnica ClickFix si fonda sull’induzione manuale della vittima a eseguire comandi malevoli attraverso interfacce simulate, popup, o istruzioni testuali che fingono provenienza dal sistema operativo stesso. L’utente è spesso convinto di dover “risolvere un errore tecnico”, ma in realtà viene guidato passo dopo passo all’infezione del proprio terminale, eseguendo script che installano malware, strumenti di controllo remoto o canali di persistenza invisibili.

TA427: diplomazia fantoccio e lure personalizzati per veicolare QuasarRAT

Il gruppo nordcoreano TA427, noto anche come Kimsuky o Emerald Sleet, è stato il primo attore statale documentato da Proofpoint ad aver impiegato ClickFix nella sua catena d’infezione. La campagna, attiva tra gennaio e febbraio 2025, ha preso di mira meno di cinque organizzazioni appartenenti al settore think tank, con focus tematici su affari nordcoreani e politiche di sicurezza regionale.

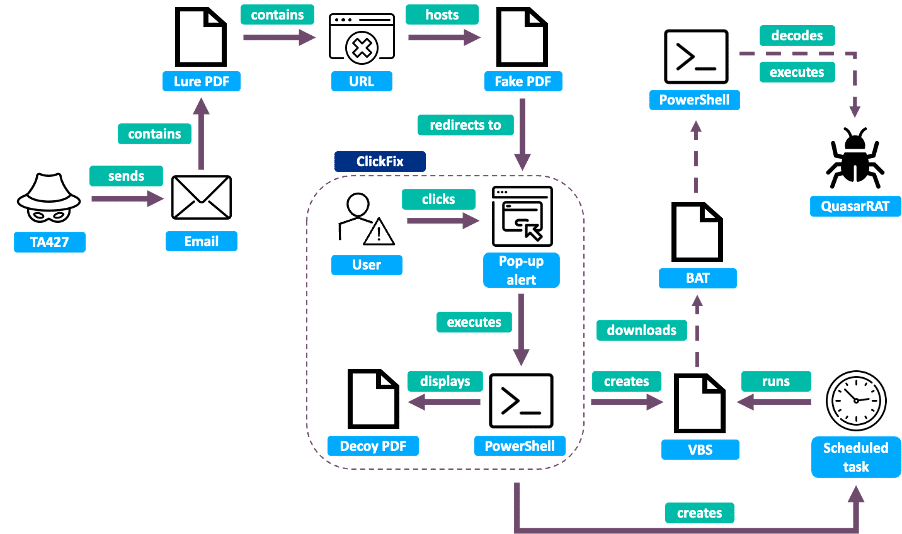

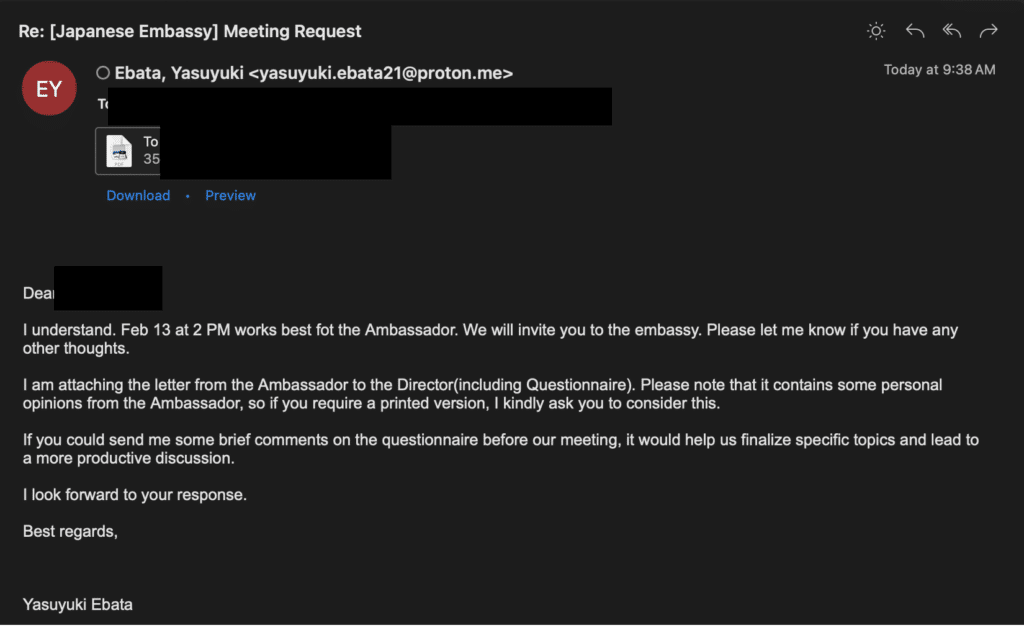

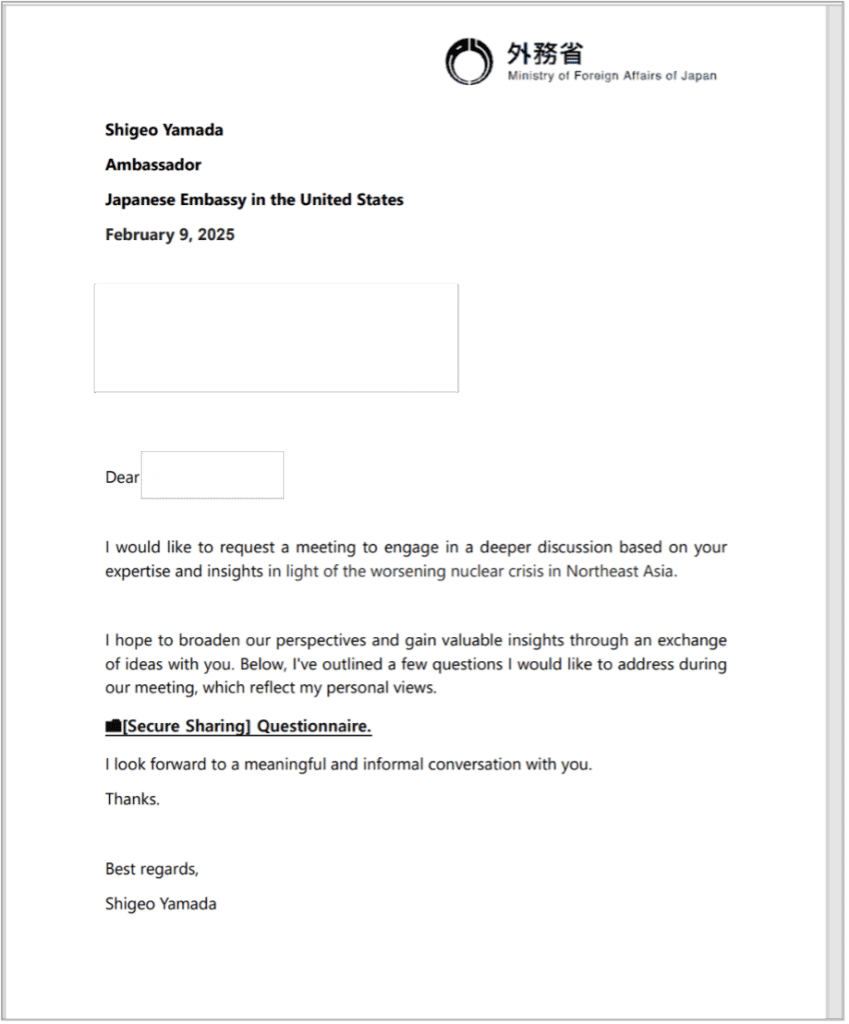

L’attacco si è strutturato attraverso email di contatto inviate da indirizzi contraffatti, come yasuyuki.ebata21@proton.me, che simulavano richieste di incontro da parte di figure diplomatiche giapponesi, in particolare l’ambasciatore Shigeo Yamada. Dopo un primo messaggio contenente un PDF benigno, i cyber attori hanno proseguito la conversazione sia su indirizzi personali che professionali della vittima, rafforzando la credibilità attraverso elementi contestuali mirati.

Il secondo messaggio ha incluso un documento PDF modificato che, una volta aperto, reindirizzava a un dominio controllato dagli attaccanti: securedrive.fin-tech[.]com. La landing page presentava un falso file PDF chiamato Questionnaire.pdf, che fungeva da esca visuale. Tentando il download, la vittima era colpita da una serie di pop-up in stile nativo del sistema operativo, che simulavano messaggi di errore seguiti da istruzioni per registrarsi e accedere ai documenti.

A quel punto, il bersaglio veniva spinto a copiare e incollare manualmente nel terminale un comando PowerShell camuffato, il quale scaricava uno script secondario da t.vmd, lo eseguiva in modalità nascosta (-windowstyle hidden) e visualizzava infine il file-esca.

La seconda fase della catena creava due task pianificati ricorrenti, uno dei quali lanciava ogni 19 minuti un file VBS (temp.vbs) contenente codice offuscato. In una variante più avanzata dell’attacco, osservata a gennaio, il VBS scaricava due script batch, che a loro volta generavano nuovi PowerShell obfuscati, capaci di decodificare e lanciare QuasarRAT, un trojan di accesso remoto noto per le sue funzionalità di keylogging, esfiltrazione file e controllo completo del sistema.

Il C2 utilizzato in questa fase era associato all’indirizzo IP 38.180.157[.]197, già noto a Proofpoint per ospitare traffico di QuasarRAT. La campagna ha mostrato estrema attenzione alla localizzazione linguistica, con contenuti email e grafica della landing page in giapponese, coreano e inglese, a seconda del target.

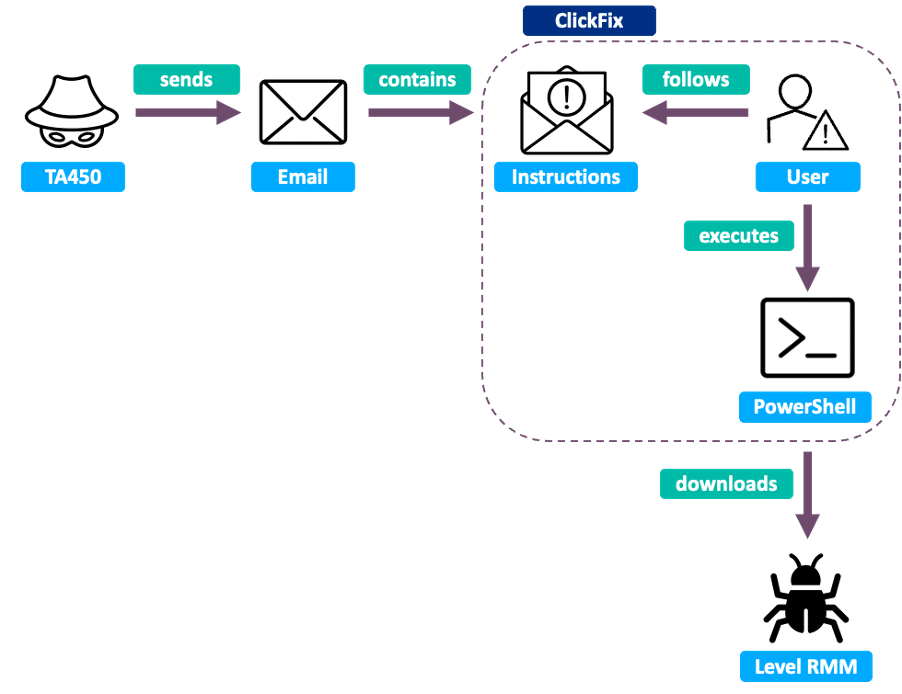

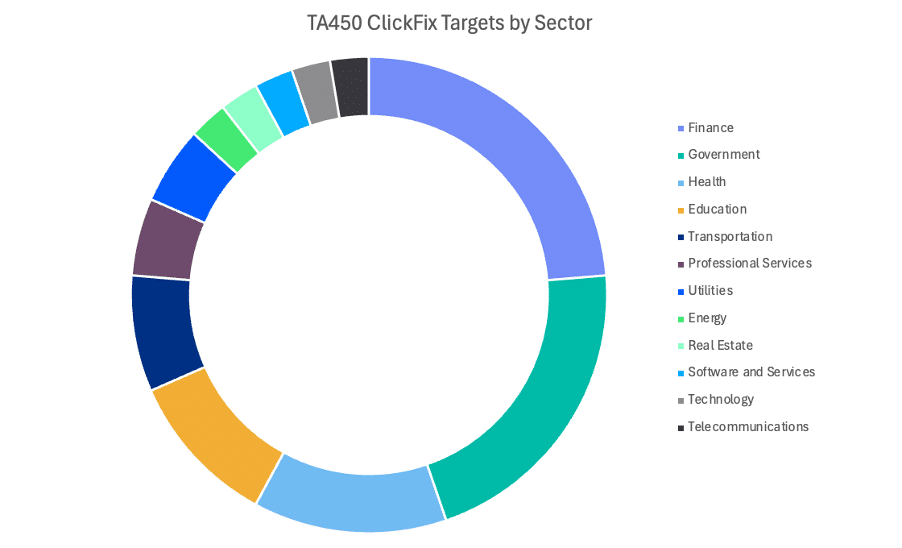

TA450: phishing su larga scala e abuso di software RMM per spionaggio regionale

Nel novembre 2024, a pochi mesi di distanza dalla campagna nordcoreana, il gruppo iraniano TA450 – noto anche come MuddyWater o Mango Sandstorm – ha messo in atto una campagna ClickFix indirizzata a 39 organizzazioni situate prevalentemente in Medio Oriente, ma con propagazione globale. Le email utilizzavano l’indirizzo support@microsoftonlines[.]com, un dominio fraudolento costruito per emulare comunicazioni ufficiali da parte di Microsoft.

L’oggetto delle email era tipicamente allarmistico: “Urgent Security Update Required – Immediate Action Needed”, con testi volti a convincere i destinatari dell’urgenza di risolvere una vulnerabilità critica. Una volta attirata l’attenzione, l’utente riceveva istruzioni dettagliate per eseguire PowerShell in modalità amministrativa, quindi copia-incollare un comando malevolo.

A differenza di TA427, che impiegava script custom per installare malware RAT, TA450 ha usato ClickFix come vettore per installare software di Remote Monitoring and Management (RMM), in particolare lo strumento Level, mai osservato prima nelle sue campagne. Questo tipo di software legittimo consente il controllo remoto di un endpoint, e in mani malevole diventa una backdoor perfetta, capace di eludere antivirus e rilevamenti comportamentali, grazie alla sua natura legittima e alla firma digitale valida.

Il comando PowerShell serviva a scaricare e avviare l’installer del software RMM, consentendo agli operatori iraniani di accedere ai sistemi bersaglio, esfiltrare dati e installare strumenti aggiuntivi. Secondo il National Cyber Directorate israeliano, la presenza di Level è stata confermata in più casi durante la stessa finestra temporale.

Questa campagna è risultata eccezionalmente mirata verso istituzioni finanziarie e governative, con forte concentrazione negli Emirati Arabi Uniti, Arabia Saudita e Israele. La capacità di integrare ClickFix in una campagna RMM professionale dimostra l’adattabilità di TA450 nel manipolare l’ingegneria sociale in combinazione con strumenti sofisticati.

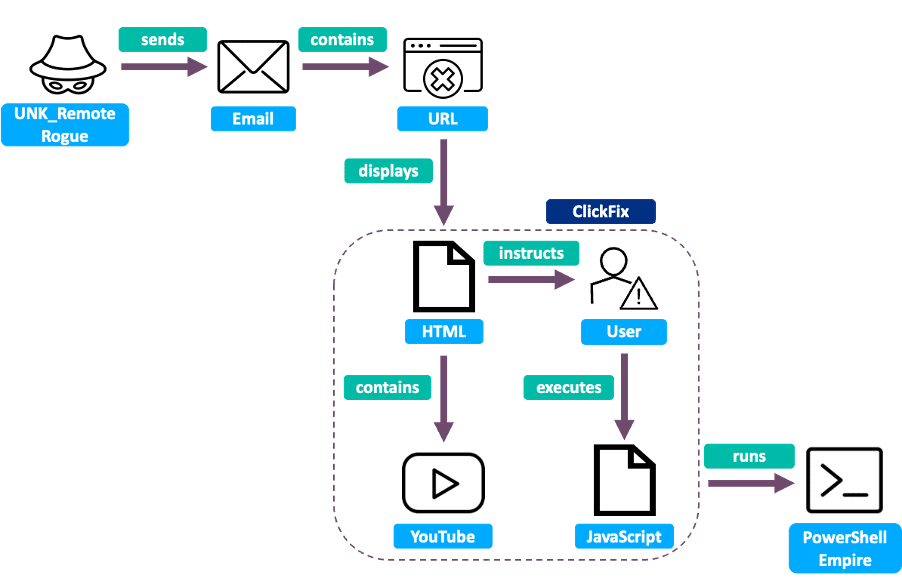

UNK_RemoteRogue: link nascosti in documenti tecnici e una nuova tecnica per propagare AsyncRAT

Il terzo attore identificato da Proofpoint è un gruppo ancora non formalmente attribuito, ma con caratteristiche fortemente compatibili con l’ecosistema APT russo. Questo gruppo, denominato temporaneamente UNK_RemoteRogue, ha condotto campagne nel primo trimestre 2025 impiegando la tecnica ClickFix a supporto dell’installazione di AsyncRAT, un malware ad accesso remoto ampiamente diffuso per il controllo sistemico di endpoint Windows.

La particolarità della campagna risiede nella modalità di distribuzione: i vettori di attacco erano documenti Word tecnici, presentati come white paper legittimi o report di sicurezza provenienti da enti terzi. I documenti contenevano link nascosti nei riquadri di testo, apparentemente innocui, che reindirizzavano l’utente a landing page di download mascherate da portali cloud come OneDrive o Google Drive, ma in realtà gestite dal gruppo stesso.

Una volta sulla pagina fraudolenta, la vittima riceveva un messaggio visivo di errore del tipo “il file non può essere visualizzato nel browser” e un suggerimento esplicito: “aprire manualmente da terminale il file tramite PowerShell”, fornendo un comando completo da incollare nella shell amministrativa.

Il codice in questione avviava un’esecuzione obliqua: scaricava un payload da cdn-sync[.]live che, tramite codifica Base64, decriptava ed eseguiva un dropper capace di installare AsyncRAT in esecuzione invisibile, con persistenza attiva tramite HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

Anche in questo caso, il gruppo ha predisposto esche visuali altamente curate, con icone coerenti e linguaggio tecnico settoriale, orientando l’attacco verso utenti appartenenti a:

- istituti di ricerca accademica

- dipartimenti IT di agenzie pubbliche

- aziende nel settore difesa e supply chain elettronica

L’uso simultaneo di una tecnica di ingegneria sociale avanzata come ClickFix e di un RAT multiuso consolidato suggerisce un’operazione pianificata per ottenere accesso persistente a infrastrutture strategiche, sfruttando un approccio low noise, basato sulla manualità dell’utente piuttosto che su exploit automatici.

APT28 (TA422): precedenti legami con ClickFix e strategie di disinformazione parallela

Sebbene non formalmente incluso nelle campagne documentate tra gennaio e marzo, il gruppo APT28 (noto anche come Fancy Bear, TA422 o Forest Blizzard) è stato storicamente tra i primi attori russi ad aver testato tecniche simili a ClickFix, già nel 2021 e 2022, durante le campagne contro istituzioni europee e NATO.

Proofpoint ricorda che tra i materiali utilizzati da APT28 vi erano email contenenti presunti avvisi da parte della sicurezza di Microsoft, corredati da comandi PowerShell legittimi ma obliqui, che servivano a installare shell remoti e raccogliere telemetrie di sistema. Anche in questi casi, le istruzioni forzavano l’utente a partecipare all’installazione, senza sfruttare vulnerabilità dirette.

L’interesse nel citare APT28 risiede nel fatto che la continuità tra i metodi utilizzati nel 2021 e quelli visti nel 2025 suggerisce un’evoluzione progressiva, che oggi trova applicazione trasversale tra più gruppi filo-statali. La commistione tra disinformazione, tecniche di clickbait e social engineering rafforzato continua a rappresentare la principale minaccia alle difese basate esclusivamente su strumenti tecnici.

Implicazioni strategiche: ClickFix come nuova arma asimmetrica nel cyberspionaggio statale

L’adozione simultanea della tecnica ClickFix da parte di tre attori statali distinti – nordcoreano, iraniano e russo – rivela una tendenza allarmante nel contesto della guerra cibernetica contemporanea: la sofisticazione dell’ingegneria sociale diventa lo strumento d’élite, in grado di sostituire vulnerabilità zero-day, rootkit kernel-level o exploit avanzati.

Tutti i gruppi osservati si sono affidati a:

- interazione umana per completare la catena di infezione

- strumenti legittimi per eludere il rilevamento (Level RMM, eseguibili firmati, RAT pubblici)

- canali di distribuzione insospettabili, spesso mascherati da cloud storage o documentazione tecnica

Ciò comporta che le organizzazioni, anche quelle dotate di EDR e XDR evoluti, non sono più al sicuro con la sola difesa tecnica. Gli utenti diventano il punto debole da colpire con precisione chirurgica, attraverso simulazioni ingannevoli che sfruttano linguaggio visivo, fiducia implicita e urgenza artificiale.

In questo quadro, la prevenzione non può più basarsi solo su aggiornamenti o black list. È indispensabile attuare:

- formazione continua mirata, con simulazioni reali di scenari ClickFix

- monitoraggio attivo dei comandi eseguiti manualmente dagli utenti

- segregazione delle capacità di PowerShell, con restrizioni granulose per ruoli non amministrativi

- audit dettagliato delle connessioni remote e dei software RMM installati

La creatività dei criminali adottata dai governi – ecco come la guerra cibernetica evolve

ClickFix, nato come espediente creativo nel cybercrimine per bypassare le difese automatiche, è oggi uno strumento di guerra informativa e spionaggio reale, adottato da governi con obiettivi strategici. L’analisi di Proofpoint conferma che la linea tra malware e interfaccia utente è ormai sottilissima, e che la manipolazione sociale raffinata ha superato l’uso diretto della forza informatica, almeno in molte fasi di accesso iniziale.

L’introduzione massiva di questa tecnica da parte di TA427, TA450 e UNK_RemoteRogue segna un nuovo livello di maturità nelle operazioni APT, e richiede una risposta difensiva che unisca competenze umane, tecnologie adattive e visione strategica. Il futuro del cyberspionaggio non sarà solo una questione di exploit: sarà una battaglia per il controllo dell’attenzione, del giudizio e della fiducia dell’utente finale.