Nei primi giorni del mese di maggio si intensificano attacchi informatici su scala globale, con una serie di operazioni coordinate che prendono di mira settori strategici come sanità, formazione, criptovalute e reti infrastrutturali. L’impatto degli incidenti registrati in queste settimane dimostra la crescente sofisticazione delle campagne cybercriminali, che combinano phishing, reti proxy, ransomware e abuso di piattaforme cloud per agire in modo persistente e diffuso.

Le operazioni si distinguono per l’impiego di tecniche avanzate di SEO, infrastrutture decentralizzate e automazione degli attacchi, unendo strumenti di intelligenza artificiale e sistemi di evasione per colpire migliaia di utenti in tutto il mondo. Dalla disarticolazione di una botnet che trasformava router compromessi in proxy residenziali, fino all’infiltrazione nei sistemi di una delle più grandi reti ospedaliere degli Stati Uniti, lo scenario cyber di maggio si conferma altamente instabile.

FreeDrain: campagna di phishing globale sfrutta l’intelligenza artificiale e oltre 38.000 sottodomini

Una delle operazioni più massive e persistenti scoperte di recente prende il nome di FreeDrain. Si tratta di una rete globale di phishing mirata al furto di seed phrase da portafogli di criptovalute, attiva da almeno due anni e responsabile di milioni di euro in asset digitali sottratti. Il gruppo responsabile ha registrato oltre 38.000 sottodomini unici ospitati su piattaforme gratuite come GitHub Pages, Webflow, GitBook e Amazon S3.

La tecnica usata consiste nell’ottimizzazione fraudolenta dei motori di ricerca, con pagine di esca che imitano l’interfaccia dei wallet più popolari come Trezor, MetaMask e Phantom. Gli utenti, cercando su Google o Bing termini legati alla gestione dei propri wallet, vengono indirizzati verso questi siti-trappola che richiedono l’inserimento della seed phrase, attivando lo svuotamento automatico dei fondi in pochi minuti.

Gli analisti attribuiscono l’attività a gruppi operanti nel fuso orario indiano, evidenziando l’uso di modelli linguistici generativi come GPT-4o per creare contenuti credibili in grande scala. L’intera infrastruttura riesce a eludere i filtri anti-phishing tradizionali sfruttando la legittimità delle piattaforme utilizzate e l’adattabilità ai takedown, rendendo difficile disarticolare la rete.

Disarticolata una botnet che vendeva router compromessi come proxy residenziali

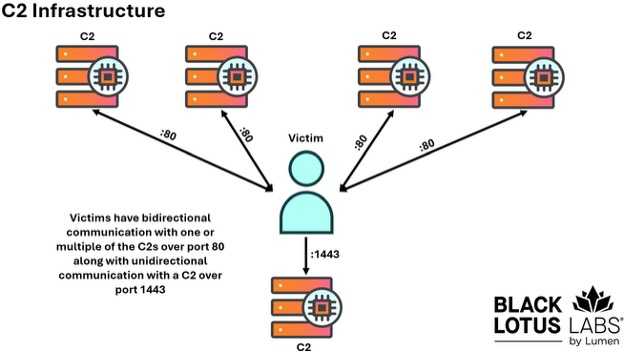

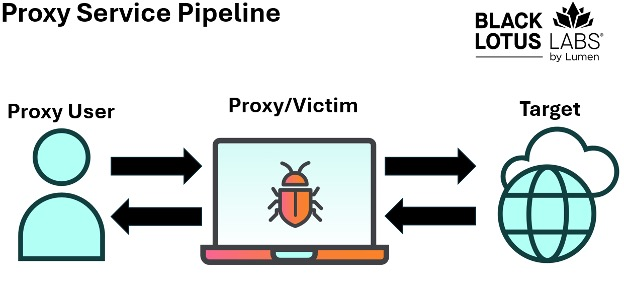

Un’operazione congiunta tra forze dell’ordine europee e statunitensi ha portato allo smantellamento di una botnet criminale specializzata nella trasformazione di router compromessi in proxy residenziali a pagamento. I dispositivi, spesso appartenenti a utenti domestici inconsapevoli, venivano infettati da malware e collegati a una rete che li rendeva disponibili per traffico mascherato, facilitando attività di scraping, scalping, spam e attacchi mirati.

La botnet, identificata come parte dell’infrastruttura VIP72, è risultata operativa da oltre cinque anni e aveva collezionato decine di migliaia di nodi attivi, molti dei quali localizzati in Europa e Nord America. Le autorità hanno sequestrato server, dominî e wallet crypto riconducibili ai gestori, ponendo fine a uno dei marketplace illegali più longevi legati ai proxy residentiali.

Secondo le forze investigative, l’efficienza della botnet era resa possibile da una catena distribuita di infezioni su dispositivi non aggiornati, con credenziali predefinite o vulnerabilità note. Gli acquirenti del servizio utilizzavano i proxy per bypassare i sistemi di protezione geografica o le restrizioni antifrode delle piattaforme digitali, ottenendo vantaggi competitivi o copertura per operazioni illecite.

Violazione ai danni della rete ospedaliera Ascension coinvolge oltre 430.000 pazienti

Negli Stati Uniti, l’organizzazione sanitaria Ascension ha rivelato una violazione dei dati che ha esposto informazioni personali di almeno 430.000 pazienti, tra cui dettagli medici, contatti e dati assicurativi. Il breach, identificato nel corso di un’indagine interna, ha coinvolto diversi sistemi clinici e amministrativi, determinando un blocco temporaneo delle attività ospedaliere in più sedi.

Le indagini preliminari indicano che l’attacco è stato condotto attraverso l’accesso remoto non autorizzato da parte di un gruppo affiliato a ransomware-as-a-service, che ha utilizzato credenziali compromesse per accedere alla rete e distribuire payload malevoli. Anche se Ascension non conferma l’avvenuto pagamento di un riscatto, è noto che parte dei dati è stata criptata e resa inaccessibile per ore.

Il settore sanitario si conferma tra i più colpiti dagli attacchi cyber, per via della sensibilità delle informazioni trattate e della difficoltà di implementare aggiornamenti continui su sistemi mission-critical. Il caso Ascension rientra in una lunga serie di attacchi contro ospedali, cliniche e laboratori, spesso vittime di vulnerabilità legate a fornitori esterni e infrastrutture legacy.

Germania smantella EXCH, marketplace illegale di criptovalute legato a riciclaggio e criminalità organizzata

Le autorità tedesche, in collaborazione con Europol e partner internazionali, hanno portato a termine una vasta operazione che ha portato alla chiusura del marketplace EXCH, una piattaforma di scambio di criptovalute accusata di facilitare attività criminali come riciclaggio di denaro, finanziamento del cybercrimine e frodi finanziarie su larga scala.

Il sito, operante tramite domini .onion e clearnet, offriva anonimato quasi totale agli utenti, favorendo transazioni in Bitcoin, Monero e Tether. Le autorità hanno sequestrato oltre 190 server distribuiti in Europa e Nord America, bloccando l’accesso a wallet contenenti l’equivalente di decine di milioni di euro. L’operazione ha previsto anche l’arresto di operatori chiave e la confisca di documentazione elettronica utile a ricostruire la rete di clienti e fornitori.

EXCH aveva raggiunto volumi di transazioni giornaliere superiori a quelli di molte piattaforme legittime, grazie a costi di transazione contenuti, procedure di onboarding semplificate e assenza totale di sistemi di verifica KYC. Le forze dell’ordine hanno definito l’operazione come un colpo importante al crimine finanziario digitalizzato, dimostrando che anche le piattaforme su blockchain possono essere oggetto di interventi strutturati e mirati.

Cyberattacco a Pearson espone i dati di studenti e docenti nel settore educativo

Il gigante globale dell’editoria e dell’istruzione Pearson ha confermato di essere stato vittima di un attacco informatico che ha portato alla compromissione dei dati di migliaia di utenti, tra cui studenti, insegnanti e personale amministrativo. L’evento riguarda principalmente i sistemi di gestione accademica e le piattaforme di apprendimento online, con potenziali implicazioni per numerose istituzioni scolastiche.

Gli attaccanti, secondo i primi accertamenti, hanno sfruttato una vulnerabilità nota in uno dei software middleware utilizzati da Pearson, ottenendo accesso laterale a database contenenti informazioni personali, credenziali scolastiche e tracciamenti delle attività di studio. L’azienda non ha ancora rivelato il numero esatto di persone coinvolte, ma ha notificato l’incidente alle autorità regolatorie e promesso aggiornamenti ai sistemi di sicurezza.

Il settore educativo continua a rappresentare un bersaglio privilegiato per gruppi cybercriminali, a causa del valore informativo dei dati aggregati e della scarsa resistenza strutturale delle infrastrutture digitali spesso in uso. La carenza di personale tecnico e l’adozione massiva di tecnologie SaaS in ambito scolastico aumentano il rischio di attacchi su larga scala, rendendo l’istruzione uno dei vettori di rischio emergenti più critici.

Minacce multiple e settori trasversali: il rischio cyber si frammenta e si espande

Gli eventi emersi nel mese di maggio confermano che la cybercriminalità non si concentra più solo su obiettivi finanziari diretti, ma colpisce con sistematicità infrastrutture fondamentali, aziende dell’educazione, operatori sanitari e mercati decentralizzati. La frammentazione degli obiettivi non implica disorganizzazione, ma una distribuzione strategica delle risorse e delle tecniche offensive, con un impatto sistemico crescente.

I gruppi responsabili mostrano elevata competenza tecnica, capacità di mimetizzazione e rapidità di movimento, combinando strumenti AI, proxy residenziali, campagne SEO fraudolente e vulnerabilità software per attaccare verticali diversi con strategie coordinate. L’unico fronte di difesa sostenibile resta quello della prevenzione strutturata, dell’analisi predittiva e della collaborazione transnazionale per anticipare i comportamenti malevoli.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.