Sommario

Nel mese di maggio 2025, la sicurezza informatica globale affronta una serie di nuove minacce e aggiornamenti strategici che coinvolgono tecnologie enterprise, sistemi operativi mobili, piattaforme social e infrastrutture federali. Il quadro si compone di cinque eventi distinti: la scoperta e correzione di due vulnerabilità zero-day nei server Sap NetWeaver, l’espansione della protezione avanzata nel sistema Android 16, la campagna globale di phishing Meta Mirage ai danni di aziende su Facebook Business Suite, l’inserimento di cinque nuovi CVE nel catalogo KEV di Cisa, e infine un cambiamento radicale nella diffusione degli avvisi di sicurezza da parte della stessa agenzia statunitense.

Sap risolve una seconda vulnerabilità zero-day nei server NetWeaver

Il 12 maggio 2025, Sap ha rilasciato aggiornamenti di sicurezza per correggere una nuova falla critica nei propri sistemi NetWeaver Visual Composer, sfruttata attivamente in attacchi informatici. La vulnerabilità, identificata come CVE-2025-42999, si aggiunge a quella già nota come CVE-2025-31324, una falla di upload non autenticato di file sfruttata dai criminali per caricare web shell e strumenti di penetrazione come Brute Ratel.

La combinazione tra queste due vulnerabilità ha permesso a gruppi APT, inclusi attori tracciati come Chaya_004 dalla società Forescout, di ottenere accesso completo e non autenticato ai sistemi target, eseguendo comandi remoti tramite tecniche di deserializzazione insicura. Questa catena d’attacco si è rivelata particolarmente pericolosa per aziende della Fortune 500, con oltre 1.200 istanze esposte e circa 474 compromesse, secondo quanto dichiarato da Onyphe.

Le patch di sicurezza sono ora disponibili tramite le Note Sap 3594142 e 3604119, ma l’azienda raccomanda anche la disattivazione del servizio Visual Composer e il monitoraggio proattivo delle attività di caricamento di metadati. Nel frattempo, Cisa ha inserito CVE-2025-31324 nel proprio catalogo KEV, imponendo a tutte le agenzie federali statunitensi di applicare le correzioni entro il 20 maggio 2025, secondo quanto previsto dalla direttiva operativa vincolante BOD 22-01.

Android 16 rafforza la protezione avanzata a livello di dispositivo

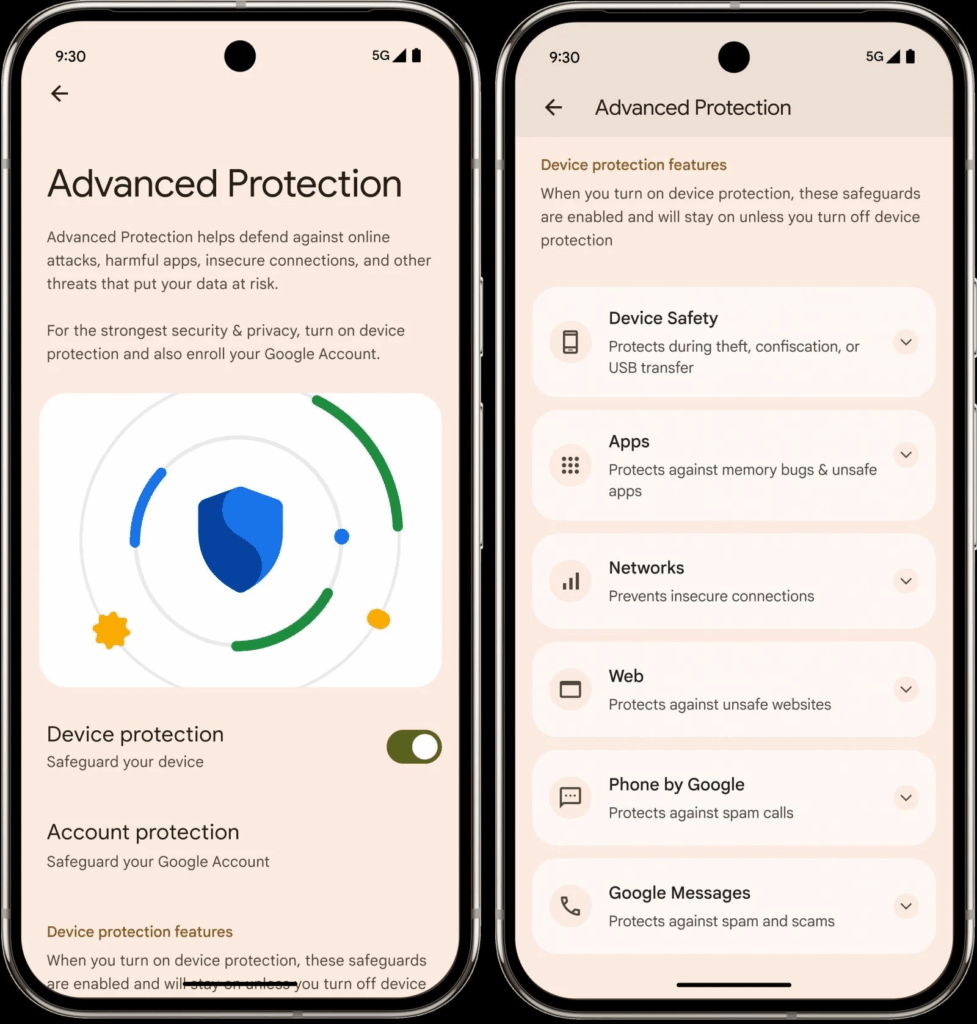

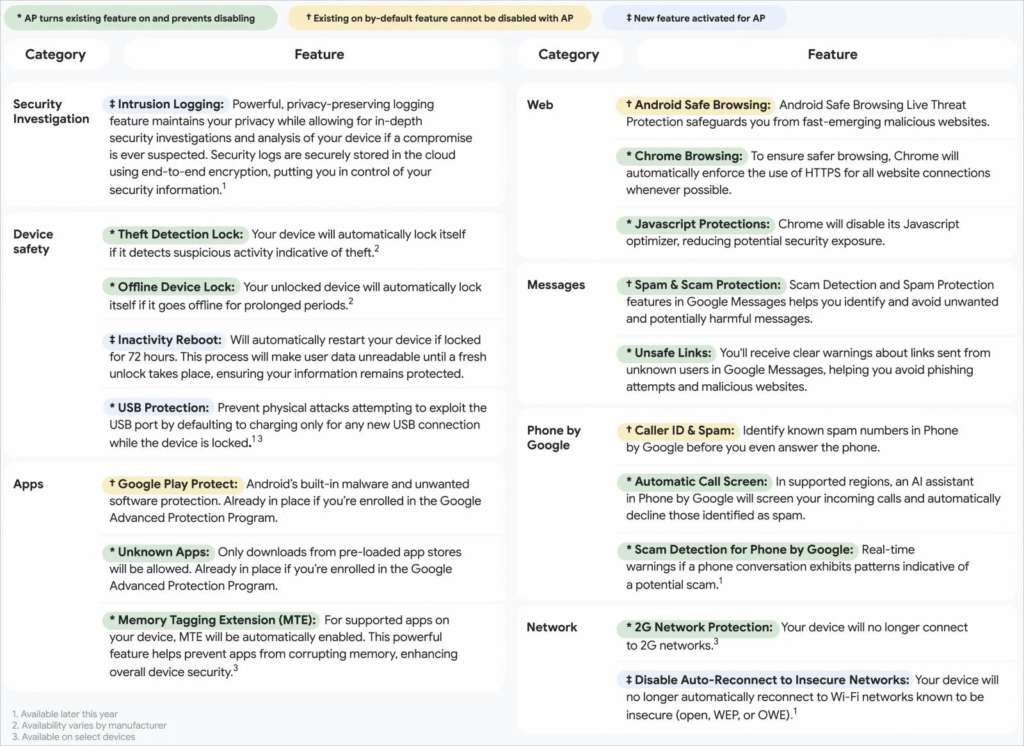

Con la presentazione ufficiale di Android 16, Google introduce un’importante evoluzione nella sua strategia di difesa contro gli spyware sofisticati, ampliando il programma Advanced Protection con nuove funzionalità a livello di sistema. In precedenza limitato alla protezione degli account Google, ora il programma si estende all’intero dispositivo, replicando in parte l’approccio del Lockdown Mode di Apple.

Il nuovo sistema integra le funzionalità di sicurezza più robuste di Android, tra cui il verified boot, la verifica dell’integrità in tempo reale, l’isolamento delle app, il blocco delle porte USB, il riavvio automatico del dispositivo in caso di inattività prolungata e una scansione migliorata delle app tramite Google Play Protect.

Una delle novità più rilevanti è l’intrusion logging, un sistema di registrazione degli eventi salvato su cloud in modo cifrato e accessibile solo all’utente. Questo meccanismo, che garantisce la non modificabilità dei log, consente un’analisi retrospettiva in caso di compromissione.

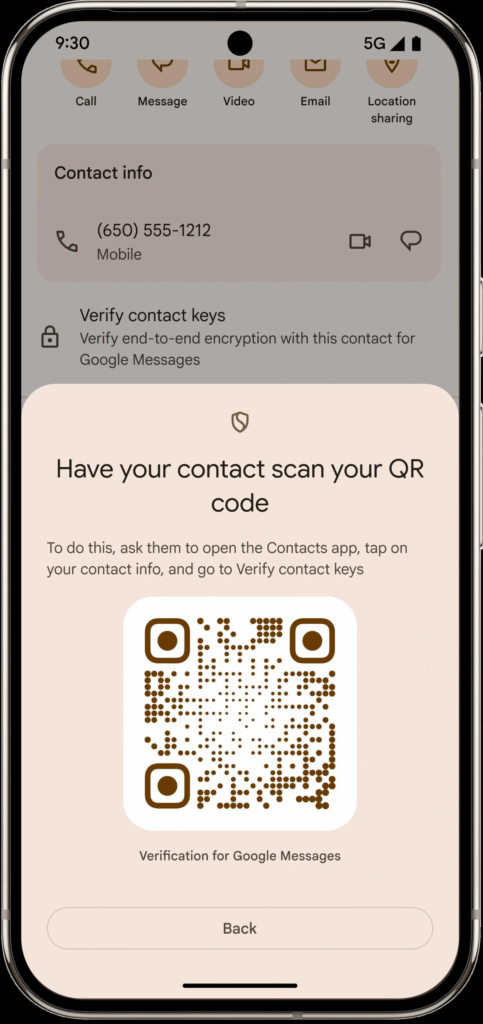

A completare il pacchetto di protezioni, Google introduce il blocco delle connessioni automatiche a reti Wi-Fi insicure e una nuova funzionalità antifrode per la messaggistica: Key Verifier. Quest’ultima permette di verificare le chiavi pubbliche degli interlocutori tramite confronto numerico o codice QR, ostacolando attacchi di tipo SIM-swap e impersonificazione.

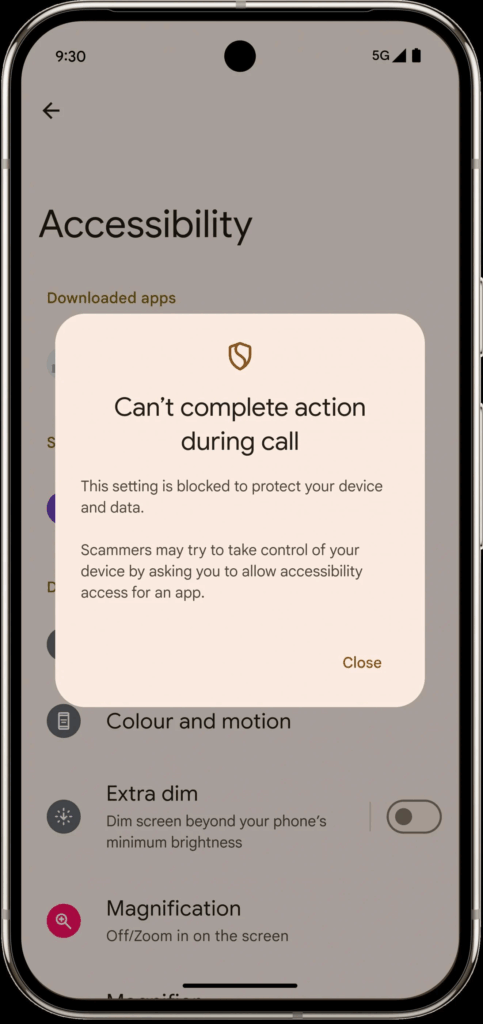

In parallelo, Android 16 migliora le protezioni contro le chiamate truffa: in presenza di un numero sconosciuto, il sistema può impedire l’installazione di app sospette, la concessione di permessi critici o la disattivazione della protezione antivirus durante la conversazione. Infine, l’evoluzione del servizio Find My Device, ora rinominato Find Hub, offrirà supporto a dispositivi senza segnale cellulare grazie all’integrazione con connettività satellitare e tag Bluetooth.

Meta Mirage: phishing mirato contro le aziende su Meta Business Suite

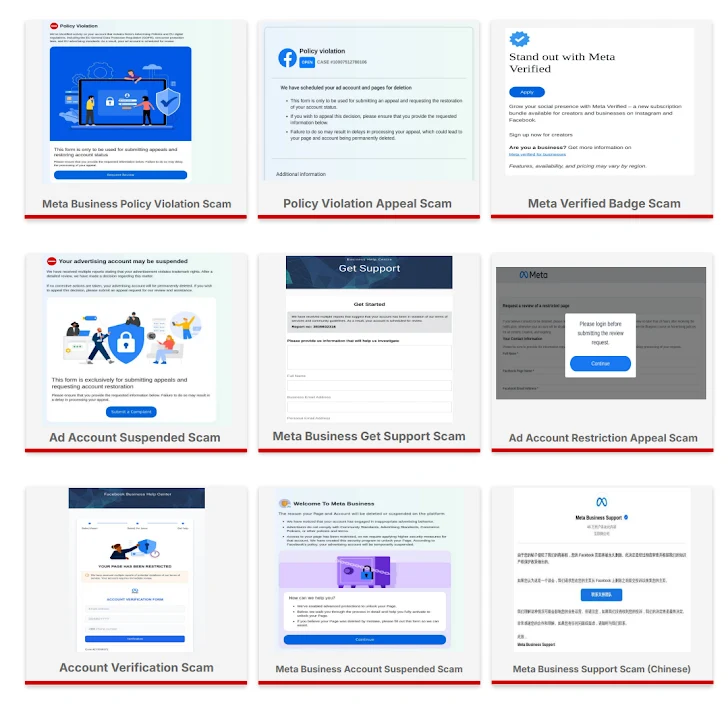

I ricercatori di CTM360 hanno scoperto una nuova campagna di phishing su larga scala chiamata Meta Mirage, rivolta a utenti aziendali della Meta Business Suite. Gli attacchi mirano al furto di credenziali e sessioni attive, con l’obiettivo di ottenere il controllo su account di alto valore utilizzati per gestire pagine ufficiali, inserzioni pubblicitarie e attività commerciali online.

Gli attaccanti utilizzano messaggi di posta elettronica e messaggi diretti che simulano avvisi ufficiali di violazioni di policy, sospensioni imminenti o necessità di verifica urgente. L’inganno si basa su un’escalation progressiva: si parte da notifiche blande e si arriva a minacce di cancellazione dell’account, inducendo l’utente ad agire rapidamente.

Le pagine di phishing sono ospitate su piattaforme cloud legittime, come GitHub, Firebase e Vercel, rendendo più difficile il rilevamento da parte dei browser. Secondo CTM360, oltre 14.000 URL malevoli sono stati identificati, di cui circa 78% non bloccati al momento della pubblicazione del report.

Due sono le tecniche principali impiegate: furto di credenziali tramite pagine clonate, e furto di cookie di sessione, che permette agli attaccanti di mantenere l’accesso anche dopo il cambio password. Gli account compromessi sono spesso riutilizzati per campagne pubblicitarie fraudolente, come osservato anche nel caso del malware PlayPraetor.

La struttura dell’attacco è altamente organizzata e sfrutta meccanismi psicologici noti, alternando messaggi di basso impatto emotivo a minacce gravi, per forzare una risposta impulsiva. La campagna è ancora in corso e colpisce indiscriminatamente aziende grandi e piccole, rendendo urgente l’adozione di misure di autenticazione forte, segmentazione delle identità aziendali e formazione del personale.

Cisa inserisce nuove vulnerabilità zero-day nel catalogo KEV

Il 13 maggio 2025, l’agenzia statunitense Cisa ha aggiornato il suo catalogo KEV (Known Exploited Vulnerabilities) con cinque nuove vulnerabilità attivamente sfruttate. Queste falle, tutte presenti su sistemi Microsoft Windows, rappresentano un rischio elevato per la sicurezza federale e aziendale.

Le vulnerabilità includono:

- CVE-2025-30400: bug di tipo use-after-free nella DWM Core Library

- CVE-2025-32701 e CVE-2025-32706: vulnerabilità nel driver CLFS che causano overflow e condizioni di memoria instabile

- CVE-2025-30397: confusione di tipo nel motore di scripting, potenzialmente sfruttabile via browser

- CVE-2025-32709: use-after-free nel driver Ancillary Function per WinSock

Queste vulnerabilità sono già state sfruttate in attacchi reali e, secondo Cisa, costituiscono vettori comuni per attori malevoli. La direttiva BOD 22-01 impone a tutte le agenzie federali la correzione entro il 20 maggio, ma Cisa raccomanda anche alle aziende private di trattare questi CVE con la massima priorità.

Cisa cambia il modello di comunicazione degli avvisi cyber

In una nota pubblicata il 12 maggio, Cisa ha annunciato un cambiamento significativo nella modalità di diffusione degli avvisi di sicurezza informatica. D’ora in poi, gli aggiornamenti non saranno più pubblicati automaticamente nella sezione “Cybersecurity Alerts & Advisories” del sito, ma verranno diffusi solo tramite email e canali social ufficiali.

La decisione è stata motivata dalla volontà di dare maggiore visibilità alle minacce critiche e alle attività cyber emergenti, evitando che gli avvisi minori possano offuscare le segnalazioni ad alta priorità. Tuttavia, il cambiamento ha generato confusione tra gli operatori del settore, spingendo l’agenzia a sospendere temporaneamente l’implementazione per raccogliere ulteriori feedback.

Cisa invita ora gli utenti a iscriversi al servizio di notifica via email GovDelivery o a seguire il profilo @CISACyber su X per restare aggiornati. Le modifiche non toccano invece il catalogo KEV, che continuerà a essere aggiornato e consultabile nella modalità consueta.