Una nuova indagine pubblicata dal Google Threat Intelligence Group (GTIG) ha svelato una campagna condotta dal gruppo APT41, che ha sfruttato applicazioni cloud legittime come Google Workspace, Cloudflare e InfinityFree per controllare malware e distribuire payload malevoli in tutto il mondo. L’operazione, condotta in collaborazione con Mandiant, ha portato al dismantling di progetti compromessi e all’inserimento dei domini e URL coinvolti nella blacklist di Safe Browsing.

Cosa leggere

Abuso delle app Workspace come infrastruttura C2

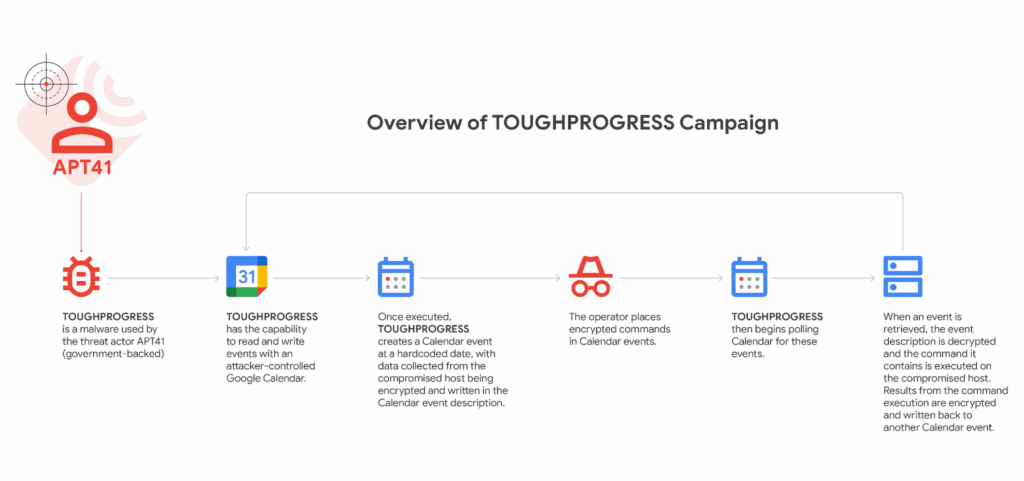

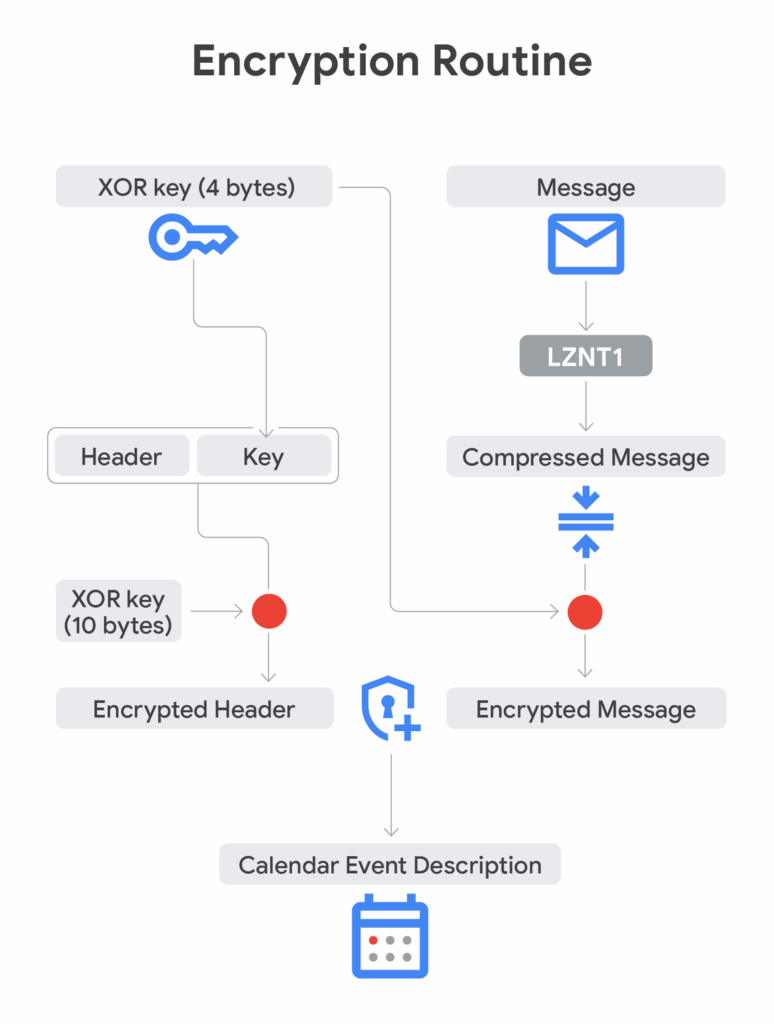

APT41, noto gruppo legato ad attività di spionaggio cibernetico, ha sfruttato componenti ufficiali di Google Workspace, come Google Calendar e progetti Workspace, per instaurare canali di comando e controllo nascosti. Grazie a fingerprint comportamentali personalizzati, il team GTIG è riuscito a identificare le risorse compromesse e disattivarle, riducendo così la capacità del gruppo di proseguire l’attività.

Le campagne osservate hanno incluso malware già noti come TOUGHPROGRESS, DUSTTRAP e VOLDEMORT, associati ad APT41 in report precedenti. In tutti i casi, è stata riscontrata una strategia persistente basata sull’utilizzo di servizi cloud gratuiti e strumenti di collaborazione diffusi.

Hosting gratuito per la distribuzione malware

Dal 2024 APT41 ha adottato un approccio sistematico che prevede l’uso di piattaforme di hosting gratuito per la distribuzione di malware tramite phishing. Tra i servizi maggiormente impiegati figurano:

- Cloudflare Workers

- TryCloudflare

- InfinityFree

Attraverso l’uso di URL abbreviati, il gruppo ha mascherato i collegamenti per ingannare gli utenti e indirizzarli verso eseguibili malevoli. Alcuni degli URL rilevati comprendono:

https://lihi.cc/6dekUhttps://tinyurl.com/hycev3y7https://my5353.com/nWyTfhttps://reurl.cc/WNr2Xy

Tutti questi indirizzi sono stati inseriti nella blacklist di Google Safe Browsing, proteggendo così gli utenti da eventuali download o accessi accidentali.

Collaborazione tra intelligence e settore privato

Grazie alla collaborazione tra GTIG e Mandiant Consulting, le organizzazioni colpite sono state avvisate con dettagli sulle compromissioni, inclusi log di traffico sospetto, indicatori di compromissione (IoC) e dettagli delle infrastrutture usate dagli attaccanti. Questo approccio ha permesso un intervento tempestivo a livello globale.

Attività precedenti del gruppo APT41

APT41 è noto per la creatività con cui sfrutta strumenti legittimi a fini malevoli. Già nel 2023 e 2024, il gruppo aveva utilizzato Google Sheets, Google Drive e hosting pubblico per veicolare malware come riportato nel Threat Horizons Report di Google Cloud e da Proofpoint. L’uso continuo di ambienti cloud dimostra una strategia adattiva che richiede sistemi difensivi basati su telemetria e analisi comportamentale.

Il caso APT41 conferma come i gruppi avanzati stiano ridefinendo il perimetro delle minacce sfruttando strumenti cloud legittimi, difficili da bloccare senza impattare sulle funzionalità aziendali. L’azione tempestiva di Google e Mandiant ha smantellato una parte cruciale della catena di controllo, ma il modello operativo adottato da APT41 resta valido per altre future campagne.

La chiave per contrastare operazioni simili risiede nell’integrazione tra threat intelligence avanzata e sistemi automatici di blocco basati su reputazione, anomalia e contesto. La difesa moderna deve sapersi adattare alla nuova normalità: l’infrastruttura di attacco non è più nascosta nei dark web, ma opera alla luce del sole, sfruttando i servizi cloud di uso quotidiano.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.