Due recenti campagne di minaccia informatica hanno colpito piattaforme web largamente utilizzate come WooCommerce e Craft CMS, evidenziando una crescente attenzione dei gruppi cybercriminali verso sistemi di gestione dei contenuti e plug-in di e-commerce. Le vulnerabilità scoperte nel plugin TI WooCommerce Wishlist e nel core di Craft CMS rappresentano minacce gravi, in quanto consentono l’esecuzione remota di codice non autenticato, aprendo la strada a compromissioni su larga scala.

Vulnerabilità critica in TI WooCommerce Wishlist: exploit ancora attivo

Il plugin TI WooCommerce Wishlist, utilizzato da oltre 100.000 siti WordPress per consentire agli utenti di creare liste dei desideri su siti e-commerce, è affetto da una vulnerabilità critica non ancora corretta, tracciata con il codice CVE-2023-3169. Secondo Patchstack, la falla è presente fino alla versione 2.6.0 ed è sfruttabile da attori malevoli per caricare file arbitrari e ottenere l’accesso completo al sistema, anche in assenza di credenziali utente.

Il problema nasce da un difetto nel meccanismo di caricamento delle immagini, dove non viene eseguito un controllo sufficiente sul tipo di file inviato. Questo permette a un aggressore di caricare file PHP mascherati da immagini, che vengono poi eseguiti lato server con potenziale compromissione del sito. Nonostante la segnalazione alla casa sviluppatrice, Templatic, il problema non risulta ancora risolto al momento della pubblicazione.

L’exploit, già pubblicamente disponibile, ha generato una corsa da parte di hacker opportunisti, che lo stanno integrando nei propri toolkit. Alcuni casi concreti dimostrano che i siti compromessi vengono utilizzati per inserire backdoor, diffondere malware e reindirizzare gli utenti verso siti di phishing.

Craft CMS sotto attacco: l’intrusione sofisticata del gruppo Mimo

Il Content Management System Craft, ampiamente utilizzato da agenzie digitali e grandi brand per la gestione di siti dinamici, è stato oggetto di una campagna di compromissione avanzata da parte del gruppo di minaccia Mimo, anche noto come Hezb. Il punto d’ingresso è rappresentato dalla vulnerabilità CVE-2025-32432, che consente l’esecuzione remota di codice senza autenticazione e che ha ricevuto un punteggio CVSS di 10, il massimo possibile.

La falla, individuata da Orange Cyberdefense e attivamente sfruttata già da febbraio 2025, colpisce tutte le versioni di Craft CMS:

- dalla 3.0.0-RC1 alla 3.9.14,

- dalla 4.0.0-RC1 alla 4.14.14,

- dalla 5.0.0-RC1 alla 5.6.16.

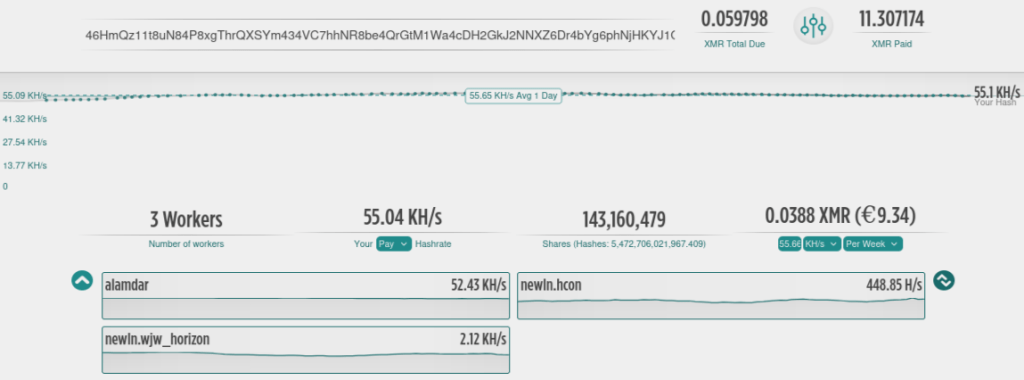

Il gruppo Mimo ha costruito una catena di infezione in più fasi, che parte da un webshell iniettato tramite richiesta GET, passa per il caricamento di uno script bash remoto (4l4md4r.sh), e culmina nel download di tre componenti malevoli: un loader Go-based (alamdar), un miner XMRig e un malware proxyware per la rete IPRoyal.

Monetizzazione multipla: cryptomining e proxyware

Attraverso un eseguibile UPX compresso in linguaggio Go, Mimo riesce a:

- Installare un miner XMRig collegato al wallet Monero 46HmQz11…, già documentato da AhnLab.

- Infiltrare IPRoyal Pawns, un malware che trasforma i server compromessi in proxy residentiali venduti a clienti terzi.

- Nascondere i processi malevoli grazie all’uso della libreria dinamica alamdar.so, che modifica il comportamento del dynamic linker

/etc/ld.so.preload.

Il loader inoltre verifica se la macchina è già infetta, elimina competitori come xmrig o peer2profit, cerca directory scrivibili con permessi eseguibili, e scarica in modo dinamico il payload migliore in base ai tool disponibili (curl, wget o Python).

Secondo i dati del mining pool, il wallet associato al gruppo ha ricevuto un totale di 11.3 XMR, pari a circa 3.114 euro, con una media mensile di poco più di 80 euro. A ciò si somma la monetizzazione derivante dall’uso fraudolento della larghezza di banda tramite IPRoyal.

Ransomware, criptovalute e profili TikTok: chi è Mimo?

Il gruppo Mimo non si limita al mining. In alcune campagne ha distribuito il ransomware Minus, variante derivata da MauriCrypt. Le richieste medie di riscatto ammontano a 0.01 BTC, circa 330 euro.

Interessante è il legame con due profili TikTok, @etxarny e @n1tr0_s, che pubblicano PoC e contenuti propagandistici, alcuni dei quali relativi a Hezbollah e al conflitto in Medio Oriente. L’IP associato a molte attività di attacco è stato geolocalizzato in Balıkesir, Turchia, suggerendo una connessione personale con l’operatore.

Impatto e raccomandazioni

Questi due casi evidenziano come le piattaforme CMS e i plugin e-commerce siano vettori di attacco privilegiati per gruppi motivati finanziariamente, spesso supportati da infrastrutture legittime o facilmente accessibili. L’uso combinato di tecniche sofisticate e strumenti open source rende difficile l’individuazione e il blocco tempestivo.

Le organizzazioni sono invitate a:

- aggiornare immediatamente i componenti vulnerabili, verificando le versioni installate di Craft CMS e del plugin TI WooCommerce Wishlist;

- monitorare i processi anomali, specialmente quelli eseguiti da

/tmpo/var/tmp; - eseguire controlli sui file

/etc/ld.so.preloade sulle connessioni di rete uscenti verso domini non autorizzati; - analizzare la presenza di miner come XMRig e binari come

alamdar,hezb.x86_64,4l4md4r.sh.

Le campagne descritte dimostrano come anche vulnerabilità apparentemente marginali possano essere rapidamente integrate in catene di compromissione complesse e monetizzate in vari modi. Mentre nel caso del plugin TI WooCommerce Wishlist siamo di fronte a una vulnerabilità ancora priva di fix, nel caso di Craft CMS si evidenzia l’urgenza di aggiornare i sistemi anche prima della disclosure ufficiale, quando le minacce sono già in fase attiva.

La combinazione di tecniche di offuscamento a livello di sistema operativo, abuso di hosting gratuito, e monetizzazione via proxy residenziali rappresenta una nuova frontiera per le minacce digitali, sempre più orientate alla sostenibilità economica delle loro operazioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.