Sommario

Dopo quasi un decennio di operazioni clandestine, il gruppo Bitter – noto anche come TA397 – emerge come uno degli attori più persistenti e sofisticati nella scena dello spionaggio cibernetico. Attivo dal 2016 e recentemente collegato a operazioni di interesse statale indiano, Bitter ha costruito una suite di strumenti personalizzati, adattabili e insidiosi. L’analisi condotta da Proofpoint e Threatray, pubblicata nel 2025, fornisce una delle più dettagliate dissezioni mai realizzate della loro infrastruttura tecnica, dei vettori d’attacco e delle metodologie operative.

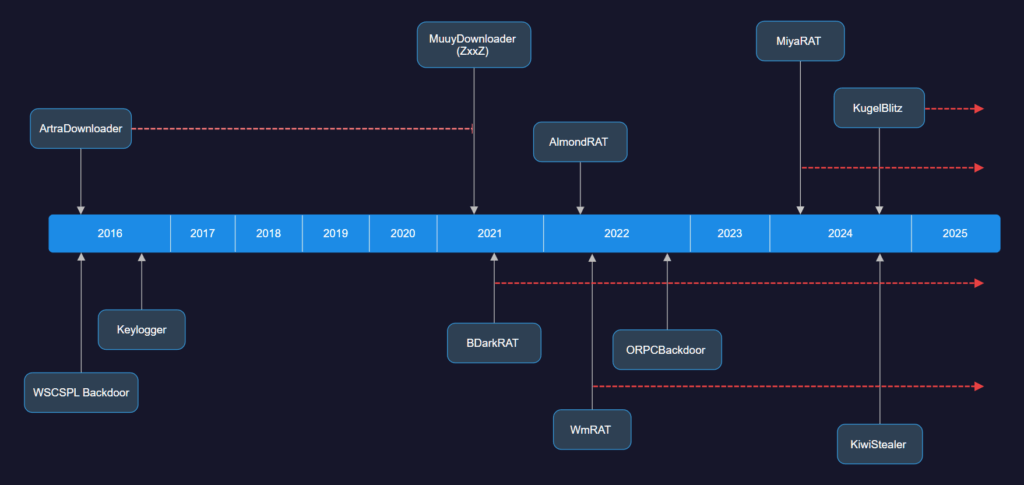

Nel corso degli anni, Bitter ha raffinato progressivamente il proprio arsenale: dai semplici downloader del 2016 alle RAT (Remote Access Trojan) di ultima generazione del 2025, passando per stealer, backdoor RPC e loader polimorfici. Ma il tratto più distintivo non è la complessità dei singoli malware, quanto la coerenza strutturale del codice, l’evoluzione iterativa dei moduli, e la loro capacità di eludere analisi statiche attraverso semplici ma efficaci tecniche di offuscamento.

Un ecosistema malware coerente, modulare e artigianale

La storia tecnica del gruppo Bitter inizia con ArtraDownloader, un semplice eseguibile scritto in C++ che raccoglie informazioni sul sistema e scarica payload successivi. Con il passare del tempo, questa architettura si è ramificata in una serie di varianti che utilizzano tecniche di encoding diverse (addizione o sottrazione sui caratteri, XOR, stringhe hex), ma mantengono identica la logica funzionale.

Nel 2021, il gruppo adotta MuuyDownloader, un modulo simile ma potenziato, che sostituisce Artra e introduce separatori personalizzati nei pacchetti (come “ZxxZ” o “$”) e nuovi metodi di evasione come la rimozione dell’intestazione PE dai binari scaricati. Questo downloader viene poi usato per distribuire RAT come BDarkRAT e AlmondRAT, scritti in .NET e dotati di cifratura AES-256-CBC e configurazioni C2 codificate.

Altri moduli chiave includono:

- WSCSPL Backdoor, usata come secondo stadio per comandi remoti basilari.

- Keylogger in C++, privi di esfiltrazione nativa ma integrabili con altre backdoor.

- WmRAT e MiyaRAT, RAT in C++ capaci di eseguire comandi, catturare schermate e manipolare file.

- ORPCBackdoor, uno dei pochi moduli che utilizza comunicazione RPC per evitare detection tradizionale.

- KiwiStealer, attivo dal 2024, progettato per esfiltrare documenti e archivi, limitando la raccolta a file recenti e leggeri.

- KugelBlitz, loader shellcode semplice ma efficace per il deploy di tool come Havoc.

L’evoluzione tecnica mostra una progressione graduale e metodica, non una corsa verso l’obfuscation estrema. I payload raramente contengono tecniche anti-analisi complesse: è l’intera catena d’infezione a essere ottimizzata per modularità, evasione e resilienza.

Codici condivisi, pattern ricorrenti: la firma digitale di Bitter

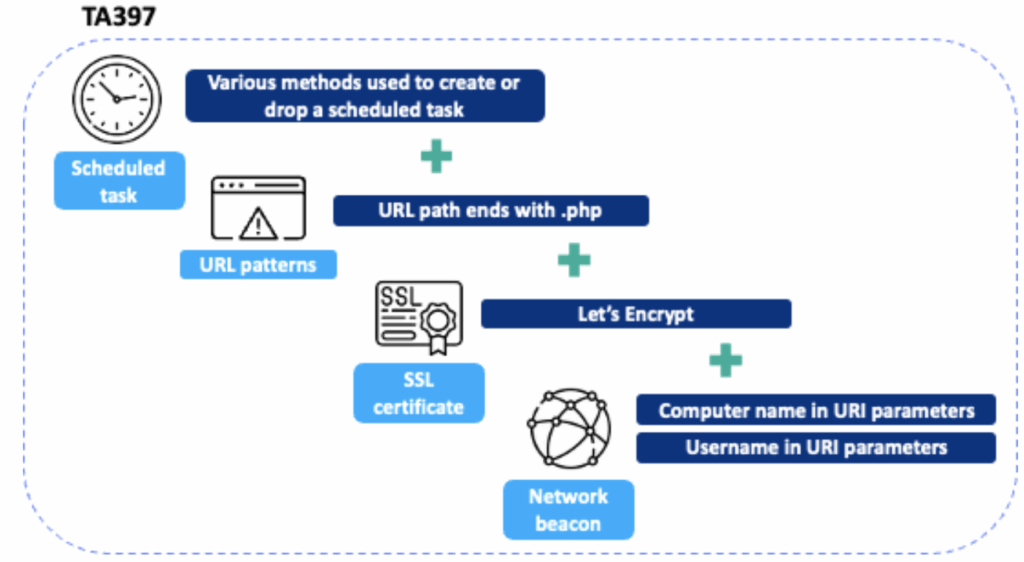

Una delle rivelazioni più importanti dell’analisi Threatray è l’esistenza di pattern di codice ricorrenti tra famiglie malware apparentemente distinte. Questo include l’uso sistematico di routine per la raccolta di informazioni (username, computer name, versione OS), la gestione delle comunicazioni C2 e le routine di decrittazione delle stringhe.

Ad esempio, BDarkRAT eredita parte del codice da DarkAgentRAT, un RAT open-source del 2011, ma introduce funzionalità proprie e implementazioni cifrate. Allo stesso modo, AlmondRAT condivide le stesse routine di cifratura PBKDF2 per chiavi AES. La persistenza di questi modelli suggerisce non solo un team di sviluppo stabile, ma anche una filosofia di riutilizzo del codice simile a quella delle software house professionali.

La coerenza interna permette inoltre agli analisti di sicurezza di sviluppare firme comportamentali basate sulla composizione del codice, non solo sulle stringhe testuali. Questo approccio si è rivelato cruciale nel rilevare varianti elusive di MiyaRAT e WmRAT, dove gli indicatori tradizionali non risultavano più efficaci.

Modalità d’infezione e targeting strategico

Bitter predilige vettori d’infezione low-profile, come documenti CHM e file eseguibili diffusi tramite campagne di spear phishing. Queste campagne mirano principalmente a paesi asiatici (tra cui Pakistan, Bangladesh e Cina), e utilizzano spesso tematiche governative o legate a relazioni diplomatiche per massimizzare l’efficacia dell’inganno.

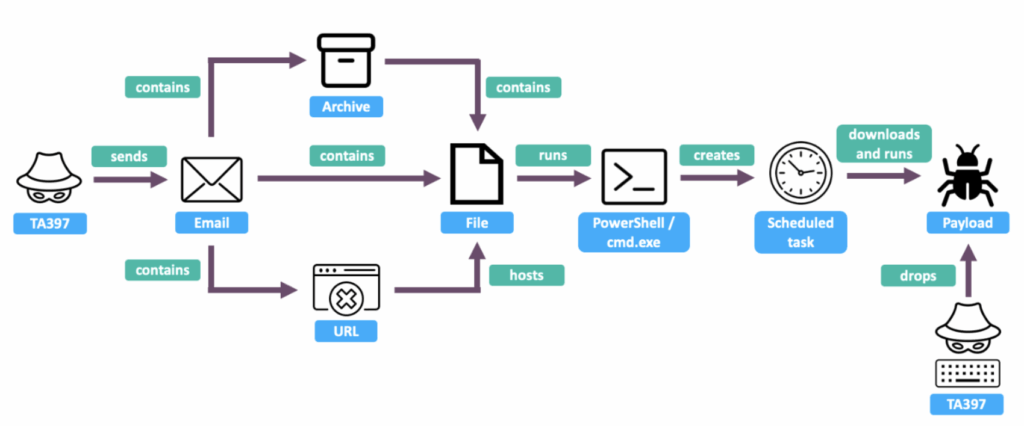

Una delle catene osservate in campagne recenti prevede:

- Documento CHM contenente codice JavaScript che esegue MuuyDownloader.

- MuuyDownloader raccoglie informazioni di sistema e scarica un payload specifico (MiyaRAT o BDarkRAT).

- Il payload mantiene il controllo del sistema, cattura dati sensibili o li esfiltra secondo i comandi C2 ricevuti.

Questa struttura, seppur apparentemente semplice, si è rivelata estremamente efficace per il persistence e la discrezione dell’attività sul lungo termine.

Persistenza e silenziosità: come Bitter resta invisibile per anni

Uno degli aspetti più insidiosi dell’arsenale Bitter è la capacità di mantenere presenza latente sui sistemi compromessi. Molti dei payload osservati non eseguono azioni immediate, ma restano silenti in attesa di comandi. L’obiettivo non è solo rubare dati, ma osservare, mappare e comprendere l’ambiente per azioni future. Alcune backdoor, come WmRAT e ORPCBackdoor, permettono agli operatori di eseguire script personalizzati, manipolare file in modo selettivo, o configurare esfiltrazioni condizionate, rendendo l’individuazione ancora più difficile.

A differenza di gruppi che puntano sull’impatto rapido (come ransomware o wiper), Bitter costruisce una rete di accessi paralleli, con persistenze ridondanti. Anche dopo la rimozione di un modulo, un secondo o terzo payload può restare attivo e riattivare la catena. Questa architettura “a grappolo” riduce il rischio che l’intera operazione venga interrotta da una bonifica parziale.

Implicazioni geopolitiche e legami statali

Sebbene le prove non siano definitive, numerose indicazioni puntano a un legame tra Bitter e interessi statali indiani. Le vittime si concentrano in paesi vicini, e molte campagne sono state condotte in tempi coincidenti con eventi geopolitici rilevanti, come tensioni diplomatiche o esercitazioni militari. Inoltre, alcuni elementi linguistici e modelli di compilazione nei malware suggeriscono una provenienza regionale coerente con l’India.

Proofpoint non attribuisce ufficialmente l’operazione a un attore statale, ma classifica Bitter come una Advanced Persistent Threat (APT) con finalità di spionaggio geopolitico. Questo quadro rafforza l’ipotesi che il gruppo non sia motivato da guadagni economici immediati, ma da obiettivi strategici di lungo periodo: infiltrazione, sorveglianza, manipolazione informativa.

Un caso scuola di ingegneria malevola

L’analisi condotta da Threatray e Proofpoint non si limita a un report di incidente, ma costituisce una vera e propria anatomia del malware moderno. La struttura modulare, la coerenza del codice, l’evoluzione continua dei loader e la sofisticazione della logica operativa rendono Bitter un caso scuola di persistenza digitale.

Da un punto di vista difensivo, il caso suggerisce la necessità di:

- Rafforzare il controllo degli eseguibili non firmati.

- Monitorare le attività anomale di PowerShell, JavaScript e CHM.

- Introdurre tecniche di rilevamento basate su analisi comportamentale e di codice nativo, oltre le semplici firme.

- Migliorare la formazione anti-phishing, in quanto l’interazione umana è spesso il primo punto di ingresso.

Il vero pericolo del gruppo Bitter non risiede nella quantità di dati rubati, ma nella qualità della penetrazione ottenuta. L’infiltrazione lenta, silenziosa e mirata ha permesso per anni di ottenere accesso continuativo a risorse critiche, senza allarme, senza clamore.