La campagna CL-STA-0969 prende di mira reti di telecomunicazioni in Asia sud-occidentale, con una serie di attacchi sofisticati associati al gruppo Liminal Panda, noto per operazioni di spionaggio sponsorizzate da uno Stato-nazione. L’attività, monitorata da Unit 42 di Palo Alto Networks, ha coinvolto strumenti custom, backdoor e tecniche di elusione altamente specializzate, soprattutto nell’ambito delle reti mobili roaming.

Operazioni tra febbraio e novembre 2024: un attacco persistente e mirato

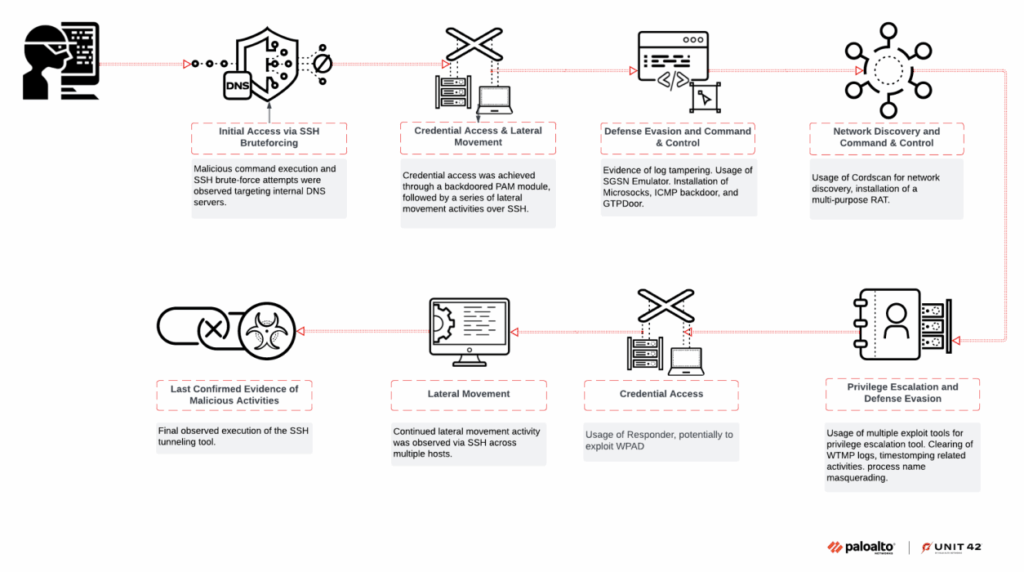

Gli attacchi si sono verificati tra febbraio e novembre 2024, con prove raccolte attraverso attività di incident response. Le indagini mostrano un’intrusione iniziale avvenuta tramite brute-force SSH, utilizzando dizionari mirati a credenziali di apparati di rete telecom. L’attore ha configurato accessi resilienti tramite backdoor e tunneling DNS, ma non sono emersi elementi di esfiltrazione dati o tracciamento attivo di dispositivi mobili. L’intero cluster si caratterizza per un alto livello di OPSEC, con capacità di evasione e persistenza strutturate.

Tooling personalizzato e focus su protocolli telecom

L’attore ha utilizzato strumenti specifici per ambienti telecomunicazioni, tra cui:

AuthDoor, una backdoor PAM che cattura le credenziali e permette accesso persistente

GTPDoor, che utilizza messaggi GTP-C per tunnel C2 su UDP 2123

ChronosRAT, un malware modulare con keylogger, screenshot, shell remota, SOCKS proxy

Cordscan, strumento per rilevare IMSI, operatori e inviare pacchetti via GTP

NoDepDNS, una backdoor Go che interpreta comandi codificati via IP su query DNS

EchoBackdoor, che riceve istruzioni via pacchetti ICMP Echo Request criptati

Questi strumenti sfruttano protocolli come GTP, DNS, ICMP e SSH, dimostrando profonda familiarità con infrastrutture di rete mobile e intenzione di eludere i controlli di sicurezza tradizionali.

Accesso iniziale e escalation dei privilegi

L’accesso iniziale è avvenuto tramite brute-force SSH su apparati telecom. Per l’escalation, sono state sfruttate vulnerabilità note:

CVE-2016-5195 (DirtyCoW): race condition su kernel Linux

CVE-2021-4034 (PwnKit): vulnerabilità su pkexec di Polkit

CVE-2021-3156: buffer overflow su sudo, sfruttato tramite uno script Python custom

Dopo l’escalation, l’attore ha installato backdoor e avviato reverse tunneling SSH su porta 53, strategia coerente con i pattern d’uso nelle reti GRX.

Persistenza tramite proxy e backdoor stealth

Tra le tecniche di persistenza:

SGSN Emulator: simula nodi GPRS per stabilire tunnel con operatori roaming

Microsocks: SOCKS proxy per pivoting interno

FRP (Fast Reverse Proxy): esposizione servizi interni dietro NAT

ProxyChains: tunneling SCP tramite catene di proxy

Responder: tool per attacchi MiTM LLMNR/NBT-NS/WPAD in ambienti Windows

L’attore ha impiegato strumenti legittimi in modo off-label, aumentando il livello di stealth e riducendo la detection.

Tecniche di evasione e mascheramento avanzate

CL-STA-0969 ha attivamente cancellato i log tramite utmpdump e sed, evitando tool di log tampering più noti. Ha impostato HISTFILE=/dev/null per impedire la scrittura su bash history e utilizzato mascheramenti dei nomi di processo coerenti con kernel threads o tool di rete legittimi.

Esempi:[kpqd], dbus-console, httpd -D, watchdogdd

Sono stati applicati comandi touch per timestomping, rendendo le modifiche meno visibili agli analisti forensi. Inoltre, SELinux è stato disabilitato via modifiche a /etc/selinux/config e setenforce 0, eliminando tracciamenti e protezioni avanzate.

Cordscan: il modulo per il tracciamento IMSI

Cordscan si rivela centrale per l’identificazione di utenti mobili, operando su port list specifici per apparati Huawei e contenendo variabili hardcoded come targetImsi, targetOperator, gtpsgsncontextreqMethod. Il traffico è generato verso socket UDP 2123, suggerendo obiettivi legati a nodi SGSN o GRX.

Configurazione esaminata include:

pingtimeout = 3,tcp_common_portlist = 22,23,80,443,445,3389…capturefileName = packet.pcapgtpver = 1,pco = 0x218080

L’obiettivo è la scansione di nodi GTP e identificazione di utenti mobili tramite IMSI e HNI.

GTPDoor: controllo remoto su GPRS Tunneling Protocol

GTPDoor opera ascoltando pacchetti UDP su porta 2123, stabilendo un canale di comando e controllo nascosto nel traffico di segnalazione mobile (GTP-C). Include capacità di RCE e beaconing, risultando invisibile ai firewall tradizionali.

ChronosRAT: malware modulare con crittografia AES

ChronosRAT è una backdoor ELF che si auto-sorveglia tramite il processo “daytime”, assicurando resilienza. Supporta comandi per shellcode, keylogging, screenshot, shell remota, port forwarding, SOCKS proxy, con configurazioni dinamiche via UDP o ICMP contenenti payload Base64 in pacchetti DNS.

NoDepDNS: DNS tunneling con codifica XOR

NoDepDNS utilizza il campo IP nelle risposte DNS per trasportare comandi bash cifrati, convertiti da indirizzi IP a caratteri ASCII, con key XOR “funnyAndHappy”. L’output non viene restituito al C2, suggerendo modalità passive per command injection. Un watchdog verifica il funzionamento ogni 10 secondi.

Indicatori di compromissione e file associati

Tra gli IOC emersi:

- Cordscan:

dbusquery,libcord.so - GTPDoor:

dnsd_el5 - AuthDoor:

pam_unix.somodificato - ChronosRAT:

/tmp/httpds - EchoBackdoor:

evip-echo,pickup - NoDepDNS:

cupsd,audittd,watchdogdd - Tools:

fscan,vmware-daemon.py(Responder),httpdd(FRP),sshtun,getfile,exploit_userspec.py - Tutti accompagnati da hash SHA256 e nomi mascherati coerenti con ambienti Linux o telecom

Considerazioni strategiche: una minaccia statale ben radicata

CL-STA-0969 presenta caratteristiche tipiche di una minaccia avanzata sponsorizzata da Stato, con tecniche derivate da Light Basin, UNC3886, UNC2891 e UNC1945, ma sovrapposizioni più marcate con Liminal Panda. Le tattiche impiegate — tra cui proxying via reti roaming, exploit mirati su OS obsoleti, DNS tunneling, log evasion e persistence multistrato — mostrano una strategia di compromissione profonda e mirata a lungo termine, coerente con obiettivi di intelligence e sorveglianza. CL-STA-0969 ha sfruttato la scarsa protezione dei nodi telecom legacy e la scarsa visibilità nei protocolli mobili, stabilendo canali di C2 resilienti tramite GTP e DNS, evitando detection tramite OPSEC metodico. L’uso di backdoor come AuthDoor, NoDepDNS e ChronosRAT, con esecuzione su protocolli come ICMP, DNS, SSH e GTP, rafforza l’ipotesi di un gruppo altamente finanziato con accesso a tool personalizzati e metodologie su misura per infrastrutture critiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.