Il malware Albiriox Rat emerge come nuova minaccia Android globale grazie a un modello Malware-as-a-Service che colpisce istituzioni finanziarie, wallet crypto ed ecosistemi fintech con oltre 400 applicazioni bersaglio. Il primo periodo include gli elementi essenziali: il debutto nei canali Telegram a fine settembre 2025, lo sviluppo inizialmente limitato a una beta privata, la successiva offerta pubblica a pagamento con abbonamenti da 596 euro fino al 21 ottobre e 660 euro dal giorno successivo, le campagne di social engineering mirate contro utenti austriaci, l’uso di dropper che imitano aggiornamenti di sistema, la comunicazione C2 su socket Tcp non crittografato, un modulo di controllo remoto Vnc capace di bypassare il flag secure delle app bancarie e la rapida evoluzione tecnica che lo colloca nella categoria dei trojan bancari più completi oggi in circolazione. Albiriox Rat opera come piattaforma pensata per frodi on-device, combinando overlay e interazioni Ui remote per manipolare sessioni legittime a insaputa della vittima.

Evoluzione da beta privata a Malware-as-a-Service

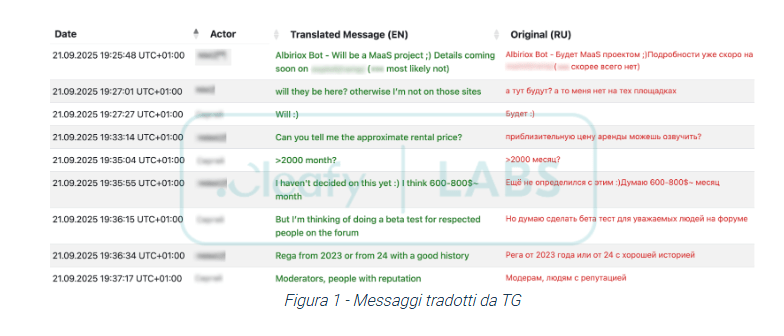

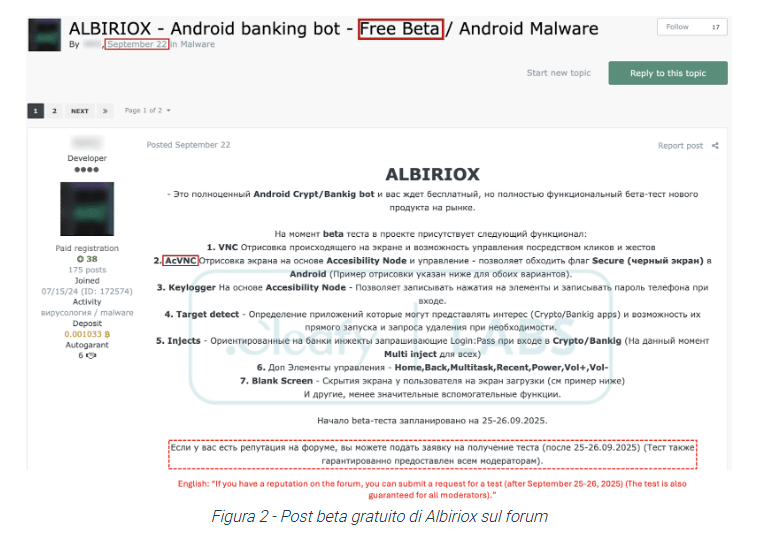

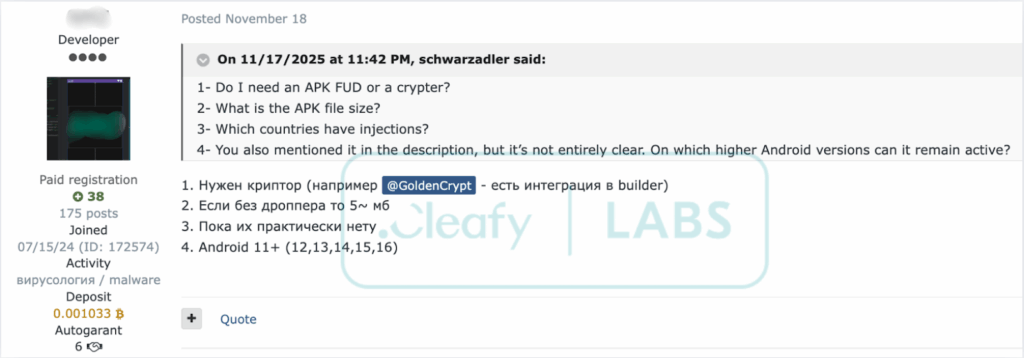

Albiriox Rat appare per la prima volta a settembre 2025 in canali Telegram ristretti, gestiti presumibilmente da attori di lingua russa. La fase iniziale comprende una beta riservata a membri di forum con alta reputazione, con discussioni interne su termini tecnici come AcVnc, interpretato come equivalente a hVnc e screen reader. I post mostrano uno sviluppo ancora in corso ma già orientato alle frodi Odf. Gli attori pubblicano video dimostrativi e, con l’avvicinarsi dell’apertura commerciale, presentano una struttura modulare che integra controllo remoto, overlay, modelli phishing e capacità di escalation automatica.

L’annuncio pubblico, diffuso in ottobre 2025, introduce un abbonamento mensile pari a 596 euro, poi aumentato a 660 euro, valore che riflette una domanda crescente nell’ecosistema criminale. La squadra di threat intelligence intercetta campioni Apk riconducibili alla beta iniziale, confermando una pipeline di sviluppo strutturata. L’architettura enfatizza il takeover completo del dispositivo, con flussi real-time e un’evoluzione continua delle tecniche di evasione. Il modello Maas suggerisce una rapida diffusione grazie alla ricerca attiva di affiliati per campagne ad alto impatto finanziario. Le analisi dei forum confermano la gestione da parte di attori russi, evidenziata dal linguaggio, dalle infrastrutture e dalla logica organizzativa.

Campagne iniziali e targeting austriaco

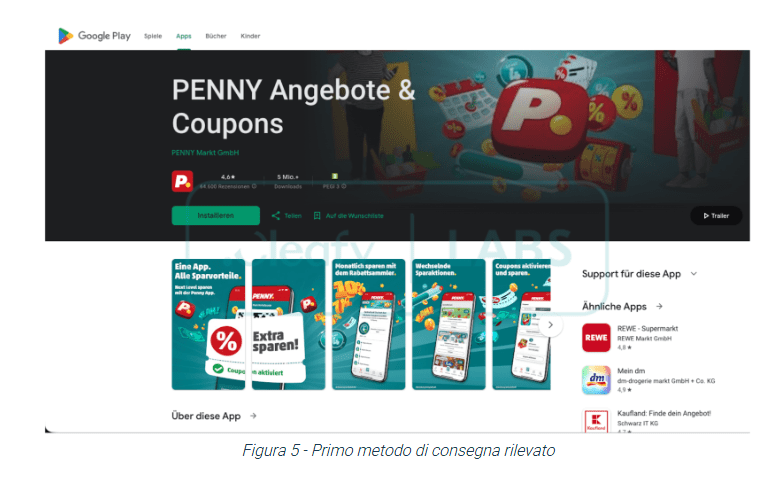

Le prime campagne legate ad Albiriox Rat coincidono con la fase beta e appaiono circoscritte, suggerendo l’azione di un singolo affiliato. Il targeting punta agli utenti austriaci attraverso esche in tedesco e messaggi Sms contenenti link abbreviati che conducono a pagine fraudolente. La catena di distribuzione imita una pagina Google Play che propone una falsa app Penny Market, completa di descrizioni, rating e identità visiva coerente. Il pulsante di installazione scarica direttamente un Apk da server controllati dagli attori, bypassando totalmente il Play Store.

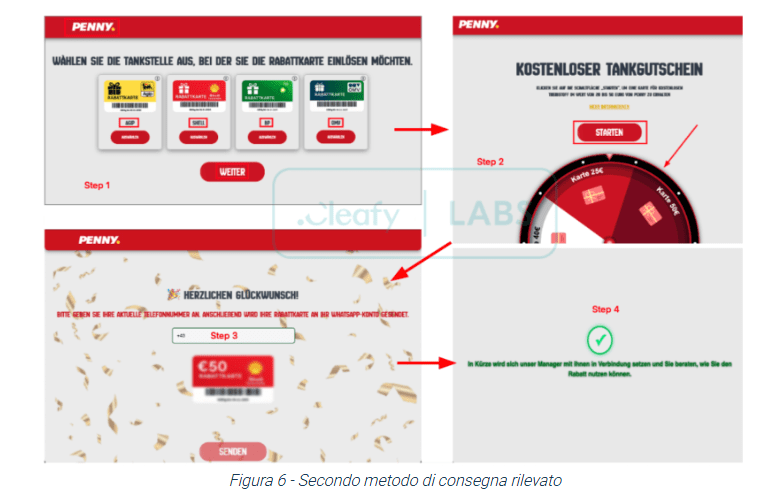

La campagna evolve introducendo un requisito di validazione: un form che richiede il numero telefonico e usa Javascript per accettare solo numeri austriaci validi. Gli utenti vengono reindirizzati a una ruota promozionale fittizia prima di ricevere un link via Whatsapp. I dati raccolti vengono inoltrati a bot Telegram controllati dagli operatori. L’approccio evidenzia un perfezionamento progressivo dei phishing kit, riducendo la visibilità dell’infrastruttura. Il focus sulla regione DACH e l’uso di marchi retail popolari facilitano l’inganno e massimizzano il tasso di installazione del dropper.

Analisi tecnica e installazione del malware

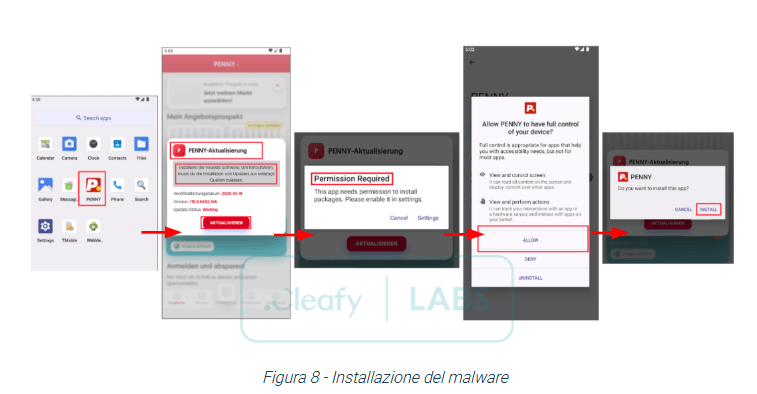

L’analisi del codice conferma che Albiriox Rat segue il modello dei moderni banking trojan Android, combinando overlay, Vnc e manipolazioni Ui. L’installazione avviene tramite un dropper che utilizza l’app fake Penny come esca. Il malware impiega JsonPacker per offuscare il codice e attiva un unpacking dinamico che consegna il payload finale. L’interfaccia fake mostra un falso aggiornamento di sistema progettato per ottenere i permessi necessari, in particolare quello per installare app da sorgenti sconosciute.

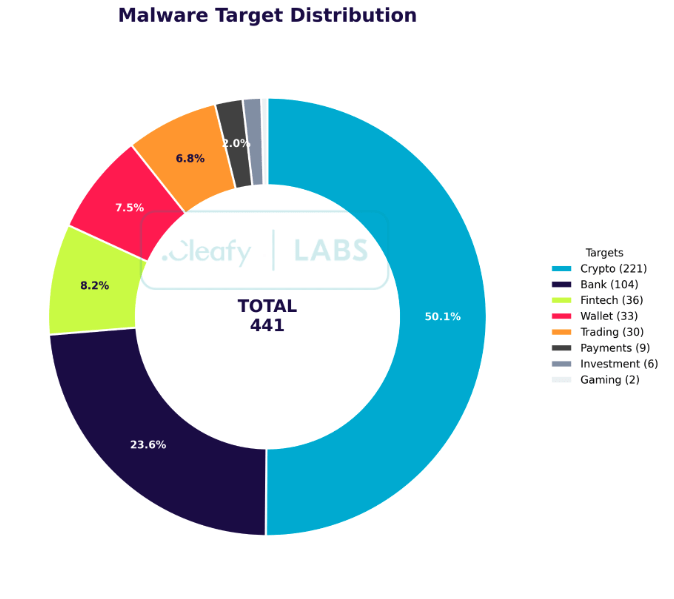

Una volta concesso il permesso, il payload viene installato e il dropper trasferisce il controllo ad Albiriox Rat. Il malware contiene un database interno, AppInfos, che monitora applicazioni hardcoded appartenenti a un elenco di oltre 400 target tra banche, fintech, exchange crypto e servizi di pagamento. L’ampiezza geografica e funzionale del targeting riflette un approccio strategico orientato alle frodi finanziarie ad alto valore. Il protocollo di comunicazione C2 utilizza socket Tcp senza cifratura, con un handshake iniziale che invia identificatori come Hwid, modello del dispositivo e versione del sistema operativo.

La comunicazione si basa su oggetti Json, facilitando la gestione dei comandi e la trasmissione dei dati. Il meccanismo heartbeat ping-pong mantiene stabile la connessione e assicura continuità operativa. La persistenza semplice e diretta, unita alla ricca dotazione di comandi, rende il malware un controller remoto efficace e pronto a eseguire istruzioni in tempo reale.

Protocollo C2 e infrastruttura operativa

La connessione permanente tra Albiriox Rat e il server di comando consente agli operatori di impartire azioni immediate. Il canale non cifrato privilegia velocità e semplicità, mentre l’ottimizzazione a oggetti Json favorisce l’esecuzione senza parsing complesso. L’infrastruttura C2 riflette la firma operativa di attori russi già attivi in campagne precedenti: domini controllati direttamente, logica di distribuzione scalabile e utilizzo di bot Telegram per ricevere dati raccolti durante l’installazione. L’evasione si basa su un packer dinamico e su un deployment suddiviso in due stadi, che riduce la rilevazione statica e facilita aggiornamenti rapidi.

L’obiettivo principale dell’infrastruttura rimane il controllo real-time, necessario per frodi Odf dove l’attore agisce dentro una sessione legittima. L’assenza di cifratura non riduce la pericolosità, poiché la priorità è operare su dispositivi compromessi e mantenere una connessione stabile per l’interazione con il display.

Funzionalità chiave di Albiriox Rat

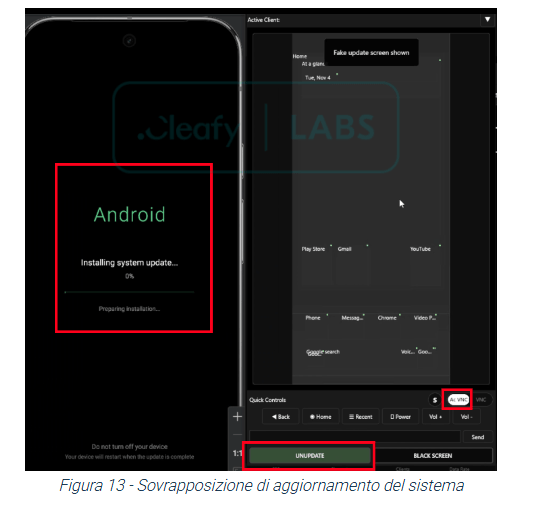

Il set di comandi di Albiriox Rat è allineato ai migliori trojan bancari contemporanei e include interazioni Ui complesse come click, swipe, input di testo, apertura e chiusura app, gestione del volume e controllo dei tasti di navigazione. Funzioni come get_phone_password estraggono dati sensibili, mentre clear_phone_password modifica blocchi esistenti. La componente stealth oscura lo schermo con overlay neri per nascondere operazioni fraudolente, mantenendo la vittima ignara.

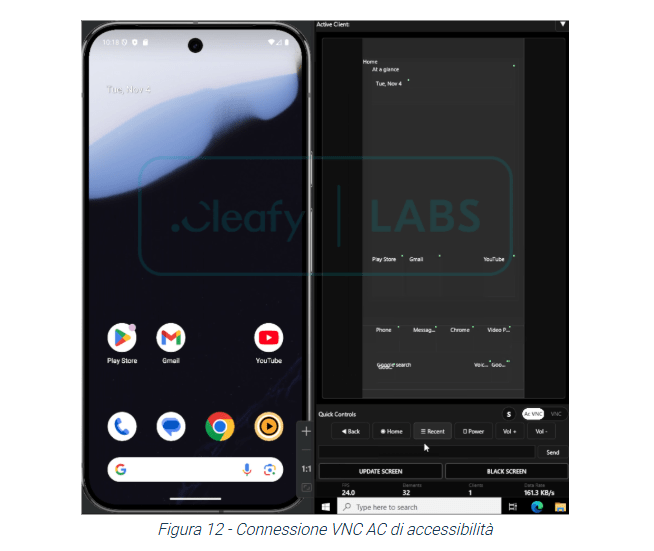

La funzione di controllo remoto Vnc rappresenta il cuore del malware, grazie alla modalità AcVnc, basata sui servizi di accessibilità, che permette di catturare schermi protetti da flag secure – limitazione imposta dalle app bancarie per prevenire screenshot o registrazioni. Lo streaming combina modalità standard e accessibilità, consentendo all’attore di scegliere l’approccio migliore per operazioni fraudolente specifiche. La possibilità di manipolare il dispositivo in sessioni legittime e in tempo reale conferma la natura avanzata del trojan.

Controllo remoto e manipolazione real-time

La componente Vnc permette agli operatori di agire come se avessero fisicamente in mano il dispositivo della vittima. Lo streaming include la rappresentazione live del display, con la possibilità di intervenire su app bancarie protette e wallet crypto utilizzando tecniche che imitano soluzioni di remote desktop legittime. Il malware usa l’accessibilità per superare meccanismi di sicurezza e interagisce con elementi Ui normalmente inaccessibili.

La modalità stealth attiva schermi neri per nascondere le operazioni, mentre l’attaccante esegue transazioni fraudolente direttamente nelle app. La maturità delle funzionalità, unita alla capacità di manipolare sessioni real-time, mostra un trojan progettato per campagne globali con impatto significativo sul panorama finanziario mobile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.