Una convergenza di minacce e controversie che coinvolgono sicurezza digitale, ecosistemi browser e uso improprio dell’intelligenza artificiale. Il primo periodo raccoglie gli elementi centrali: la campagna settennale del threat actor ShadyPanda, che infetta 4,3 milioni di browser tramite estensioni Chrome ed Edge; il caso che travolge Google, costretta a rimuovere un post X contenente una infografica AI accusata di riprodurre una ricetta rubata dal web; e l’aggiunta da parte di Cisa della vulnerabilità XSS CVE-2021-26829 al catalogo KEV dopo sfruttamento attivo contro sistemi OpenPLC ScadaBR da parte del gruppo hacktivista TwoNet. Le tre vicende mostrano un ecosistema digitale sempre più esposto a campagne stealth, scraping indiscriminato dei contenuti online e minacce industriali che sfruttano difetti applicativi in sistemi OT.

Campagna ShadyPanda e fasi evolutive

I ricercatori Koi identificano ShadyPanda come autore di una campagna longeva che colpisce utenti Chrome ed Edge da oltre sette anni. L’operazione, articolata in quattro fasi, inizia nel 2023 con estensioni “hustle wallpaper” usate per frodi affiliate. Le oltre 145 estensioni pubblicate imitano applicazioni di produttività o wallpaper e iniettano codici di tracciamento sui marketplace e-commerce per generare introiti tramite commissioni. Le installazioni crescono rapidamente, rafforzate da recensioni positive e dalla mancanza di monitoraggio comportamentale dopo la pubblicazione.

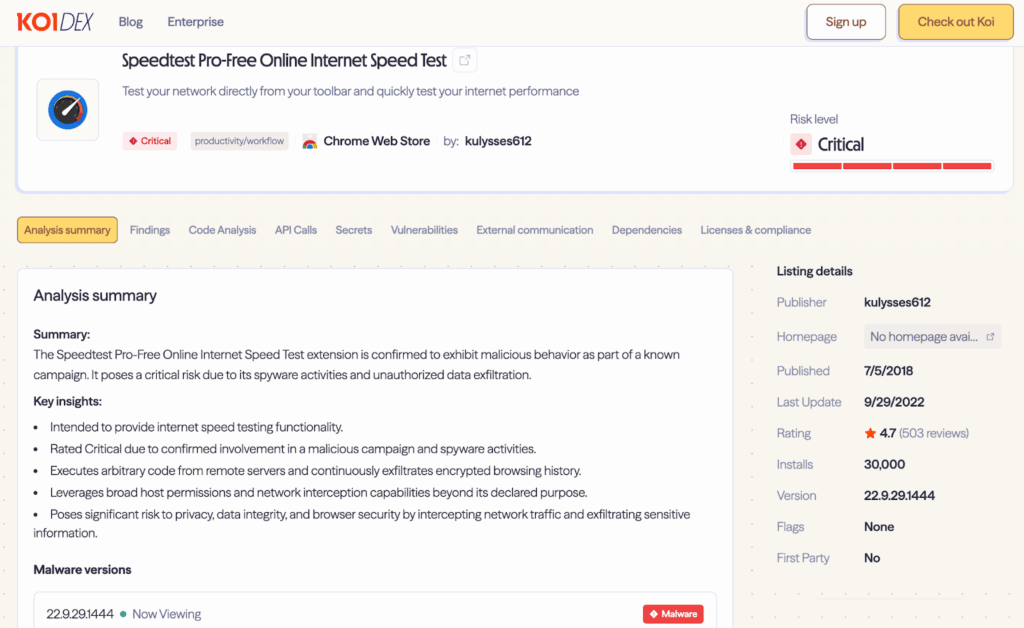

All’inizio del 2024 la campagna evolve nella fase due, orientata al controllo attivo del browser. Estensioni come Infinity V+ reindirizzano ricerche verso domini monetizzati come trovi.com e registrano query e cookie, inviandoli a infrastrutture remote come nossl.dergoodting.com. Le catture di digitate nella barra di ricerca e la trasmissione tramite HTTP non crittografato evidenziano una capacità crescente di sorveglianza.

La fase tre, dal 2018 al 2024, registra cinque estensioni che operano legittimamente per anni, accumulando fiducia. Clean Master, con 200.000 installazioni e status featured, diventa la porta d’ingresso per una weaponization massiva. A metà 2024 un aggiornamento abilitato dal sistema auto-update introduce una backdoor RCE su oltre 300.000 utenti. La tecnica permette a ShadyPanda di scaricare JavaScript arbitrario con pieno accesso al browser, raccogliendo URL, referrer, fingerprint e dati di utilizzo crittografati con AES e inviati a domini controllati come api.cleanmasters.store.

La quarta fase, dal 2023 in avanti, sfrutta cinque estensioni pubblicate da Starlab Technology su Microsoft Edge Add-ons. Con oltre 4 milioni di installazioni, di cui 3 milioni attribuite a WeTab New Tab Page, la campagna si trasforma in una piattaforma spyware che raccoglie URL visitati, query di ricerca, click del mouse, coordinate X/Y, tempo di permanenza e dati sullo scroll. Le informazioni vengono esfiltrate verso 17 domini, inclusi server Baidu e infrastrutture cinesi di WeTab. L’accesso a storage locale, sessionStorage e cookie apre alla possibilità futura di una weaponization basata su un framework RCE. Le estensioni risultano ancora attive sul marketplace Edge, mettendo a rischio imprese e sviluppatori che potrebbero subire furti di repository, chiavi API o account.

Operazioni attive in ShadyPanda

ShadyPanda conduce due operazioni distinte: una backdoor RCE su 300.000 utenti e una campagna spyware che coinvolge 4 milioni di installazioni. La prima sfrutta estensioni featured e verified come Clean Master per eseguire codice remoto ogni ora, monitorare siti visitati ed estrarre fingerprint utente. La seconda si basa su estensioni da Starlab Technology che raccolgono ogni tipo di dato comportamentale e trasmettono verso server in Cina. L’uso di auto-update consente all’attore di distribuire codice malevolo senza alcuna interazione dell’utente. Le capacità ottenute includono hijacking sessione, furto credenziali, takeover account e attacchi supply chain tramite workstation compromesse.

Incidente Google con infografica AI rubata

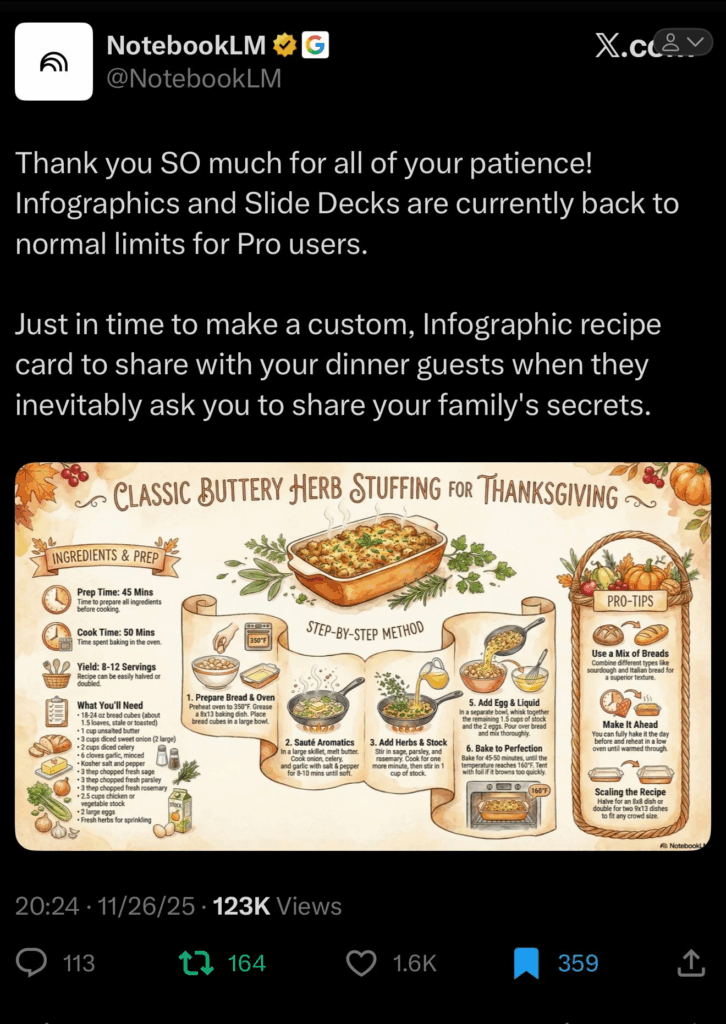

Parallelamente, Google affronta un’ondata di critiche per un post pubblicato dall’account NotebookLM su X. L’immagine mostrava una infografica AI che presentava una ricetta di stuffing come tradizione familiare. L’utente Nate Hake rileva la quasi completa sovrapposizione con una ricetta del blog HowSweetEats, accusando Google di promuovere contenuti generati dall’intelligenza artificiale basati sullo scraping senza citare o linkare la fonte originale.

Google elimina silenziosamente il post dopo la segnalazione, mettendo in luce tensioni crescenti sulla trasparenza del training dei modelli. La vicenda si inserisce nel contesto del lancio del modello visivo Nano Banana Pro, addestrato su milioni di siti e video e progettato per creare infografiche e contenuti realistici. La critica principale riguarda la capacità dell’AI di riprodurre contenuti in forma riformattata, riducendo click verso i creatori originali.

1. Be Google

— Nate Hake (@natejhake) November 28, 2025

2. Scrape this recipe blog

3. AI sloppify it

5. Skip “Step 4”

6. Pass it off as a “family recipe”

7. Don’t link to source

8. Force websites to provide content for your AI

9. Repeat for whole Internet

10. Profit off others’ labor ????????https://t.co/IOdOL7iIW9 https://t.co/8SjwRR6pZk pic.twitter.com/pntKey57b4

Il caso diventa emblematico di come grandi piattaforme possano integrare risposte AI nei loro servizi, monetizzarle tramite ads e influenzare modelli di consumo informativo, mettendo a rischio la sostenibilità dei siti che forniscono materiali di partenza. L’incidente si affianca a episodi simili che hanno coinvolto anche Microsoft e OpenAI, alimentando dubbi sulla gestione del copyright nei sistemi generativi.

Vulnerabilità XSS e aggiunta Cisa

Cisa aggiunge la vulnerabilità CVE-2021-26829 alla propria lista KEV a causa dello sfruttamento attivo. Il bug riguarda un XSS nell’endpoint system_settings.shtm di OpenPLC ScadaBR, che impatta versioni fino alla 1.12.4 su Windows e 0.9.1 su Linux. Con un punteggio CVSS di 5.4, la falla diventa critica per l’evidenza di exploit reali rilevati in settembre 2025. Il gruppo hacktivista TwoNet, operativo su Telegram da gennaio 2025, esegue un attacco contro un honeypot Forescout scambiato per una struttura idrica. Utilizzando credenziali di default, crea un account denominato BARLATI e sfrutta la vulnerabilità XSS per modificare la pagina di login HMI, inserendo un pop-up “Hacked by Barlati”, disabilitando log e allarmi e manipolando impostazioni di sistema. L’attacco rimane sul livello applicativo senza escalation verso l’host, seguendo un modello orientato alla propaganda e al defacement. Parallelamente, VulnCheck rileva attività sospette su infrastruttura Google Cloud legata a un endpoint OAST che targetta il Brasile con circa 1.400 tentativi di exploit su oltre 200 CVE. La campagna, attiva dal novembre 2024, coinvolge richieste HTTP verso sottodomini controllati dagli attaccanti. L’infrastruttura si trova negli Stati Uniti, permettendo ai flussi malevoli di mescolarsi con traffico benigno. Un file Java su IP 34.136.22.26 amplia exploit pubblici come quello per la flaw Fastjson, permettendo esecuzione di comandi e richieste outbound.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.