Google rilascia il bollettino sicurezza di dicembre 2025 patchando 107 vulnerabilità Android che colpiscono Framework, System, Kernel e componenti vendor, mentre conferma la presenza di exploit attivi su alcune falle critiche del Framework. In parallelo, una grave breccia nell’app SmartTube per Android TV espone migliaia di utenti a un aggiornamento malevolo firmato con chiavi compromesse. Il bollettino arriva in un momento in cui l’ecosistema Android affronta un incremento di attacchi mirati, con exploit utilizzati in natura, compromissioni supply chain e rischi per dispositivi TV con app sideload. Le patch mensili vengono distribuite nei due livelli standard: 2025-12-01, dedicato ai componenti core del sistema, e 2025-12-05, focalizzato su driver e moduli proprietari forniti dai vendor hardware come Qualcomm, Arm, Imagination Technologies, MediaTek e Unison. Alcune delle vulnerabilità più gravi includono CVE-2025-48633 (informazioni sensibili esposte nel Framework), CVE-2025-48572 (elevazione privilegi) e CVE-2025-48631 (denial-of-service remoto), con conferma da parte di Google che almeno due di queste sono usate attivamente in attacchi mirati. La compromissione di SmartTube – app molto diffusa per sostituire YouTube su Android TV – dimostra come la supply chain delle app non ufficiali resti un vettore critico, con malware nascosto in librerie native e distribuito tramite update apparentemente legittimi. Questo bollettino rappresenta uno dei più pesanti del 2025 per numero e gravità dei bug, e riafferma la necessità di aggiornamenti immediati per ridurre la superficie di attacco.

Dettagli sulle vulnerabilità Android patchate

Google elenca 107 vulnerabilità corrette nel bollettino di dicembre, molte delle quali colpiscono in modo diretto il Framework Android, componente centrale che gestisce permessi, API e comportamento delle applicazioni. Tra le falle più critiche emerge CVE-2025-48633, vulnerabilità di alta gravità che permette la divulgazione di informazioni sensibili senza autorizzazione. Google conferma che questa falla è già sfruttata attivamente, sebbene non fornisca dettagli sui vettori utilizzati, per non facilitare copie dell’attacco. Altre vulnerabilità significative sono CVE-2025-48572, una falla di elevazione privilegi che consente a un’app malevola di ottenere accessi elevati sul dispositivo, e CVE-2025-48631, classificata come critica, che abilita un denial-of-service remoto senza richiedere privilegi aggiuntivi, permettendo a un attaccante di mandare in crash componenti essenziali del sistema. Oltre al Framework, il livello patch 2025-12-01 corregge falle in System, mentre il kernel riceve fix per stabilità, protezione della memoria e gestione dei driver. Google ricorda che i dispositivi Pixel riceveranno le patch immediatamente, mentre i partner OEM applicheranno gli aggiornamenti nelle settimane successive. La presenza di exploit attivi indica che gli attacchi non sono teorici ma già sfruttati contro dispositivi vulnerabili, aumentando l’urgenza dell’aggiornamento.

Exploit attivi nel Framework Android

Google conferma la presenza di exploit attivi su almeno due vulnerabilità del Framework, con particolare attenzione a CVE-2025-48633 e CVE-2025-48572. Il primo permette a un attaccante di accedere a dati sensibili senza autorizzazione, una condizione che mette a rischio privacy, contenuti app e informazioni personali. Il secondo consente l’ottenimento di privilegi elevati, aprendo la strada a malware che può modificare impostazioni, accedere a componenti protetti o aggirare sistemi di sandboxing. Google non descrive gli attacchi nel dettaglio, ma conferma che si tratta di campagne mirate e con esposizione limitata, spesso dirette a dispositivi specifici in contesti sensibili. La vulnerabilità CVE-2025-48631 aggiunge un ulteriore livello di rischio, dato che consente un crash remoto del Framework, bloccando funzionalità critiche senza interazione dell’utente. Il bollettino indica che tali falle impattano in modo diretto app e servizi quotidiani, poiché il Framework è la base di tutto lo stack applicativo Android. La presenza di zero-day in uso attivo conferma l’evoluzione delle minacce verso tecniche più sofisticate e l’importanza di mantenere il dispositivo aggiornato al livello di patch più recente.

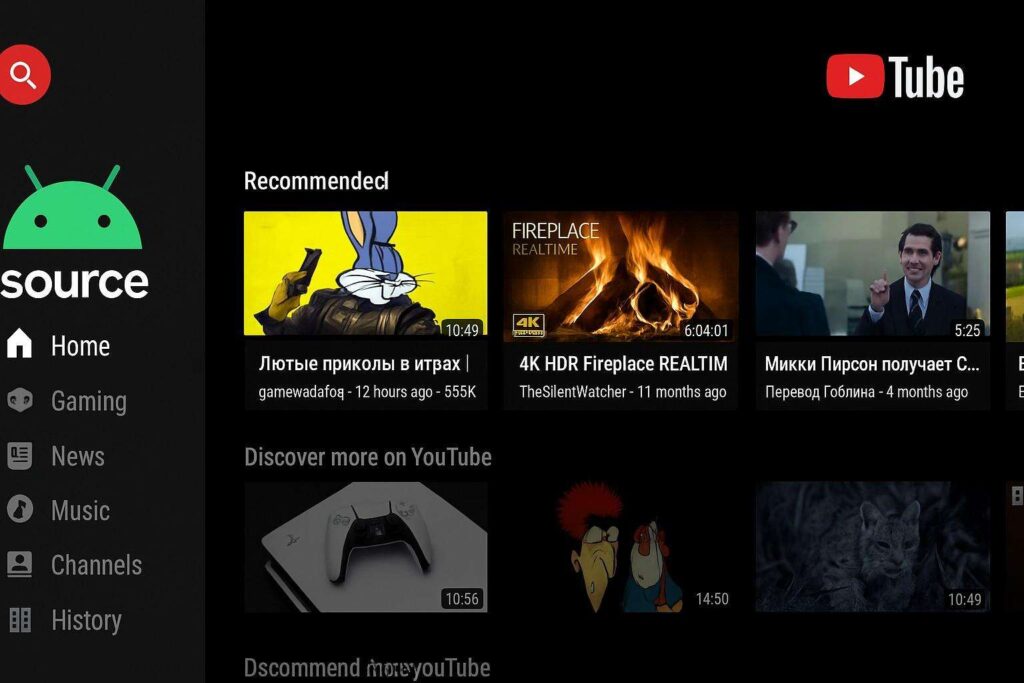

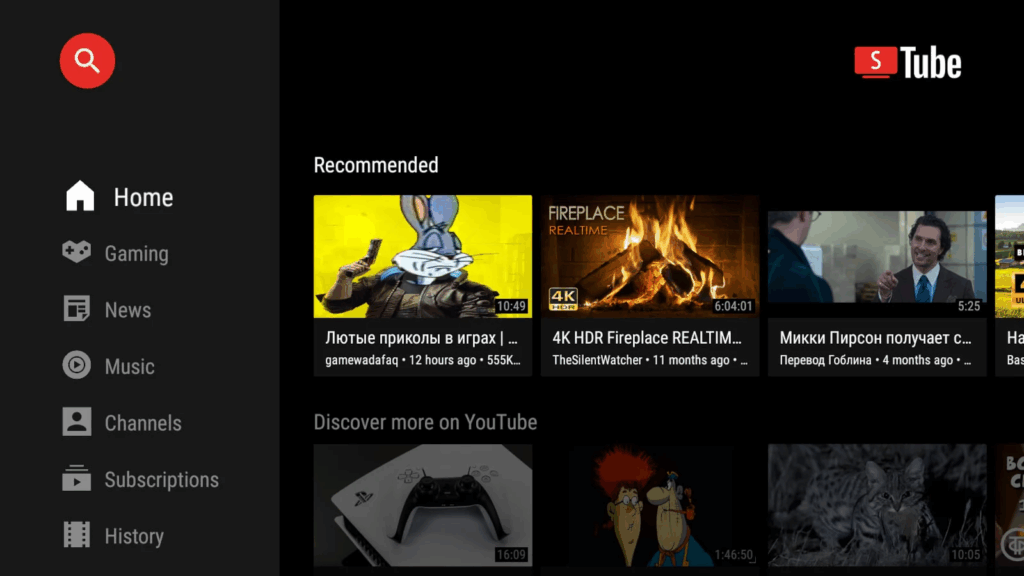

Breccia in app SmartTube per Android TV

La vicenda più delicata del mese riguarda la compromissione dell’app SmartTube, un client alternativo a YouTube molto popolare tra gli utenti Android TV per la sua esperienza priva di pubblicità. Attaccanti ottengono accesso alle chiavi di firma dello sviluppatore e rilasciano la versione compromessa 30.51, contenente una libreria nativa malevola chiamata libalphasdk.so, non presente nel repository pubblico. Questa libreria effettua fingerprinting dei dispositivi, registra host su un backend remoto, invia metriche periodiche criptate e recupera configurazioni dinamiche. Sebbene non siano emerse prove immediate di furto account o esfiltrazione dati, l’attività silenziosa e strutturata indica un rischio elevato di botnet, comandi remoti o DDoS coordinati in fasi successive. Lo sviluppatore revoca le chiavi compromesse e pubblica una versione sicura con un nuovo ID applicazione, richiedendo agli utenti una migrazione manuale. Google Play Protect blocca automaticamente l’app malevola. La breccia evidenzia l’enorme rischio associato al sideload di app, soprattutto su dispositivi smart TV dove gli utenti tendono a fidarsi di aggiornamenti automatici scaricati da fonti non ufficiali.

Patch vendor specific nel bollettino Android

Il livello patch 2025-12-05 include fix forniti direttamente dai vendor hardware, migliorando la sicurezza a livello di driver e componenti specifici. I chipset Snapdragon ricevono correzioni da Qualcomm per vulnerabilità di gravità variabile, alcune potenzialmente sfruttabili da remoto. Arm patcha problemi nei driver grafici, mentre Imagination Technologies aggiorna i driver GPU per prevenire vulnerabilità che possono essere sfruttate tramite app 3D o giochi. MediaTek corregge bug nel modem e nelle funzioni di rete dei propri SoC, mentre Unison distribuisce fix per componenti audio e middleware multimediali. Questi aggiornamenti sono fondamentali poiché molte vulnerabilità critiche derivano da implementazioni specifiche del vendor che non possono essere corrette direttamente da Google nel livello patch core. I produttori integrano tali patch nei loro firmware personalizzati, con rollout che varia da settimane a mesi in base al dispositivo.

Raccomandazioni per utenti Android

A fronte del volume e della gravità delle vulnerabilità corrette, Google raccomanda agli utenti di aggiornare immediatamente i propri dispositivi verificando il livello patch nelle impostazioni di sicurezza. È essenziale evitare il sideload di app non firmate o da fonti non ufficiali, in particolare dopo la compromissione di SmartTube. Google invita inoltre a mantenere attivo Play Protect, monitorare accessi sospetti agli account e reimpostare password nel caso in cui si sia installata o eseguita una versione compromessa dell’app. Gli utenti Android TV sono incoraggiati a rimuovere la build 30.51 e installare solo versioni con firma aggiornata. Le patch di dicembre riducono la superficie di attacco e mitigano exploit attivi, ma il mese conferma che la sicurezza Android richiede una gestione proattiva sia da parte degli utenti sia da parte dei produttori.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.