Il 2025 mette in evidenza una fragilità crescente nell’ecosistema della sicurezza digitale: un outage critico di Microsoft Defender blocca per ore l’accesso agli alert di sicurezza, mentre Coupang subisce un breach dati monumentale che coinvolge 33,7 milioni di persone. Nel frattempo, l’Università della Pennsylvania conferma un furto dati derivato da una zero-day Oracle EBS, e il cybercrime accelera verso un modello SaaS criminale che abbassa drasticamente la barriera d’ingresso per attori inesperti. Nel primo periodo emergono i cardini della vicenda: il collasso del portale Defender, l’impatto su milioni di utenti Coupang, la compromissione universitaria collegata a Clop, e l’ascesa di servizi criminali come piattaforme PhaaS, builder automatizzati, bot Telegram e RAT in abbonamento. Questi elementi definiscono un quadro globale in cui vulnerabilità operative, leak di credenziali e outsourcing del crimine convergono in una minaccia sistemica.

Cosa leggere

Outage nel portale Microsoft Defender

Microsoft riconosce un outage significativo nel portale Defender alle 06:10 UTC del 2 dicembre 2025, confermando un improvviso picco di traffico che provoca alto utilizzo della CPU nei componenti critici. Per circa dieci ore iniziali, le organizzazioni non possono consultare gli alert di sicurezza, perdono la visibilità dei dispositivi gestiti e osservano la scomparsa dei dati di threat hunting avanzato, compromettendo la capacità di risposta immediata. L’azienda registra l’incidente come alert di servizio DZ1191468, applicando rapidamente misure di mitigazione volte ad aumentare il throughput. La telemetria mostra i primi segnali di recupero intorno alle 8:00 UTC, sebbene parte dei clienti continui a riscontrare problemi residui. Microsoft richiede file HAR ai tenant impattati per diagnosi mirate, coordinando analisi con le organizzazioni che sperimentano comportamenti anomali. Il ripristino progressivo porta i sistemi entro soglie operative accettabili, ma il blackout mette in evidenza la vulnerabilità dei portali cloud-centrici: il blocco degli alert compromette la capacità di rilevare intrusi, orchestrare investigazioni e reagire in tempo reale. Microsoft rafforza i meccanismi di scalabilità e investe in infrastrutture resilienti, promettendo maggiore robustezza contro futuri picchi. Il blackout non comporta violazioni dei dati, ma dimostra quanto il modello di sicurezza-as-a-portal possa diventare un punto singolo di fallimento per milioni di utenti enterprise.

Breach dati Coupang: 33,7 milioni di utenti esposti

Il gigante sudcoreano Coupang, con 95.000 dipendenti e oltre 27,5 miliardi di euro di ricavi annuali, identifica il 18 novembre 2025 un accesso non autorizzato risalente al 24 giugno 2025. L’indagine inizialmente rileva una compromissione circoscritta a 4.500 account, ma la portata si espande rapidamente, rivelando che 33,7 milioni di utenti subiscono l’esposizione dei propri dati personali. Gli elementi trafugati includono nomi completi, numeri di telefono, email, indirizzi fisici e storici degli ordini, mentre password e dati di pagamento risultano illesi. La società notifica l’accaduto alle autorità sudcoreane, tra cui la Commissione per la Protezione delle Informazioni Personali e la Polizia Nazionale, e invia comunicazioni dirette agli utenti coinvolti via SMS ed email. Coupang incoraggia la massima cautela contro comunicazioni fraudolente, mentre emergono ipotesi su possibili ruoli interni non confermati, come l’uso di accessi non revocati che potrebbero aver agevolato l’intrusione. Il caso segue una serie di incidenti nel settore sudcoreano, incluso quello di SK Telecom, aumentando la pressione sul retail online e sulla sua capacità di proteggere infrastrutture ad altissimo traffico. Il breach provoca un’erosione della fiducia dei consumatori e spinge l’azienda a rafforzare controlli, revocare token obsoleti e intensificare il monitoraggio di attività sospette.

Furto dati all’Università della Pennsylvania tramite zero-day Oracle EBS

Il 2 dicembre 2025, l’Università della Pennsylvania conferma un breach che coinvolge 1.488 individui, riconducibile allo sfruttamento della vulnerabilità CVE-2025-61882 in Oracle EBS, utilizzata in una campagna di massa attribuita al gruppo di estorsione Clop. Gli attaccanti ottengono accesso ad archivi contenenti identificatori personali, senza tuttavia compromettere sistemi esterni al perimetro Oracle. Il gruppo Clop sfrutta la stessa zero-day contro circa 100 organizzazioni, includendo istituzioni di alto profilo come Harvard e The Washington Post. Nonostante Penn non compaia sul leak site del gruppo, gli investigatori ritengono possibili negoziazioni in corso. Il governo USA offre una ricompensa di 9,17 milioni di euro per informazioni che portino all’identificazione o alla cattura dei membri di Clop. L’università applica rapidamente le patch Oracle e avvia notifiche agli individui colpiti, adempiendo agli obblighi normativi. In passato Penn ha sperimentato altri incidenti, inclusi quelli che hanno coinvolto oltre 1,2 milioni di record, rendendo questo nuovo evento parte di un quadro più ampio che interessa le principali università statunitensi. La vulnerabilità zero-day evidenzia la criticità dei sistemi ERP nel settore accademico, spesso complessi, datati e difficili da aggiornare tempestivamente.

Il cybercrime come SaaS: l’evoluzione industriale del crimine informatico

Parallelamente agli incidenti di alto profilo, il cybercrime evolve rapidamente verso un modello SaaS, riducendo drasticamente la necessità di competenze tecniche per compiere attacchi complessi. Questa industrializzazione del crimine include noleggio di tool, abbonamenti mensili, piattaforme automatizzate e marketplace dedicati.

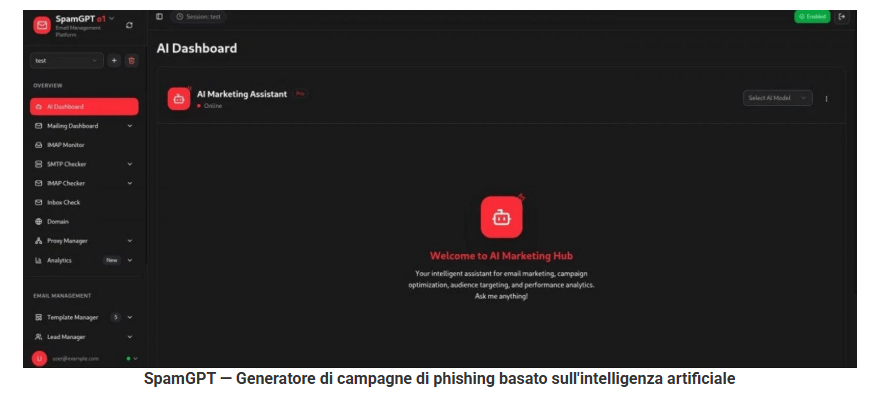

Le piattaforme PhaaS (Phishing-as-a-Service) forniscono template, hosting automatico, liste email preconfezionate e pannelli di gestione in abbonamento. Tool come SpamGPT sfruttano l’AI per redigere email realistiche e ottimizzate contro i filtri antispam. I builder di documenti malevoli, come MatrixPDF, sono venduti con formule mensili e includono aggiornamenti continui per aggirare antivirus e sandbox.

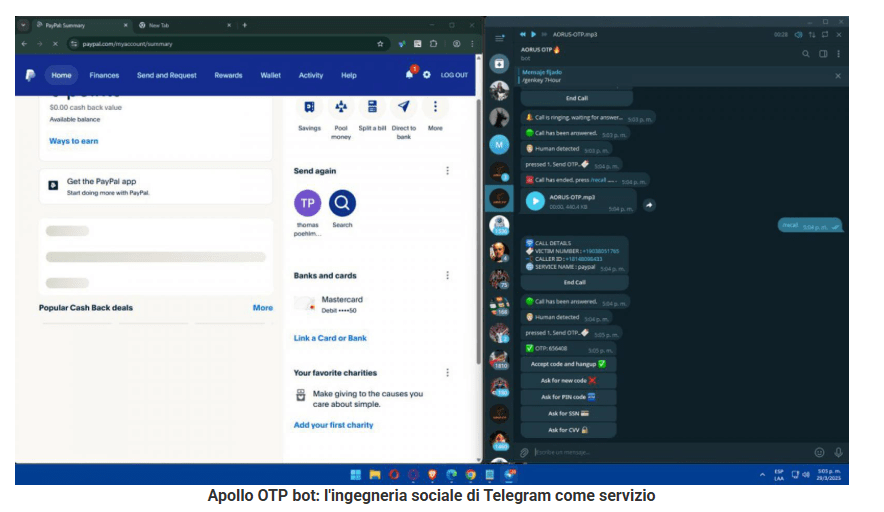

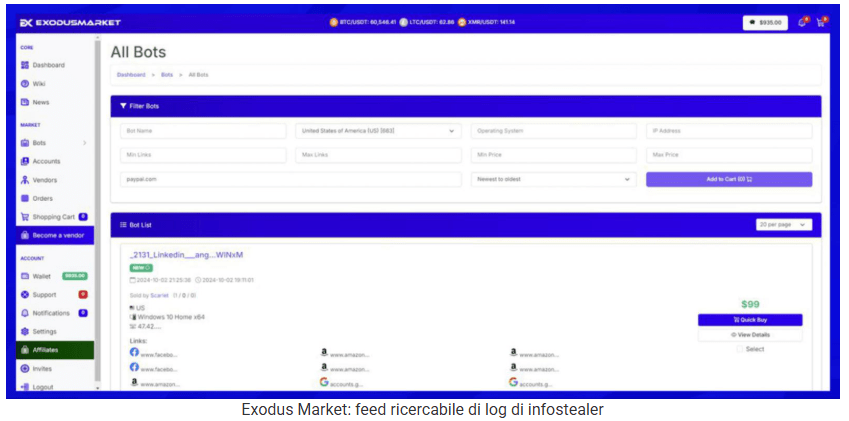

I bot Telegram dedicati allo scam automatizzato costano circa 64 euro a settimana, generano OTP fasulle, gestiscono impersonificazioni e automatizzano attacchi su larga scala. Marketplace come Exodus aggregano milioni di log rubati da infostealer, offrendo ricerche geografiche e filtri avanzati. I broker di accesso iniziale vendono credenziali VPN e RDP per abbonamenti ricorrenti.

Strumenti come il RAT Atroposia, venduto a 183 euro al mese, offrono pannelli web con controllo remoto completo, esfiltrazione file, keylogging e persistenza automatizzata. Questo modello abbassa drasticamente la barriera d’ingresso, permettendo a criminali inesperti di sfruttare infrastrutture complesse senza sviluppare malware in proprio, incrementando su scala globale l’impatto e la frequenza dei breach.

Implicazioni per la sicurezza globale

Il 2025 evidenzia una convergenza pericolosa tra outage nei servizi critici, breach di massa, vulnerabilità zero-day e professionalizzazione del cybercrime. L’evento Microsoft dimostra come un malfunzionamento infrastrutturale possa degradare la capacità difensiva di migliaia di organizzazioni. Il caso Coupang rivela gli effetti devastanti del furto dati su larga scala. L’incidente di Penn conferma l’importanza di patching tempestivo in piattaforme ERP complesse. Il modello criminale SaaS, infine, introduce un ecosistema operativo in cui chiunque può lanciare campagne avanzate su abbonamento. In risposta, aziende e istituzioni rafforzano protocolli di autenticazione, monitorano pattern emergenti, adottano AI difensiva e incrementano il livello di trasparenza verso gli utenti. La collaborazione internazionale diventa una componente essenziale per contrastare gruppi come Clop, mentre programmi di reward incentivano la raccolta di informazioni utili. In un contesto in cui quasi ogni asset è affittabile, la sicurezza evolve verso modelli proattivi in grado di anticipare movimenti, schemi e infrastrutture del cybercrime globale.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.