L’uso combinato di AI, WhatsApp e una catena di infezione multi-formato rende la campagna Water Saci una delle minacce più aggressive osservate in Brasile nel 2025. Gli attori trasformano script PowerShell in Python attraverso strumenti di conversione automatica basata su intelligenza artificiale, aumentando la velocità di sviluppo e la varietà dei payload distribuiti. Nel primo periodo emergono gli elementi chiave: Water Saci, AI, WhatsApp, malware SORVEPOTEL, catena di infezione stratificata e targeting in Brasile. La campagna sfrutta la fiducia degli utenti, manipolando contatti compromessi per ingannare vittime aziendali e individuali. Gli attacchi utilizzano file HTA, ZIP e PDF, combinati in sequenze complesse che facilitano evasione, persistenza e distribuzione automatizzata del malware. Le imprese risultano il bersaglio principale, con rischi di furto credenziali, monitoraggio delle attività browser e propagazione incontrollata all’interno di reti interne. L’integrazione dell’intelligenza artificiale amplifica le capacità operative degli attori, migliorando offuscamento, adattamento, automazione e velocità evolutiva della campagna.

Catena di infezione stratificata

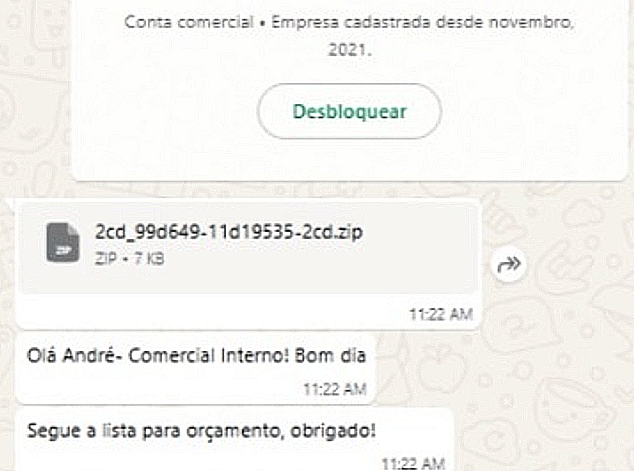

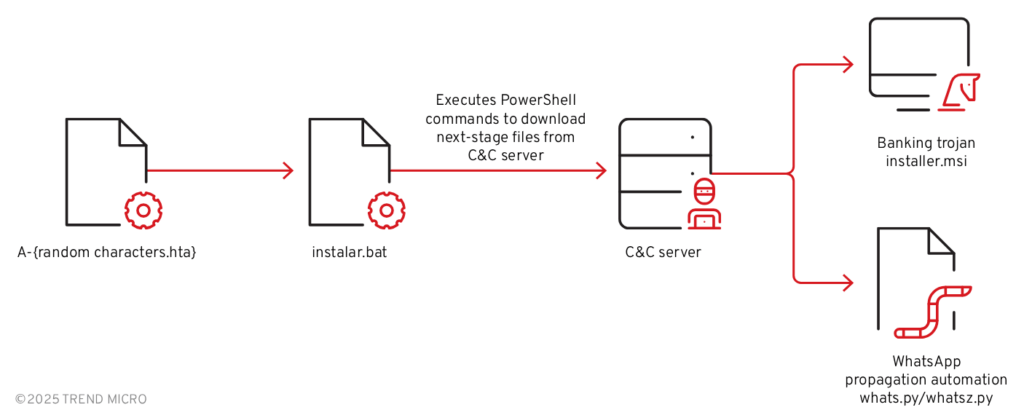

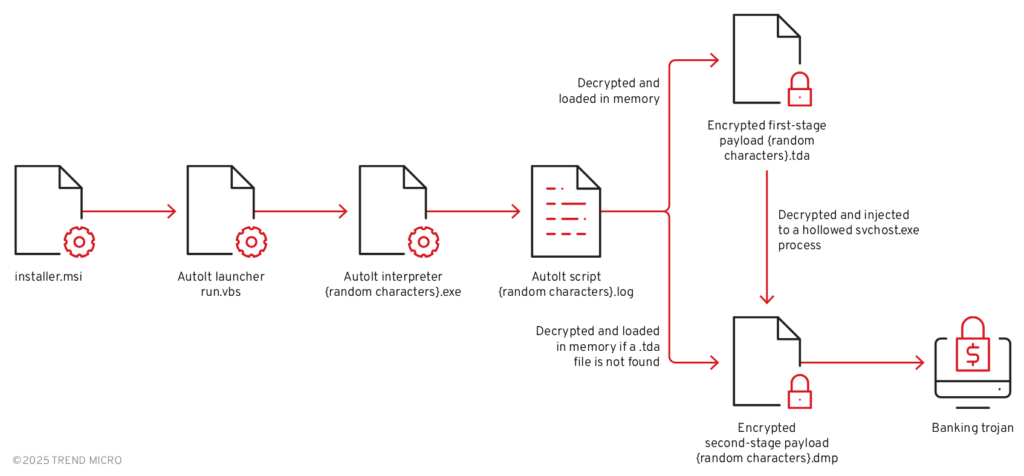

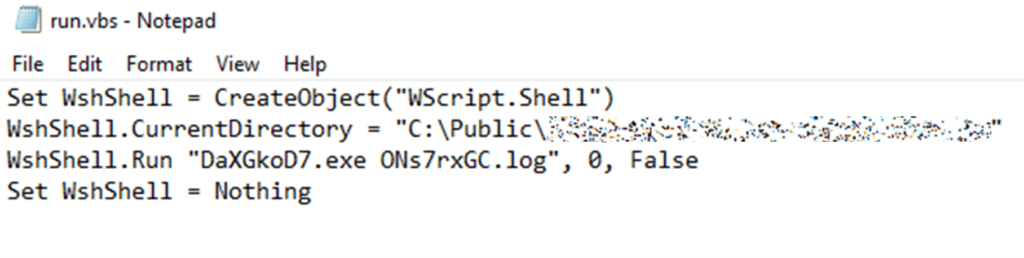

La campagna di Water Saci individuata da Trend Micro si basa su una catena di attacco stratificata che combina più formati e metodi di esecuzione, con l’obiettivo di evitare rilevamenti, complicare l’analisi forense e massimizzare la diffusione. Gli attori inviano allegati ZIP tramite messaggi WhatsApp che sembrano provenire da contatti fidati. Una volta aperti, gli archivi contengono file HTA che avviano codice PowerShell, il quale scarica ulteriori componenti, inclusi payload Python. Questa stratificazione permette aggiornamenti modulari e rende difficile bloccare l’intera catena, poiché ogni livello risulta diverso da infezione a infezione.

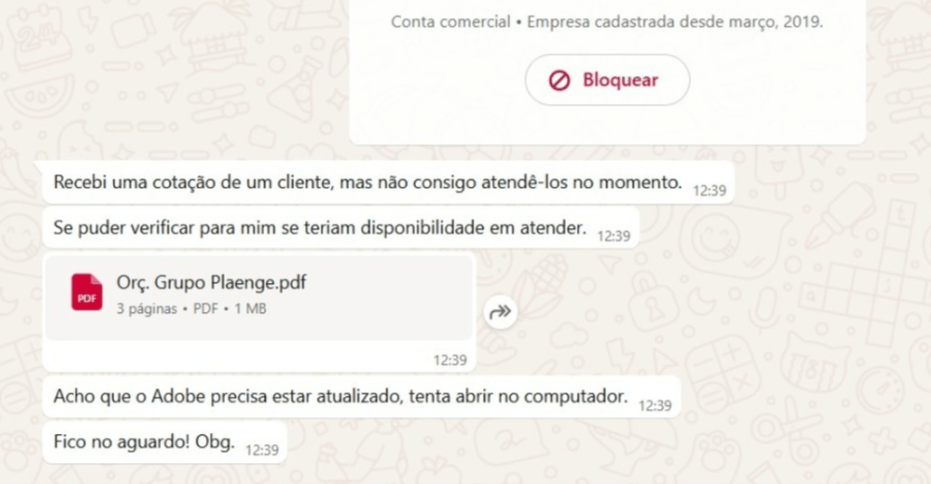

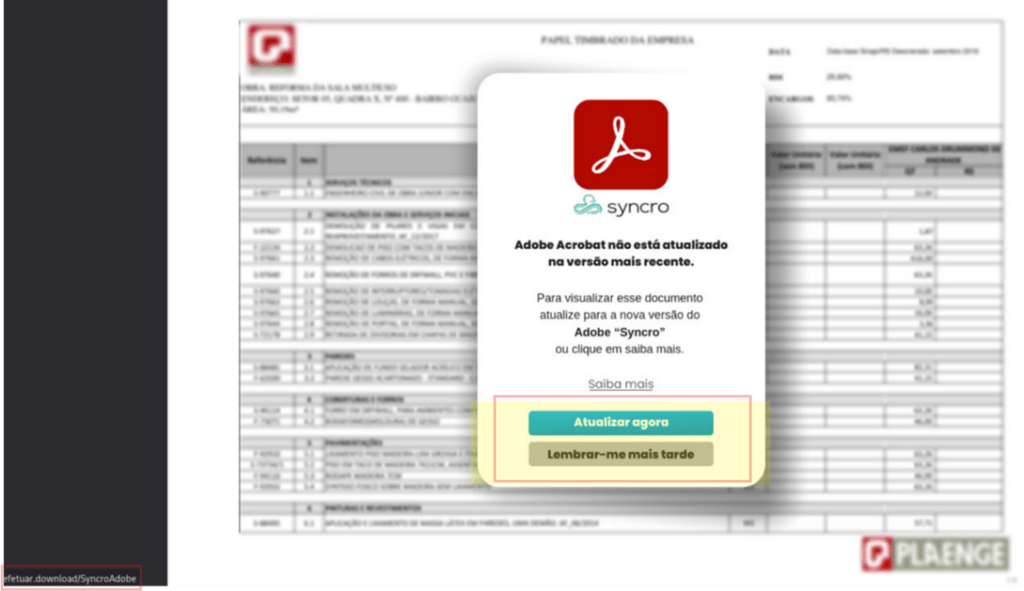

I file PDF fungono da vettori alternativi, spesso archiviati all’interno di ZIP per mascherare l’intento maligno. Una volta avviato, il malware SORVEPOTEL stabilisce persistenza attraverso più punti nel sistema, garantendo continuità dell’infezione anche dopo riavvii e tentativi di rimozione. L’adozione di controlli anti-analisi basati su verifica di sandbox e controlli di geolocalizzazione consente di interrompere l’esecuzione se il contesto non coincide con gli ambienti brasiliani previsti dagli attori.

La propagazione automatica è uno degli elementi più critici: SORVEPOTEL invia file ZIP maligni a tutti i contatti e gruppi WhatsApp della vittima, creando una diffusione esponenziale. L’enfasi sulle relazioni sociali rende la campagna incredibilmente efficace nel bypassare diffidenza e barriere culturali, soprattutto in contesti professionali dove WhatsApp è usato quotidianamente per comunicazioni interne.

Gli attori utilizzano anche tecniche di offuscamento dinamico, con porzioni di codice criptato che vengono decrittate solo al momento dell’esecuzione. Questo approccio impedisce l’identificazione statica delle funzionalità più critiche. L’intera infrastruttura di Water Saci viene adattata costantemente sulla base dei risultati delle infezioni precedenti, assicurando che tattiche, script e payload restino efficienti e difficili da mitigare.

L’uso dell’AI nelle conversioni di codice

La caratteristica distintiva della campagna è l’integrazione dell’intelligenza artificiale per automatizzare conversioni e adattamenti del malware. Gli attori impiegano modelli AI per trasformare script PowerShell in equivalenti Python, accelerando la produzione di varianti e riducendo il tempo necessario per adattare il codice alle difese adottate dalle vittime. Questo processo mantiene la funzionalità originaria, ma altera la struttura abbastanza da eludere controlli basati su firme.

L’AI produce varianti di codice altamente offuscate, generando espressioni e strutture sintattiche che variano da un’infezione all’altra. Tale diversificazione riduce drasticamente l’efficacia dei blocchi basati su hash o pattern ricorrenti. La campagna adotta strumenti avanzati come Claude Code, sfruttati per ottimizzare script e automatizzare task di propagazione in WhatsApp, includendo l’invio massivo di messaggi a contatti compromessi.

Gli attori utilizzano l’AI anche per personalizzare i messaggi in base al contesto linguistico brasiliano. Questa personalizzazione aumenta il tasso di interazione delle vittime, poiché il contenuto dei messaggi risulta familiare e coerente con le abitudini comunicative locali. L’AI può analizzare le risposte delle vittime, integrando un feedback loop che guida l’evoluzione della campagna verso livelli più sofisticati di persuasione e social engineering.

Alcune varianti di payload adottano verifiche ambientali basate su modelli AI che identificano comportamenti sospetti, minimizzando la possibilità di esecuzione in ambienti controllati da ricercatori. L’adozione dell’intelligenza artificiale conferisce a Water Saci una scalabilità enorme: la campagna può espandersi rapidamente senza aumentare lo sforzo umano degli attori, grazie alla generazione automatica di nuove varianti.

Tecniche di comando e controllo sofisticate

La campagna implementa un sistema di comando e controllo via email, sfruttando caselle terra.com.br controllate con credenziali hardcoded. Il malware accede a queste caselle tramite IMAP e identifica aggiornamenti nelle email contrassegnate da oggetti specifici come “meu”. Le istruzioni C&C sono codificate attraverso linee che iniziano con “IP:”, dalle quali il malware estrae nuovi indirizzi server per aggiornare dinamicamente la comunicazione. Questo approccio evita l’uso di infrastrutture C&C dedicate, rendendo più difficile il tracciamento delle operazioni. Gli attori usano le caselle email come server intermedi, una soluzione efficace per mantenere basso il profilo della campagna e ridurre la possibilità di dismissione dei server. Il sistema permette l’esfiltrazione di credenziali, token di sessione e dati finanziari, oltre all’invio di moduli aggiuntivi che ampliano le funzionalità del malware. Il C&C gestisce anche funzioni per la propagazione automatica, inviando comandi che istruire SORVEPOTEL nella distribuzione massiva di ZIP maligni ai contatti WhatsApp delle vittime. Gli attori raccolgono statistiche sulle infezioni, analizzando successo, fallimenti e regioni maggiormente colpite. Le informazioni ottenute consentono rapide ottimizzazioni della campagna, incluse modifiche ai messaggi di phishing e alla catena di infezione. Il malware adotta tecniche di persistenza multi-vettore, utilizzando registry, task scheduler e startup folder, assicurandosi la riattivazione costante del payload. Il codice rimane protetto da offuscamento runtime e meccanismi che impediscono la lettura o modifica dei comandi in memoria. Tutto questo contribuisce a una campagna molto resiliente e difficile da contenere.

Targeting e vittime in Brasile

Il Brasile rappresenta l’ambiente ideale per Water Saci, a causa della diffusione massiva di WhatsApp, utilizzato in ambito domestico e aziendale come strumento primario di comunicazione. Gli attacchi partono da account compromessi, aumentando la credibilità dei messaggi e spingendo le vittime ad aprire gli allegati ZIP senza sospetti. Il malware SORVEPOTEL prende di mira soprattutto sistemi Windows in contesti aziendali. I dipendenti che utilizzano WhatsApp per scambiare file o messaggi di lavoro diventano vettori involontari della campagna all’interno di reti interne. I dati rubati comprendono credenziali, sessioni browser, e informazioni finanziarie, che possono essere sfruttate per frodi e accessi non autorizzati ai servizi aziendali. Le infezioni note raggiungono almeno 477 sistemi, un numero significativo considerando la natura esponenziale della propagazione automatica. I messaggi maligni spesso imitano comunicazioni urgenti, richieste di aggiornamento o annunci rilevanti per il contesto sociale brasiliano. Questa strategia riduce la resistenza psicologica delle vittime e aumenta i tassi di apertura. Le organizzazioni con personale remoto sono particolarmente vulnerabili, dato l’uso intensivo di WhatsApp per coordinare attività e condividere documenti. Le campagne risultano così efficaci da superare i livelli di consapevolezza tradizionali, poiché la presenza di contatti fidati nei messaggi riduce la percezione di rischio. Anche utenti individuali vengono colpiti come effetto collaterale della propagazione automatica, poiché gli account compromessi inviano messaggi a intere liste di contatti personali. L’attenzione geografica è evidente: Water Saci disattiva le operazioni se rileva ambienti non brasiliani. Ciò garantisce concentrazione delle risorse sugli obiettivi di maggior interesse, minimizzando la possibilità di identificazione della campagna su larga scala da parte dei difensori globali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.