L’operazione GoldFactory rappresenta una delle campagne di cybercrime mobile più sofisticate del 2025, capace di integrare tecniche di social engineering, patching di app bancarie legittime, sviluppo di nuovi trojan e una infrastruttura condivisa che collega vari ceppi malware come Gigabud, Remo, MMRat, FriHook, SkyHook, PineHook e il nuovo prototipo avanzato Gigaflower. Nel primo periodo emergono i punti cruciali: GoldFactory modifica applicazioni originali, sfrutta framework legittimi per aggirare controlli di sicurezza, distribuisce app infette tramite smishing e vishing e prende di mira utenti in Vietnam, Indonesia e Thailandia. Il fenomeno evolve con l’integrazione di riconoscimento testuale, QR code scanning e streaming in tempo reale, dimostrando una capacità tecnica che supera molti gruppi tradizionali. L’attività osservata nel 2025 evidenzia una crescita rapida, con oltre undicimila infezioni confermate e centinaia di campioni individuati grazie alla telemetria antifrode. GoldFactory diventa così un modello di riferimento per comprendere l’evoluzione del malware bancario e le implicazioni per banche, governi e utenti, mentre le analisi mostrano come il gruppo sfrutti l’intera catena operativa per massimizzare furti digitali e controllo remoto dei dispositivi.

Contesto strategico delle campagne GoldFactory

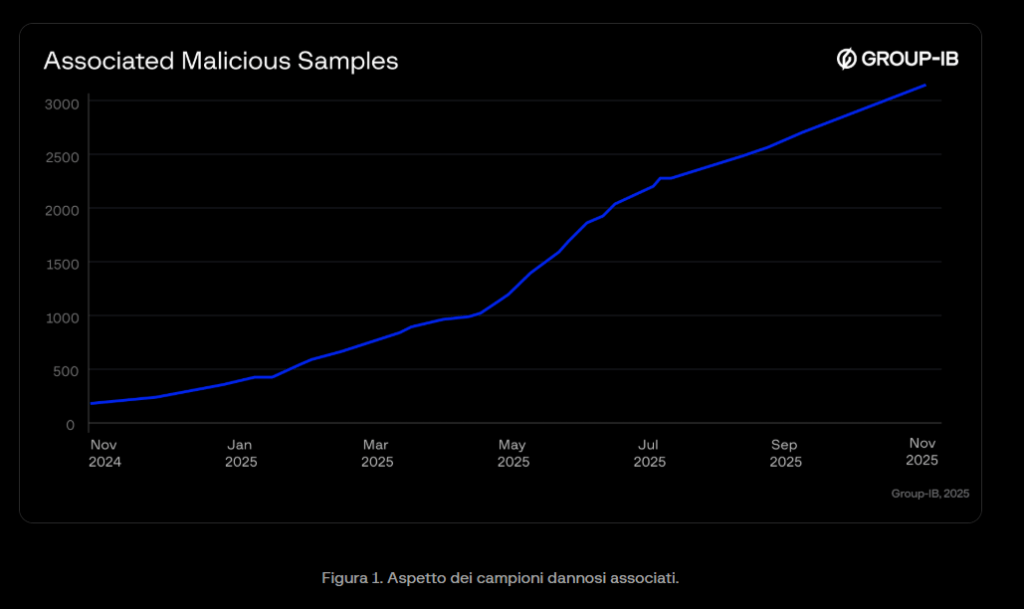

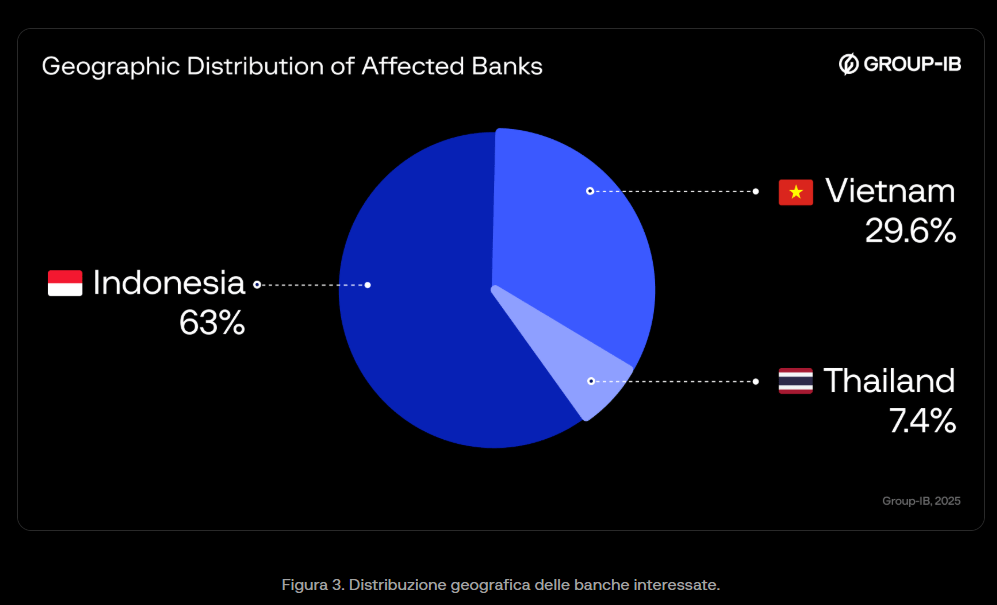

L’emergere di GoldFactory risale ai primi rilevamenti di app bancarie modificate individuate in Thailandia tra fine 2024 e inizio 2025. Le operazioni si estendono a Vietnam e Indonesia, dove la telemetria rileva oltre duemila infezioni attribuibili a questa famiglia e più di tremila campioni correlati. Le app infette prendono di mira trenta istituti finanziari, molti dei quali con sedi principali in Indonesia. Gli esperti ritengono che il numero effettivo degli istituti colpiti sia maggiore, dato che il rilevamento delle varianti modificate risulta complesso e le app infette mantengono parzialmente la funzionalità originale, riducendo i sospetti degli utenti.

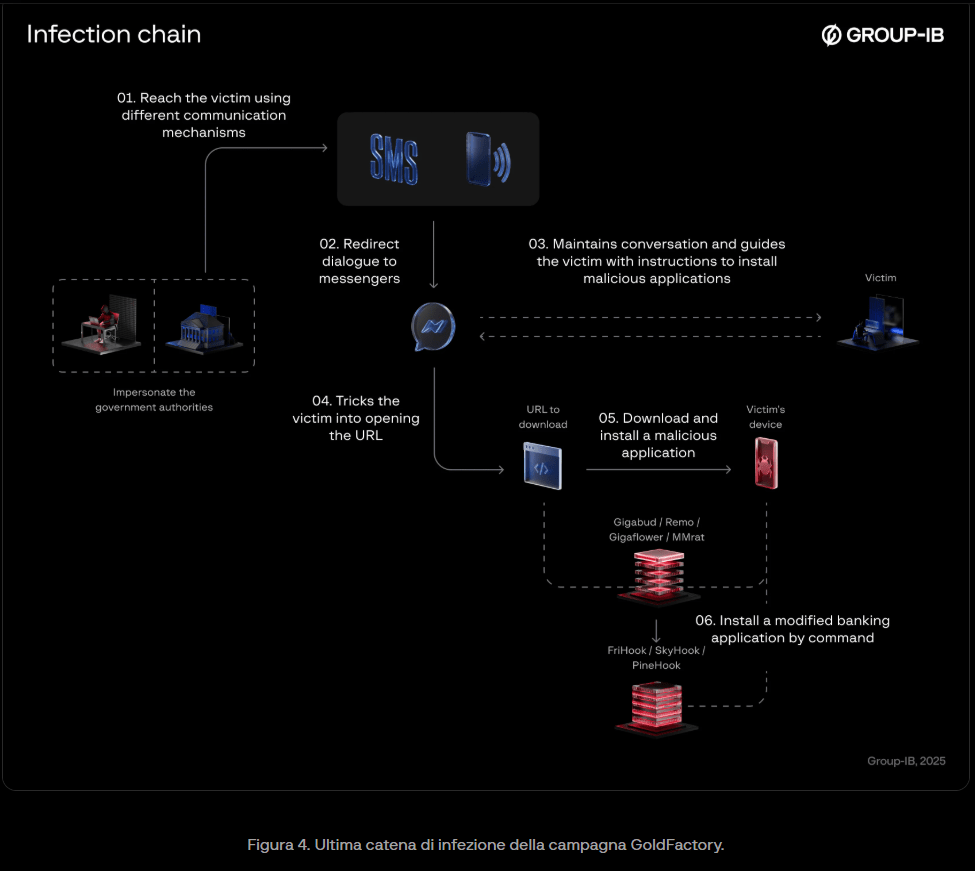

Le indagini mostrano che GoldFactory utilizza una catena d’infezione multistadio. In fase iniziale, trojan come Gigabud, Remo e MMRat fungono da dropper, distribuendo successivamente varianti come SkyHook che iniettano funzionalità fraudolente nelle app bancarie. Il gruppo perfeziona tecniche basate su smishing, vishing e phishing, sfruttando comunicazioni telefoniche e applicazioni di messaggistica per instaurare fiducia e guidare le vittime nell’installazione degli APK malevoli. Gli attaccanti sfruttano anche cambiamenti specifici nella strategia per utenti iOS, invitandoli a utilizzare dispositivi Android di parenti, un segnale della crescente difficoltà nell’aggirare le difese della piattaforma Apple. Il contesto operativo coinvolge infrastrutture condivise, domini con directory aperte e server cloud come Amazon S3, dove vengono ospitati i binari. L’analisi dei collegamenti tra domini, subdomini e campioni malware mostra una struttura coordinata, in cui trojan e hooker condividono framework e componenti. GoldFactory dimostra così una capacità strutturale che supera gli attori occasionali, consolidando un modello di business fraudolento basato su furti finanziari e acquisizione remota dei dispositivi.

La catena di infezione e le tecniche di ingegneria sociale

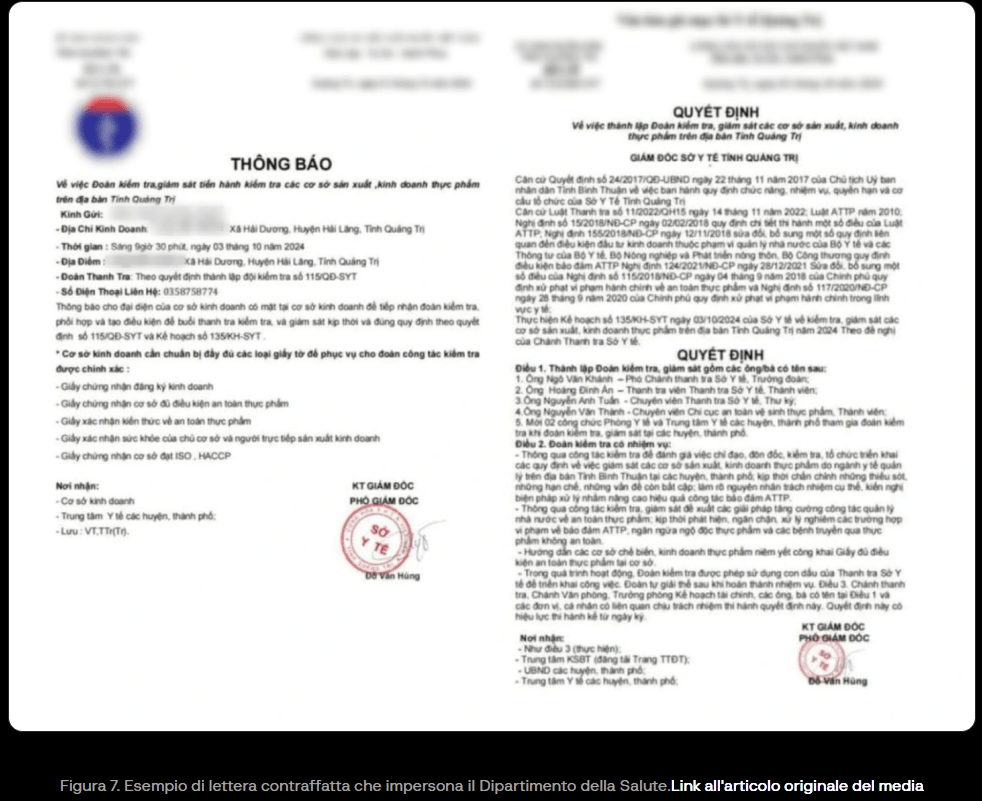

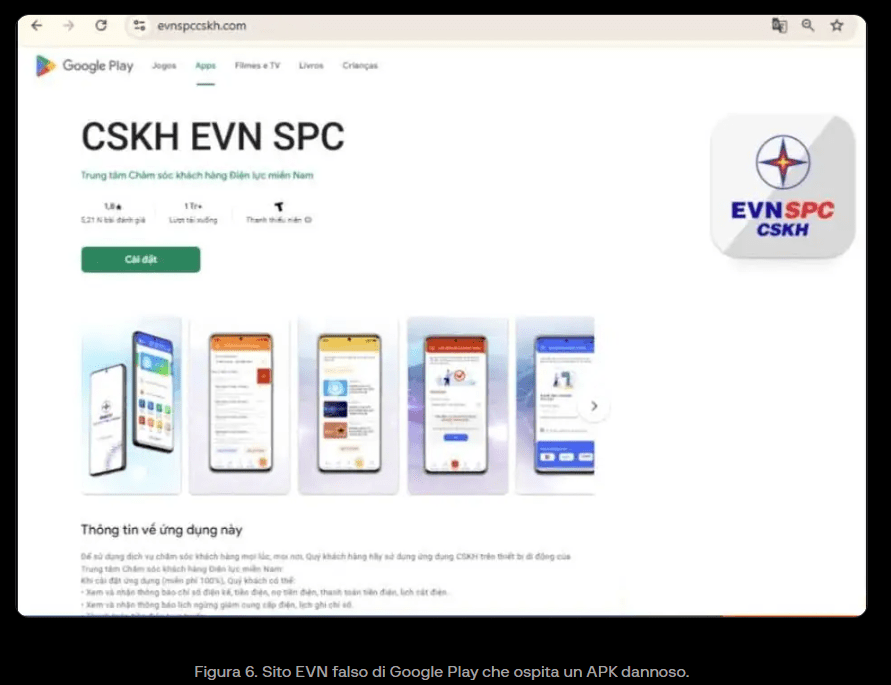

GoldFactory basa le sue operazioni su una combinazione di ingegneria sociale e manipolazione delle app. Gli attori criminali contattano le vittime tramite chiamate e messaggi, impersonando agenzie governative locali per ottenere credibilità immediata. In Vietnam, i truffatori si fingono impiegati di EVN, Ministero della Sicurezza Pubblica, Dipartimenti della Salute e del Servizio Pubblico Nazionale, mentre in Indonesia impersonano funzionari di Disdukcapil, sfruttando la transizione verso la nuova identità digitale KTP.

Il meccanismo è sempre calibrato per generare urgenza, come il blocco imminente di servizi elettrici, ispezioni sanitarie o aggiornamenti amministrativi obbligatori. Gli attaccanti inoltrano documenti falsi, replicando fedelmente modelli istituzionali, sigilli e firme ufficiali. La vittima viene diretta verso siti che imitano Google Play, dove scarica APK sviluppati per ottenere permessi completi, compresi accesso alla fotocamera, gestione degli overlay e servizi di Accessibilità.

Una volta installata l’app, la telemetria mostra l’attivazione di chiamate VoIP, cattura dello schermo e richieste di permessi sensibili. La catena di compromissione include l’attivazione di un trojan primario seguito da un payload più avanzato come SkyHook, che implementa tecniche di aggiramento dei controlli delle app bancarie. Questa progressione indica una struttura modulare, dove ogni malware ha una funzione precisa e la catena operativa massimizza i risultati fraudolenti.

Analisi delle app bancarie modificate e infrastruttura condivisa

Le indagini mostrano centinaia di app bancarie patchate, dove i criminali iniettano librerie malevole mantenendo gran parte del codice originale. Le directory aperte su domini dedicati ospitano varianti che condividono componenti strutturali, tra cui librerie come com.cx.utils.FloatWindowUtils, usata sia da Gigabud che da Remo, confermando la provenienza da una stessa filiera criminale.

Durante l’analisi infrastrutturale, emergono domini correlati che ospitano app modificate, oltre a server cloud dedicati per la consegna dei malware. Gli hooker secondari come SkyHook vengono scaricati successivamente rispetto ai trojan principali, secondo un modello di esecuzione a due fasi. L’infrastruttura si presenta quindi come un ecosistema fluido e modulare, dove app modificate, dropper e hooker interagiscono secondo una logica coordinata.

Tecniche di modifica delle applicazioni: FriHook, SkyHook e PineHook

Un elemento distintivo di GoldFactory è la capacità di modificare applicazioni bancarie genuine con tecniche raffinate. Emergere tre famiglie principali: FriHook, SkyHook e PineHook, differenziate per il framework di hooking utilizzato. FriHook utilizza il framework Frida tramite ELF Dependency Injection. La libreria frida gadget viene aggiunta come dipendenza interna e attivata durante il caricamento delle librerie native. Le funzioni malevole includono occultamento dei servizi di Accessibilità, manipolazione delle firme applicative e alterazione delle mappe di memoria, con lo scenario in cui il pacchetto firmato in debug appare come firmato legittimamente agli occhi dell’app bancaria.

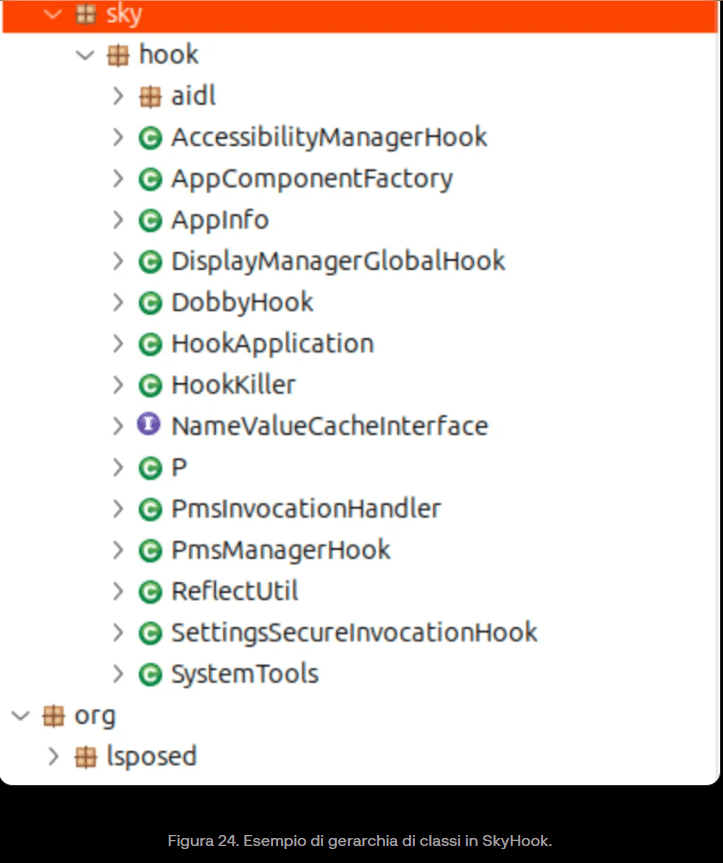

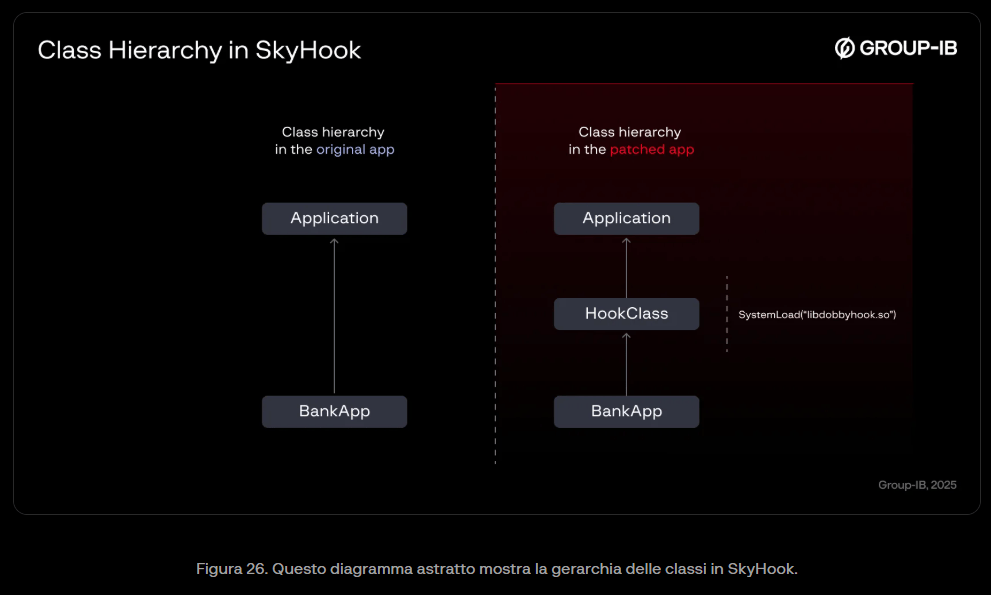

SkyHook rappresenta l’evoluzione di FriHook e utilizza il framework DobbyHook per alterare il comportamento dell’applicazione. I criminali modificano il file manifest introducendo componenti personalizzati che si avviano prima dell’app originale. Questa tecnica consente di iniettare la logica malevola in fase di inizializzazione del processo, aggirando controlli interni e abilitando la raccolta informazioni, la modifica di parametri e il bypass dei meccanismi di integrità.

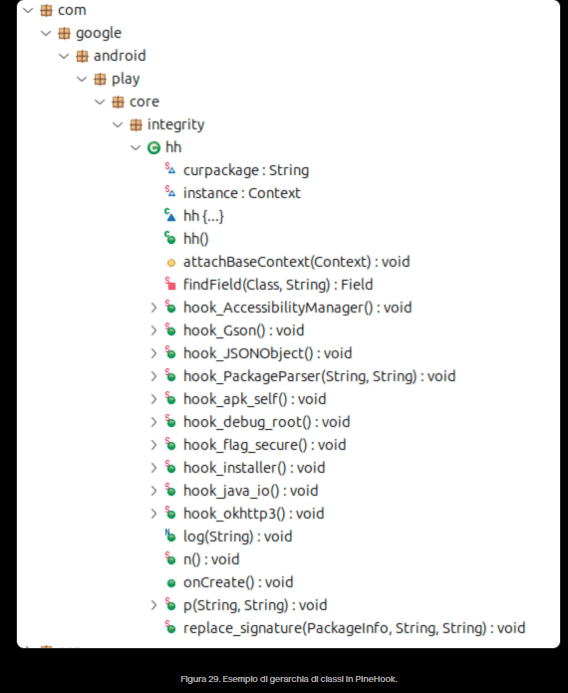

SkyHook inoltre interagisce con trojan come Gigabud tramite AIDL, confermando l’esistenza di una catena operativa coordinata. PineHook, basato sul framework Pine, mostra meno innovazioni funzionali ma rappresenta un tentativo di elusione delle difese bancarie che potrebbero rilevare Frida o Dobby. La libreria nativa manipola funzioni come openat64 e ZipFile_open, sostituendo percorsi e firme e reindirizzando componenti dell’app per aggirare controlli interni.

Gigaflower: l’evoluzione del trojan bancario

Il malware Gigaflower appare come una versione sperimentale avanzata del trojan Gigabud. Pur mostrando componenti comuni con il codice originario, presenta un’architettura completamente rivista, con funzioni inedite che suggeriscono una futura generazione di malware bancari. Gigaflower introduce riconoscimento testuale integrato per estrarre automaticamente dati da documenti d’identità e un lettore di QR code per acquisire le informazioni presenti sulle carte d’identità vietnamite. Queste funzioni eliminano la necessità di inserimenti manuali e accelerano il furto dei dati. L’integrazione di WebRTC consente streaming a bassa latenza, offrendo ai criminali un controllo remoto fluido del dispositivo compromesso. Le schermate di interazione mostrano interfacce false progettate per imitare sistemi bancari e governativi, inducendo l’utente a fornire informazioni sensibili come password, PIN e codici OTP. Il malware integra decine di comandi, tra cui manipolazioni UI, gesture simulate, acquisizione schermo, invio di SMS e gestione delle applicazioni in foreground. Queste capacità rendono Gigaflower un prototipo particolarmente pericoloso, verosimilmente destinato a diventare uno dei principali trojan bancari dell’area Asia-Pacifico.

L’impatto operativo e l’avanzamento del modello GoldFactory

La strategia di GoldFactory supera la logica dei singoli trojan e si configura come un sistema articolato che combina manipolazione del software, ingegneria sociale e controllo remoto. L’uso di framework legittimi, la capacità di integrare codici nei binari delle app e una profonda conoscenza dell’ecosistema Android indicano competenze pari a quelle dei gruppi criminali più organizzati. L’analisi degli hooker, dei trojan e dell’infrastruttura suggerisce l’esistenza di un modello industriale del cybercrime mobile. GoldFactory appare come una catena produttiva dove app bancarie legittime vengono smontate, riadattate e reimmesse sul mercato fraudolento con funzioni specifiche di furto dati, manipolazione delle transazioni e acquisizione del dispositivo. L’infrastruttura di comando, distribuita tra server cloud, domini con directory aperte e repository malevoli, mostra un’architettura flessibile e altamente modulare. L’integrazione di telemetria antifrode consente agli operatori di valutare in tempo reale le infezioni e coordinare l’uso dei payload. L’evoluzione costante dei tool indica l’intenzione del gruppo di espandere le attività verso un mercato più ampio, con implicazioni che vanno oltre il territorio Asia-Pacifico e che rappresentano un rischio concreto anche per i mercati europei.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.