La combinazione fra la vulnerabilità React2Shell, gli attacchi credential-based ai portali VPN Palo Alto GlobalProtect e SonicWall e la nuova classe di rischi chiamata IDEsaster, che interessa gli IDE dotati di intelligenza artificiale, costruisce uno scenario in cui exploit rapidi, campagne automatizzate e tecniche di attacco ibride mettono sotto pressione le organizzazioni di ogni settore. Le compromissioni documentate superano le trenta realtà per React2Shell, mentre gli attacchi alle VPN generano milioni di sessioni HTTP malevole e IDEsaster impatta milioni di utenti, rivelando oltre trenta vulnerabilità. Questi sviluppi mostrano quanto sia urgente adottare patch immediate, autenticazione multifattore, monitoraggio continuo e principi di Secure for AI per proteggere sistemi critici in un contesto dominato da strumenti sempre più sofisticati.

React2Shell e lo sfruttamento della vulnerabilità CVE-2025-55182

La vulnerabilità React2Shell, identificata come CVE-2025-55182, si afferma come una delle falle più critiche dell’anno, grazie alla possibilità di ottenere esecuzione remota di codice senza autenticazione con una singola richiesta HTTP. Il problema nasce da una deserializzazione non sicura all’interno dei React Server Components, affliggendo automaticamente framework come Next.js che condividono la stessa logica di gestione. La divulgazione ufficiale arriva il 3 dicembre 2025, seguita il giorno successivo dalla pubblicazione del proof-of-concept del ricercatore Maple3142, che accelera immediatamente le attività offensive e di scanning automatizzato.

Gli attaccanti iniziano a sondare sistemi vulnerabili tramite comandi PowerShell elementari, utilizzati come segnali di ricognizione, per poi passare rapidamente a payload complessi codificati in Base64. Le catene osservate includono uno script che disabilita AMSI, aggira protezioni endpoint e installa un beacon Cobalt Strike in memoria, fornendo accesso persistente agli aggressori. Organizzazioni in settori eterogenei subiscono compromissioni, con conferme di oltre trenta intrusioni riuscite e furti di configurazioni AWS e credenziali interne. Fra i gruppi più attivi emerge UNC5174, riconducibile al Ministero della Sicurezza dello Stato cinese, che sfrutta React2Shell per operazioni di lungo raggio.

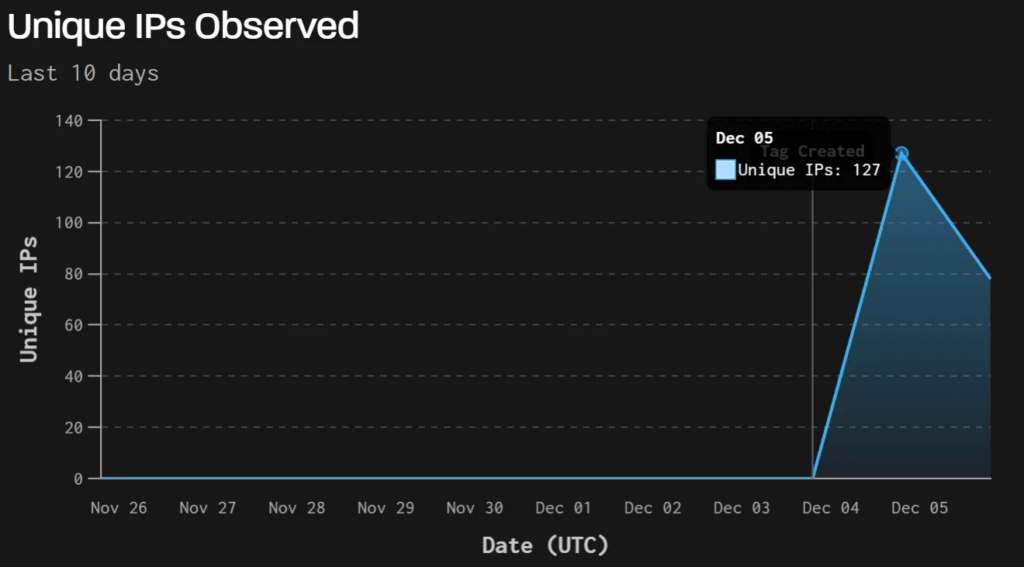

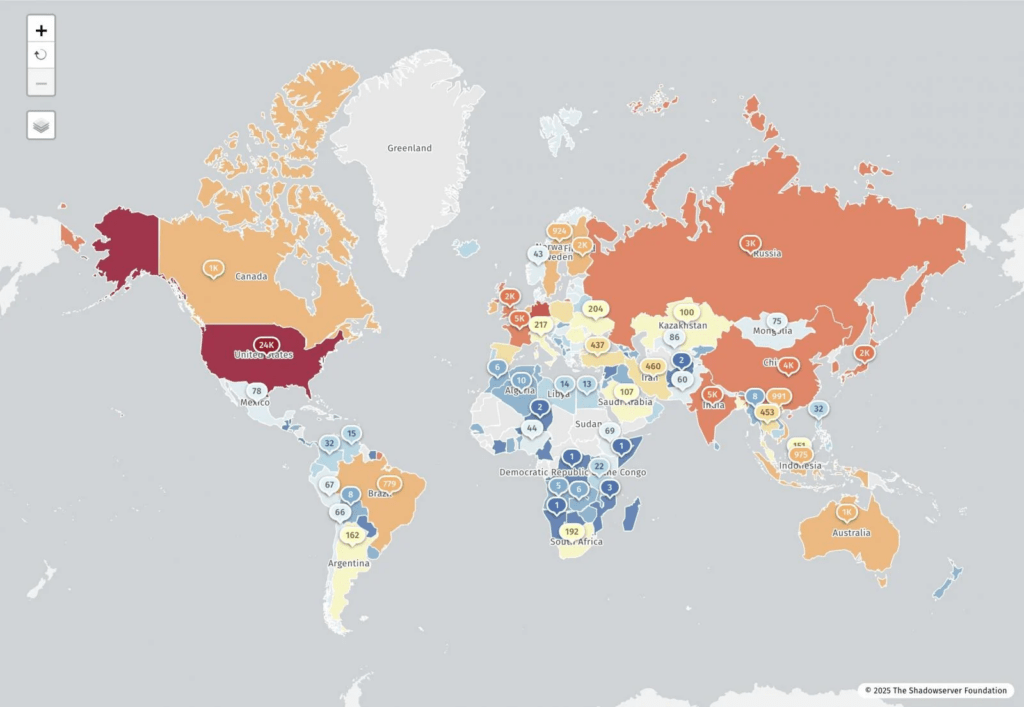

Le analisi di Shadowserver rivelano 77.664 indirizzi IP esposti, con circa 23.700 negli Stati Uniti. Nel frattempo, GreyNoise registra 181 IP unici che tentano exploit nelle 24 ore successive alla pubblicazione del PoC, confermando l’esistenza di una campagna variegata, orchestrata da attori statali, gruppi criminali e ricercatori opportunistici. I comandi raccolti dalle telemetrie includono tentativi di lettura di /etc/passwd, scrittura di file arbitrari e ricognizioni tramite whoami e id, insieme alla distribuzione di malware come Snowlight, utilizzato come dropper di payload successivi, e Vshell, adottato come backdoor persistente. La gravità dell’attacco spinge la CISA ad aggiungere rapidamente la vulnerabilità al catalogo Known Exploited Vulnerabilities, imponendo agli enti federali statunitensi di applicare le patch entro il 26 dicembre 2025. L’ondata di exploit influenza anche il comportamento di servizi come Cloudflare, che introduce regole specifiche nel proprio Web Application Firewall, causando un outage globale dovuto alla mole di richieste sospette intercettate. Nel frattempo gli sviluppatori aggiornano React, ricostruiscono le applicazioni e le ridistribuiscono in produzione per garantire un reset completo delle superfici vulnerabili.

Attacchi credential-based contro Palo Alto GlobalProtect e SonicWall

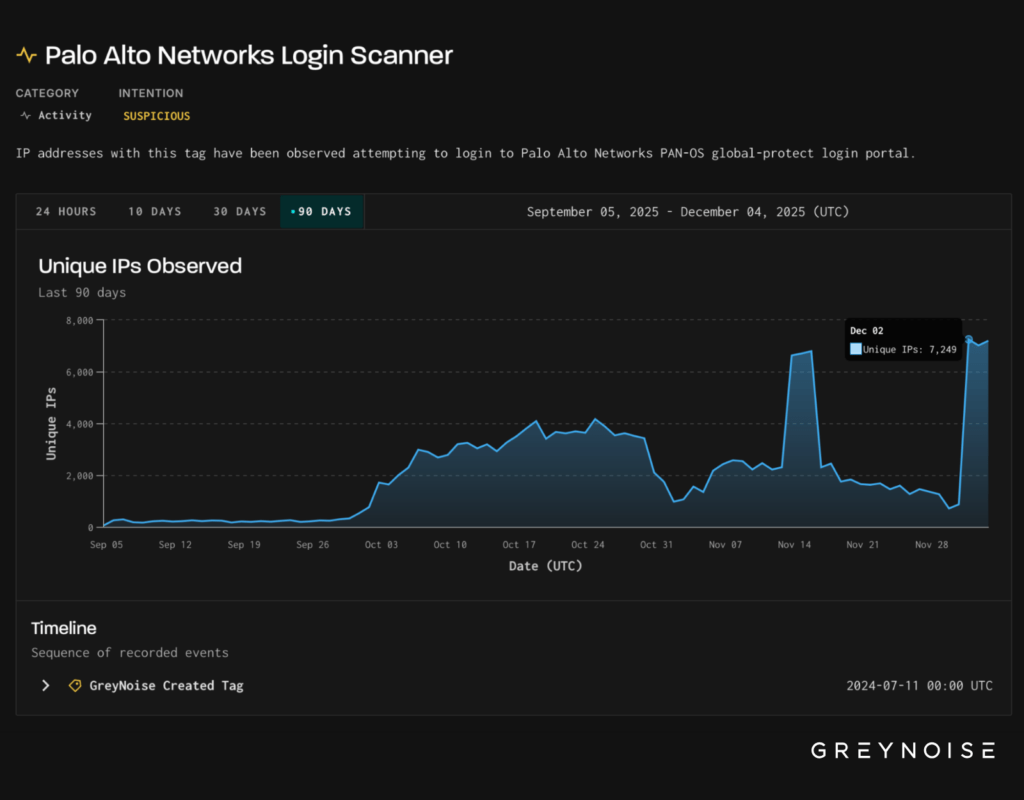

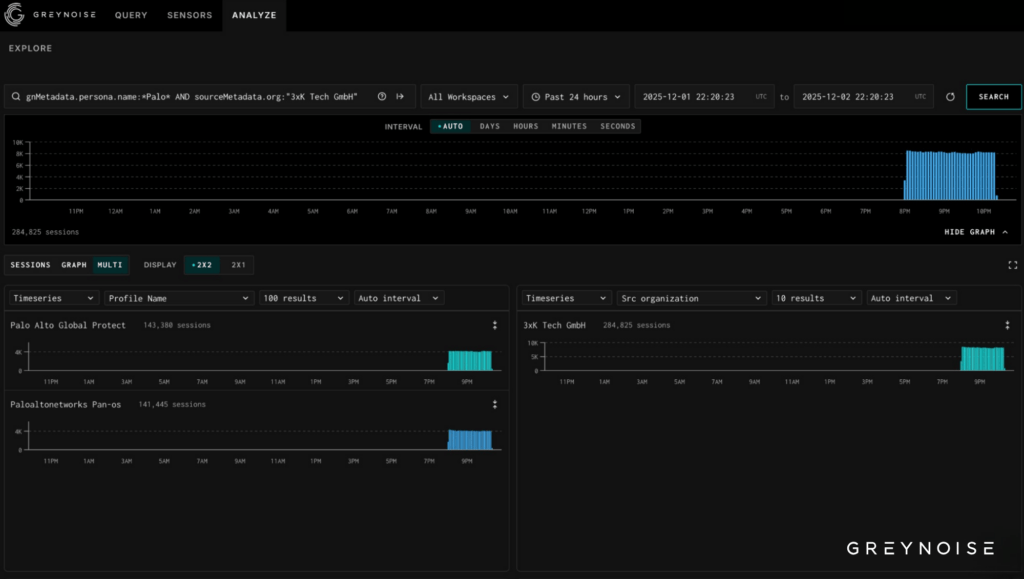

Parallelamente a React2Shell, dal 2 dicembre 2025 si registra una campagna estesa di attacchi basati su credenziali contro i portali VPN Palo Alto Networks GlobalProtect, caratterizzata da ondate di tentativi di login bruteforce e scansioni non autorizzate. L’attività prosegue verso gli endpoint API di SonicWall SonicOS, confermando un passaggio di focus verso altre piattaforme di sicurezza esposte su Internet. Più di 7.000 indirizzi IP, gestiti dalla società tedesca 3xK GmbH, generano flussi di traffico ostile che raggiungono oltre 9 milioni di sessioni HTTP fra settembre e ottobre 2025. A metà novembre, altri 2,3 milioni di sessioni coinvolgono GlobalProtect, prima che la campagna si espanda ai sistemi SonicWall.

Palo Alto Networks chiarisce che non si tratta di un exploit software, ma di una serie di tentativi mirati a sfruttare credenziali deboli o compromesse. Questo elemento è cruciale, perché indica che l’obiettivo non è aggirare falle zero-day, ma sfruttare la cattiva igiene di autenticazione diffusa in molte aziende. GreyNoise osserva tre fingerprint client JA4t ricorrenti durante l’ondata di attacchi, confermando l’esistenza di uno stesso strumento operativo nonostante i cambiamenti nell’infrastruttura degli aggressori. Gli ASN coinvolti includono AS43350, AS215929, AS209588 e AS211632, in precedenza considerati privi di attività malevola nota. Il 62% degli IP attivi risulta geolocalizzato in Germania.

Le scansioni su SonicWall hanno lo scopo di raccogliere informazioni su configurazioni esposte e misconfigurazioni, preparandosi a futuri exploit o movimenti laterali. La cronologia osservata mostra un andamento irregolare ma persistente: attività intensa fra settembre e ottobre, declino a novembre e nuova risalita a dicembre. Le raccomandazioni si concentrano sull’adozione di autenticazione multifattore, blocchi dinamici per IP ad alto rischio, monitoraggio delle superfici di autenticazione e utilizzo di blocklist basate su fingerprint di rete come ASN e JA4.

Nuova classe di vulnerabilità IDEsaster negli IDE con intelligenza artificiale

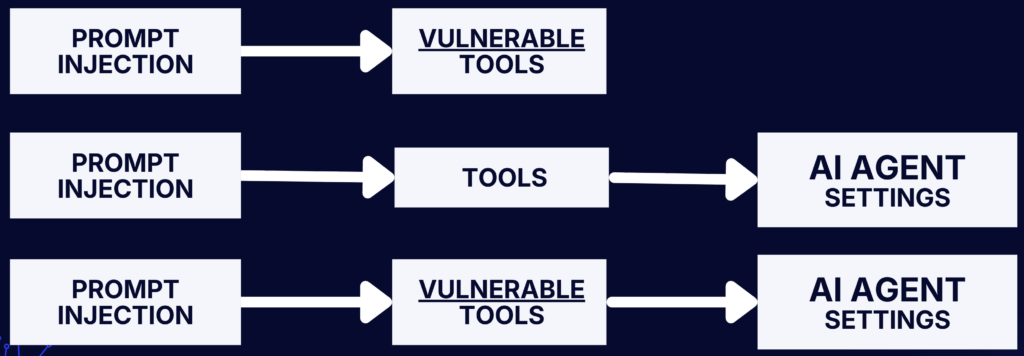

La minaccia più innovativa emersa nel panorama recente è rappresentata da IDEsaster, una categoria completamente nuova di vulnerabilità che colpisce gli IDE dotati di funzionalità AI. Ricercatori identificano più di 30 debolezze, di cui 24 con CVE, che possono portare a command injection, path traversal, modifica arbitraria di configurazioni, esfiltrazione dati e esecuzione remota di codice tramite tecniche di prompt injection. La particolarità di IDEsaster è la capacità di armare funzioni legacy degli IDE tradizionali sfruttando strumenti AI interni, bypassando i modelli di threat tradizionali.

La catena di attacco segue uno schema in tre fasi: prompt injection, abuso degli strumenti AI e infine weaponizzazione delle funzioni base dell’IDE. Fra gli esempi documentati emergono file JSON che indirizzano verso schema remoti, attivando richieste GET verso domini controllati dagli attaccanti; modifiche a file eseguibili come .git/hooks, o a impostazioni sensibili all’interno di .vscode, che consentono l’esecuzione di codice arbitrario; e vulnerabilità nei workspace multi-root che permettono di sovrascrivere directory e percorsi critici senza intervento umano.

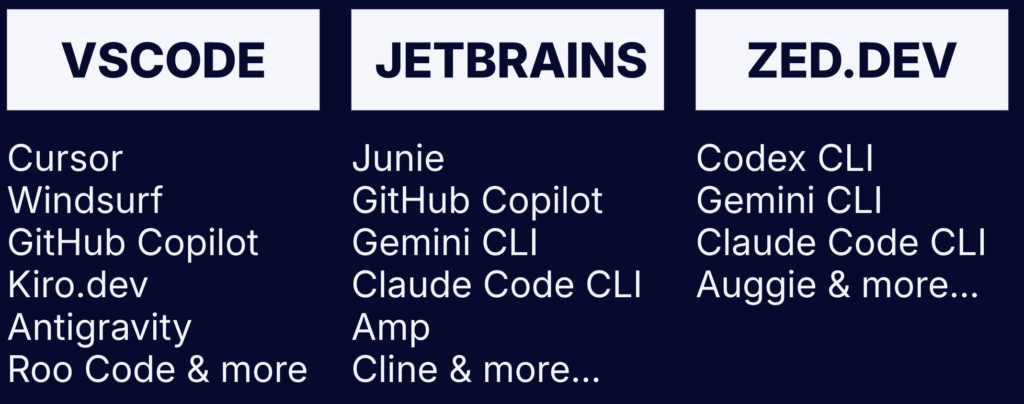

IDEsaster colpisce prodotti di larga diffusione come GitHub Copilot, Cursor, Windsurf, Kiro.dev, Zed.dev, Roo Code, Junie di JetBrains, Cline, Gemini CLI e Claude Code, oltre a interessare completamente gli IDE base come Visual Studio Code, JetBrains IDEs e Zed.dev. Secondo i ricercatori, tutte le applicazioni testate risultano vulnerabili, impattando milioni di utenti. Gli advisory includono bollettini come AWS-2025-019 e CVE come CVE-2025-49150 per Cursor e CVE-2025-53773 e CVE-2025-64660 per GitHub Copilot.

La risposta della comunità di sicurezza suggerisce l’adozione del principio Secure for AI, che estende il concetto di secure-by-design alle componenti AI integrate, imponendo l’analisi dei potenziali abusi dei tool intelligenti. Gli utenti devono limitare l’uso dell’AI a progetti trusted, evitare input non validati, rivedere modifiche automatiche ai file e mantenere un human-in-the-loop per azioni sensibili. Agli sviluppatori è richiesto di implementare privilegi minimi per i tool AI, sandboxing, controlli egress basati su allow-list e robusti system prompt per ridurre le superfici di attacco.

Strategie di mitigazione e resilienza organizzativa

Le strategie di mitigazione convergono su una serie di misure trasversali che, se implementate correttamente, riducono in modo significativo gli impatti delle minacce descritte. Le organizzazioni colpite da React2Shell devono applicare immediatamente gli aggiornamenti React, ricostruire le applicazioni e verificare log per individuare esecuzioni PowerShell, comandi shell e anomalie di rete. Le agenzie federali rispettano la deadline imposta dalla CISA, mentre servizi come Cloudflare implementano filtri avanzati nel proprio WAF. Per quanto riguarda gli attacchi alle VPN di Palo Alto e SonicWall, la risposta passa dall’enforcement di autenticazione multifattore, monitoraggio degli indirizzi IP coinvolti, analisi dei fingerprint client e adozione di blocchi dinamici basati su contesto. Queste misure superano l’inefficacia delle semplici liste statiche e permettono di reagire a campagne flessibili come quelle osservate. Nel caso di IDEsaster, la protezione richiede comportamenti prudenti da parte degli utenti e nuovi processi di sicurezza da parte degli sviluppatori. Limitare l’uso dell’intelligenza artificiale a repository affidabili, analizzare le modifiche automatiche, applicare controlli di privilegio minimo e utilizzare sandbox per tutte le esecuzioni di comandi riduce drasticamente la probabilità di compromissione. Monitoraggi continui e test regolari permettono di individuare vettori di attacco prima che vengano sfruttati su larga scala.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.