Tre nuovi malware Android – FvncBot, SeedSnatcher e ClayRat – stanno ridefinendo il panorama della minaccia mobile del 2025. Queste famiglie mostrano capacità avanzate di furto dati, controllo remoto, bypass delle difese di sistema e targeting specifico verso utenti bancari, detentori di criptovalute e persone che installano app da fonti non verificate. I ricercatori evidenziano come questi trojan abusino sistematicamente dei servizi di accessibilità Android, trasformandoli in vettori di compromissione persistente. Le campagne si diffondono tramite Telegram, siti di phishing e store alternativi, con app mascherate da aggiornamenti di sicurezza o strumenti finanziari. Gli operatori includono gruppi cinesi, polacchi e russi, segnalando una crescente professionalizzazione del cybercrime mobile. I malware catturano password, codici 2FA, mnemonici crypto e dati dello schermo attraverso protocolli WebSocket e tecniche di obfuscation evolute.

Cosa leggere

FvncBot: trojan bancario per la Polonia

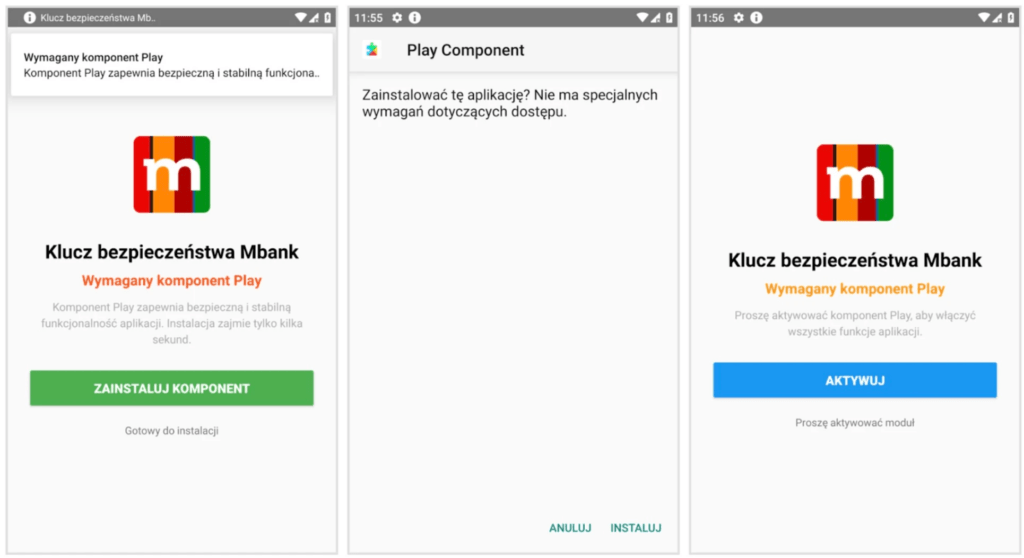

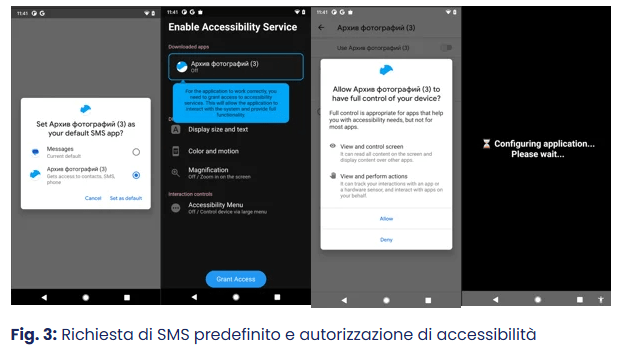

FvncBot si presenta come app di sicurezza di mBank, colpendo esclusivamente utenti polacchi. Identificato da Intel 471 a novembre 2025, integra un payload nativo e usa approcci basati su sessione per eludere restrizioni di Android 13. L’infezione inizia con permessi minimi, poi richiede accessibilità per ottenere controllo totale del dispositivo.

Il malware comunica via HTTP, riceve comandi tramite Firebase Cloud Messaging e stabilisce sessioni WebSocket per controllo remoto. Simula swipe, click e scroll, esfiltra eventi di accessibilità e raccoglie app installate. Crea overlay per catturare credenziali bancarie, registra keystroke abusando dell’accessibilità e sfrutta MediaProjection API per stream video a bassa latenza, anche su app protette da FLAG_SECURE.

Il codice è protetto da cryptor apk0day di Golden Crypt e invia i log al dominio naleymilva.it.com. Indicatori come call_pl e la versione 1.0-P confermano lo sviluppo interno e il target polacco. È scritto da zero, non basato su ERMAC. Supporta web-inject, phishing via WebView e streaming H.264. La distribuzione probabile riguarda SMS phishing o store terzi, rendendolo uno dei trojan bancari più sofisticati del 2025.

SeedSnatcher: ladro di mnemonici crypto

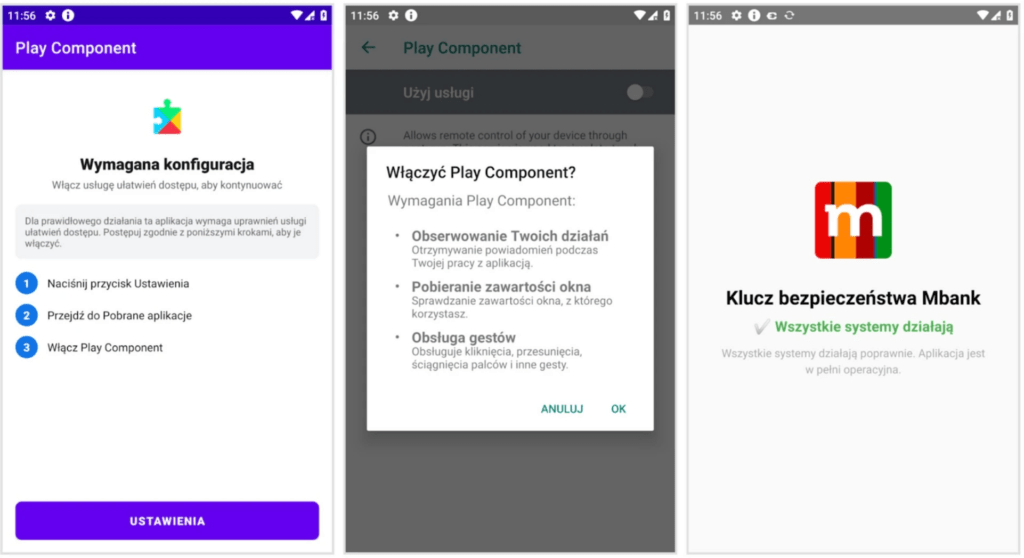

SeedSnatcher, diffuso come app “Coin” su Telegram, ruba le frasi mnemonic dei wallet crypto. L’analisi di CYFIRMA mostra che funziona su Android 6–13 e richiede permessi ad alto rischio: storage, SMS, registro chiamate, contatti e impostazioni di sistema.

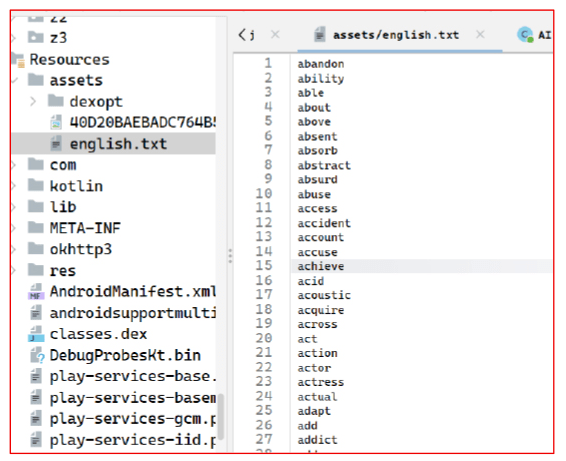

Utilizza WebView su m.weibo.com per apparire legittimo, mentre raccoglie identificatori, lingua, hardware e IP per profilare le vittime. SeedSnatcher monitora app crypto, intercetta SMS 2FA, sottrae file e screenshot, crea overlay che imitano Trust Wallet, MetaMask, TokenPocket, imToken, Coinbase, TronLink e OKX. Valida frasi con BIP39, carica payload come fake_dex.jar e segue un protocollo a comandi integer (es. 2100, 2304).

Il C2 opera via WebSocket sul dominio apivbe685jf829jf.a2decxd8syw7k.top, con pannelli in lingua cinese e infrastruttura attiva dal 2024. Persistenza, caricamento dinamico e spoofing dell’interfaccia lo rendono uno dei malware crypto più pericolosi in circolazione.

ClayRat: evoluzione con accessibilità abusata

ClayRat, storicamente legato al targeting russo, ritorna con una variante potenziata individuata da Zimperium. Abusa massicciamente dell’accessibilità per rubare SMS e log, catturare foto, avviare telefonate, inviare SMS massivi e registrare PIN, password e pattern tramite un keylogger completo. Può sbloccare automaticamente la lockscreen.

Usa MediaProjection API, ImageReader, display virtuali e ForegroundService per mantenere la cattura dello schermo. Comunica via WebSocket, genera notifiche fake, intercetta risposte, mimica app come YouTube e WhatsApp, nasconde attività con overlay di schermi neri e falsi aggiornamenti.

ClayRat disabilita Play Store con click simulati, bypassa Google Play Protect, invia dati C2, avvia esecuzioni remote, controlla pulsanti di sistema, crea sessioni VNC e usa oltre 700 APK distribuiti tramite Dropbox. Il payload è cifrato con AES/CBC e decriptato runtime. Dal 2025 introduce auto_unlock, turbo_screen, send_push_notification e altri comandi che ne fanno uno dei trojan più difficili da rimuovere.

Tecniche comuni e rischi condivisi

Le tre minacce condividono l’abuso dei servizi di accessibilità, cuore delle loro capacità di controllo remoto. FvncBot e ClayRat registrano flussi video, SeedSnatcher e FvncBot utilizzano overlay aggressivi. Tutti intercettano SMS per codici 2FA, rubano contatti, log, file e credenziali sensibili. Le campagne sfruttano Telegram, phishing e store non ufficiali. Le tecniche di evasione includono caricamento dinamico, obfuscation complessa, protocolli WebSocket e persistenza tramite broadcast receiver. Il rischio per gli utenti è elevatissimo: furti finanziari, compromissione dei wallet crypto, accesso ai conti bancari e controllo remoto del dispositivo. Con codice originale per FvncBot, componenti in cinese per SeedSnatcher ed evoluzioni costanti per ClayRat, le minacce del 2025 segnano un salto qualitativo negli attacchi mobile.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.