La campagna Gold Blade, conosciuta anche come RedCurl, RedWolf ed Earth Kapre, evolve verso un modello ibrido che combina cyberespionage, furto dati e deployment mirato del ransomware QWCrypt. Gli analisti Sophos osservano quasi quaranta intrusioni tra il 2024 e il 2025, identificando un gruppo che aggiorna costantemente il proprio tradecraft, abusa piattaforme HR legittime, modifica la catena RedLoader e concentra fino all’80% degli attacchi sul Canada. Questa evoluzione mostra un’operazione professionalizzata, capace di muoversi tra estorsione discreta e tecniche avanzate senza evidenze di sponsorship statale.

Cosa leggere

L’enigma Gold Blade: identità fluida e tradecraft in evoluzione

Gold Blade emerge nel 2018 con operazioni di esfiltrazione dati aziendali ad alto valore. L’assenza di un data leak site e la natura mirata delle intrusioni suggeriscono un modello hack-for-hire, con clienti che commissionano obiettivi specifici. Dal 2025 il gruppo integra nelle sue intrusioni il ransomware QWCrypt, adottando un modello ibrido che combina intelligence privata e monetizzazione diretta degli accessi compromessi.

La struttura operativa del gruppo si distingue dai comuni gruppi ransomware: Gold Blade appare motivato economicamente, ma evita esposizione mediatica, privilegia campagne di lunga durata, aggiorna con frequenza i propri strumenti e non mostra legami politici o nazionali rilevabili. Le valutazioni che lo collocano in ambito russofono non trovano conferme tecniche da parte di Sophos.

Timeline operativa e targeting: il Canada come bersaglio principale

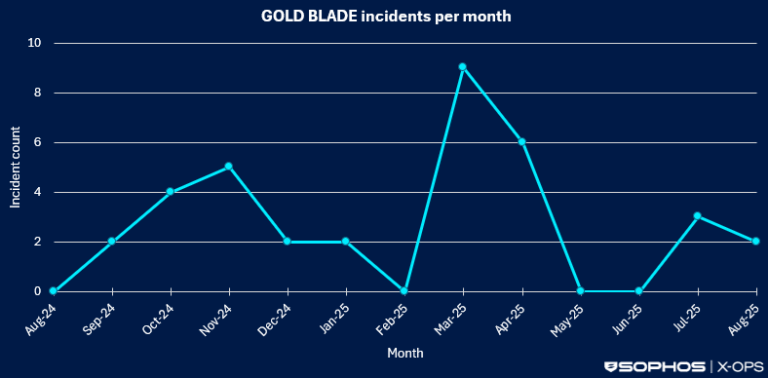

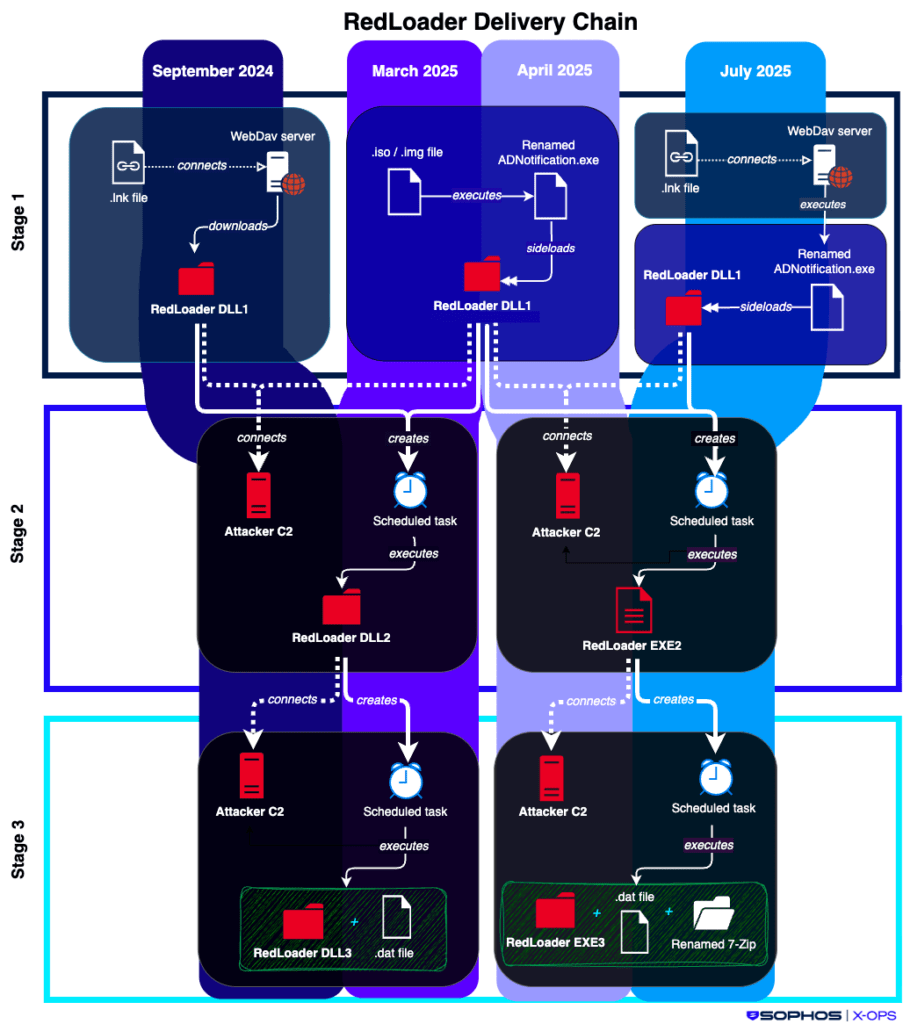

La campagna STAC6565 mostra un pattern ricorrente di dormienza seguita da picchi improvvisi di attività. Iterazioni significative della catena di delivery compaiono in settembre 2024, marzo 2025 e luglio 2025, seguite da uno-due mesi di inattività attribuibili allo sviluppo di nuove catene d’attacco. Questo ciclo viene osservato anche in analisi precedenti di Group-IB.

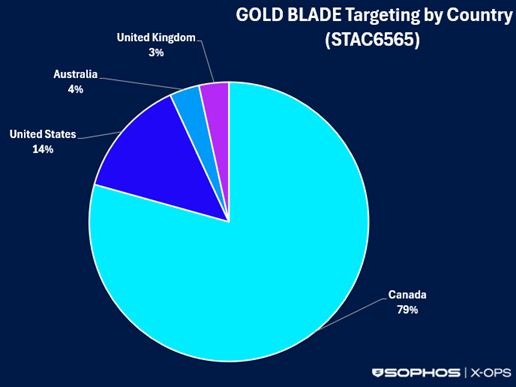

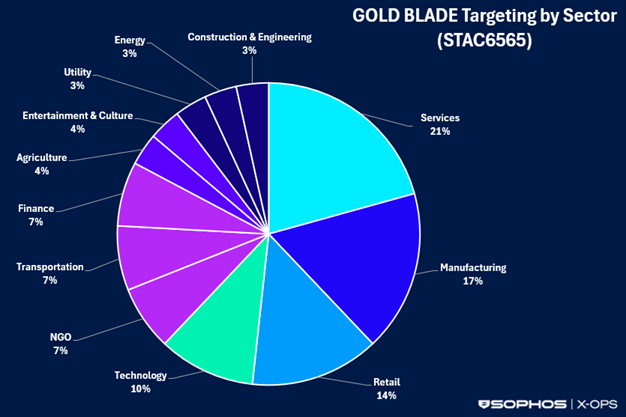

Il targeting geografico è estremamente concentrato: il 78% delle vittime note si trova in Canada, mentre gli Stati Uniti rappresentano il 14%. La victimologia è trasversale a più settori, con particolare incidenza sui servizi. L’uso di OSINT passivo, resume filename personalizzati e attacchi ripetuti contro le stesse organizzazioni dimostra una selezione mirata degli obiettivi, spesso in linea con richieste di clienti o interessi commerciali.

Accesso iniziale: weaponizzazione del recruiting HR

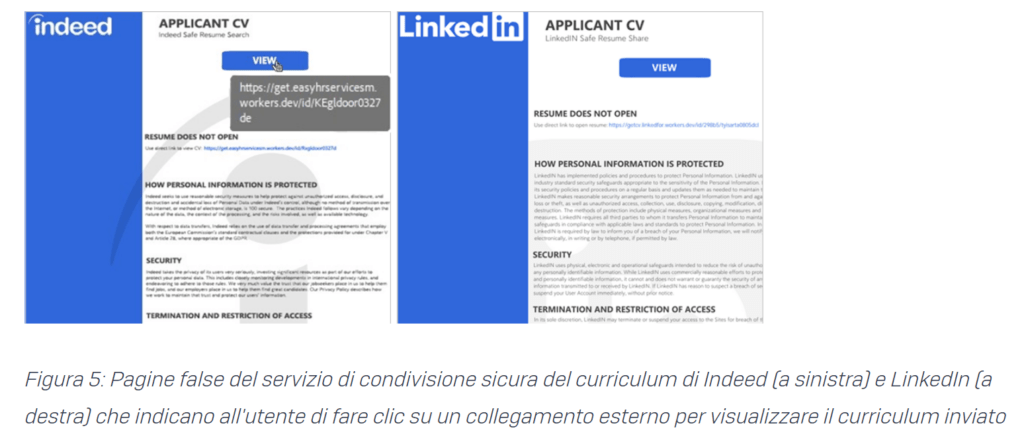

Gold Blade abbandona gradualmente il tradizionale spearphishing via email e passa, dal 2024, ad abusare piattaforme HR legittime come Indeed, JazzHR e ADP WorkforceNow, caricando curriculum weaponizzati direttamente nelle pipeline di selezione del personale. Questa tecnica sfrutta la fiducia degli applicant-tracking system e riduce drasticamente le barriere di detection basate su email gateway.

Le vittime vengono spesso reindirizzate a pagine fake come il presunto servizio “Indeed Safe Resume Share”, che simula errori di apertura del PDF e induce l’utente a cliccare link dannosi. Questo approccio elimina la fase di social engineering esplicito e inserisce il payload in un contesto operativo autentico, incrementando la probabilità di apertura del file.

La catena RedLoader: tre stage, varianti continue e offuscamento

Il malware RedLoader rappresenta il nucleo operativo di Gold Blade. La catena di delivery evolve attraverso tre stage principali, con varianti osservate nel 2024, 2025 e durante la campagna di luglio. L’esecuzione iniziale parte da un PDF weaponizzato che dropa un archivio ZIP, da cui parte uno dei metodi di attivazione: file LNK camuffati da PDF distribuiti via WebDAV, immagini ISO contenenti copie rinominate di processi legittimi oppure combinazioni dei due approcci.

Il secondo stage utilizza scheduled task e LOLBins come pcalua.exe, passando gradualmente da DLL a eseguibili standalone. I payload utilizzano naming scheme legati a browser per mascherarsi nei sistemi compromessi. Nel terzo stage, non sempre distribuito a tutte le vittime, il malware riceve il payload finale insieme a file .dat malevoli e copie modificate di 7-Zip, raccoglie informazioni sul sistema, i processi e gli antivirus installati e invia i risultati a server WebDAV controllati dagli attaccanti.

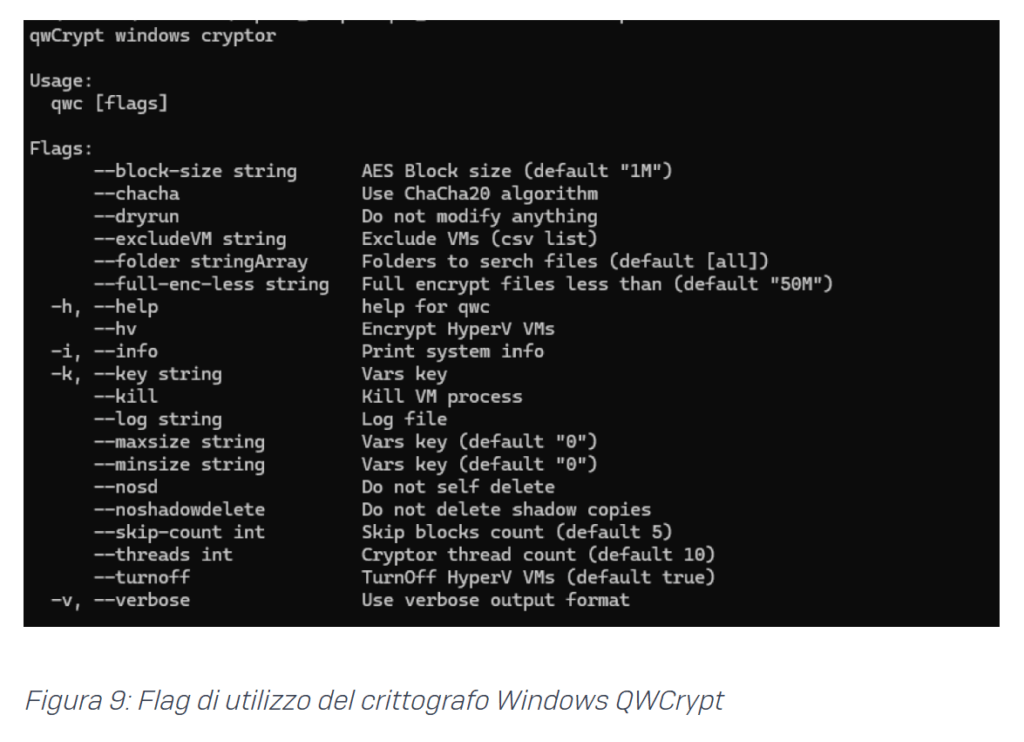

Ransomware QWCrypt e command and control

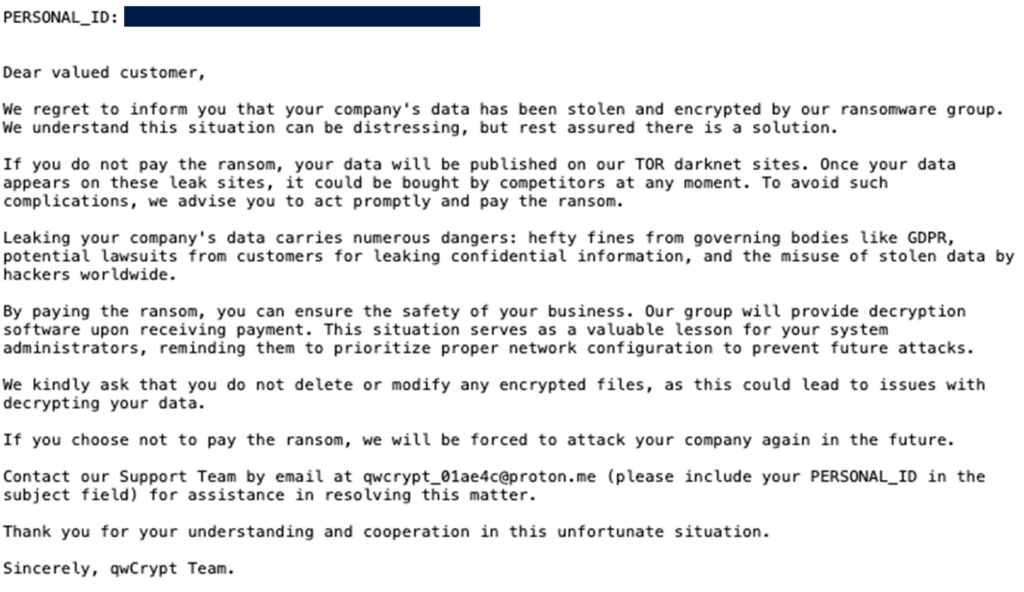

Il gruppo integra il ransomware QWCrypt come strumento di monetizzazione selettiva. Gli analisti osservano deployment mirati solo verso alcune vittime, suggerendo che l’obiettivo primario resti l’accesso persistente e il furto dati, mentre l’estorsione viene applicata in modo discreto.

Sul fronte C2, Gold Blade utilizza RPivot per tunnel SOCKS4 e script Python dedicati per creare reverse proxy verso infrastrutture controllate. Nel caso degli attacchi associati a QWCrypt, gli attaccanti impiegano anche il tool Chisel in configurazione SOCKS5, installato via Non-Sucking Service Manager (NSSM) come servizio di sistema mascherato. Questa combinazione dimostra un elevato livello di controllo post-intrusione e capacità di mantenere la presenza senza generare artefatti vistosi.

Un gruppo professionale: ransomware selettivo e tradecraft adattivo

La trasformazione di Gold Blade conferma la presenza di un attore professionale che combina tecniche di cyber spionaggio, estorsione privata e un’evoluzione continua del proprio arsenale. Il gruppo rifiuta le dinamiche tipiche del ransomware pubblico, predilige operazioni silenziose e aggiorna RedLoader e le catene di accesso HR-themed come un servizio core in costante manutenzione.

Il focus geografico sul Canada, la ricombinazione tattica delle catene di infezione, l’uso di BYOVD e di infrastrutture C2 flessibili dimostrano un attore adattivo e tecnicamente disciplinato, il cui obiettivo principale è massimizzare l’efficacia delle intrusioni mantenendo basso il rumore operativo.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.