La cybersecurity affronta una fase di particolare intensità, con nuove vulnerabilità CISA sfruttate attivamente, un’evoluzione dell’architettura di sicurezza AI agentica di Google progettata per difendere Chrome da manipolazioni avanzate e un malware nascosto nelle estensioni di VS Code capace di catturare schermi, rubare dati e dirottare sessioni browser. Questi tre fronti delineano un ecosistema di minacce eterogenee ma convergenti, che colpiscono infrastrutture enterprise, supply-chain software e sistemi basati su intelligenza artificiale. Le organizzazioni sono spinte ad adottare strategie di difesa adattiva, aumentare la velocità di remediation e rafforzare il monitoraggio continuo per ridurre l’esposizione a un panorama in rapida evoluzione.

Cosa leggere

Vulnerabilità CISA aggiunte al catalogo delle minacce sfruttate

CISA introduce due nuove vulnerabilità nel catalogo Known Exploited Vulnerabilities, evidenziando una crescita delle exploitation attive che colpiscono infrastrutture enterprise e reti federali USA. La falla CVE-2022-37055 riguarda router D-Link, dove un buffer overflow consente ad attori maliziosi di assumere controllo dei dispositivi. La vulnerabilità CVE-2025-66644 colpisce Array Networks ArrayOS AG, permettendo iniezioni di comandi a livello di sistema operativo con impatti critici su ambienti governativi e aziendali.

- CVE-2022-37055 D-Link Routers Buffer Overflow Vulnerability

- CVE-2025-66644 Array Networks ArrayOS AG OS Command Injection Vulnerability

CISA richiede alle agenzie federali remediation entro le scadenze imposte dalla BOD 22-01, mentre le organizzazioni non federali sono incoraggiate a trattare queste vulnerabilità come prioritarie per prevenire compromissioni sistemiche. I vendor rilasciano aggiornamenti per mitigare l’impatto, mentre amministratori e team di sicurezza isolano dispositivi vulnerabili, applicano patch e utilizzano scanner per identificare eventuali compromessi. L’inserimento nel catalogo KEV conferma che attori ostili sfruttano attivamente queste falle in campagne mirate.

Le organizzazioni allineano inoltre le proprie strategie di security alle direttive federali, adottando valutazioni costanti e partecipando ai circuiti di condivisione threat intelligence. L’evoluzione dinamica del KEV riflette una pressione offensiva crescente, rendendo necessario un approccio zero-trust e un monitoraggio continuo delle superfici di attacco.

Sicurezza AI agentica in Chrome: difese stratificate di Google

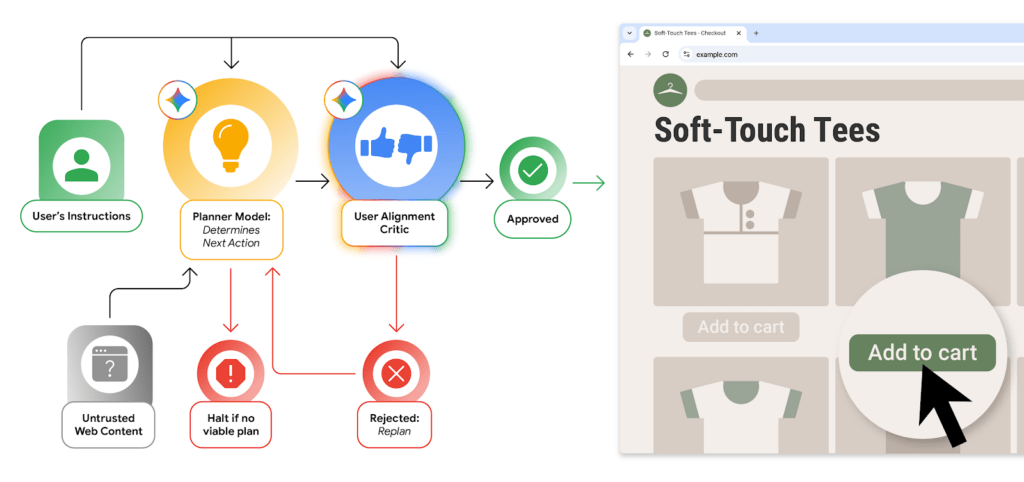

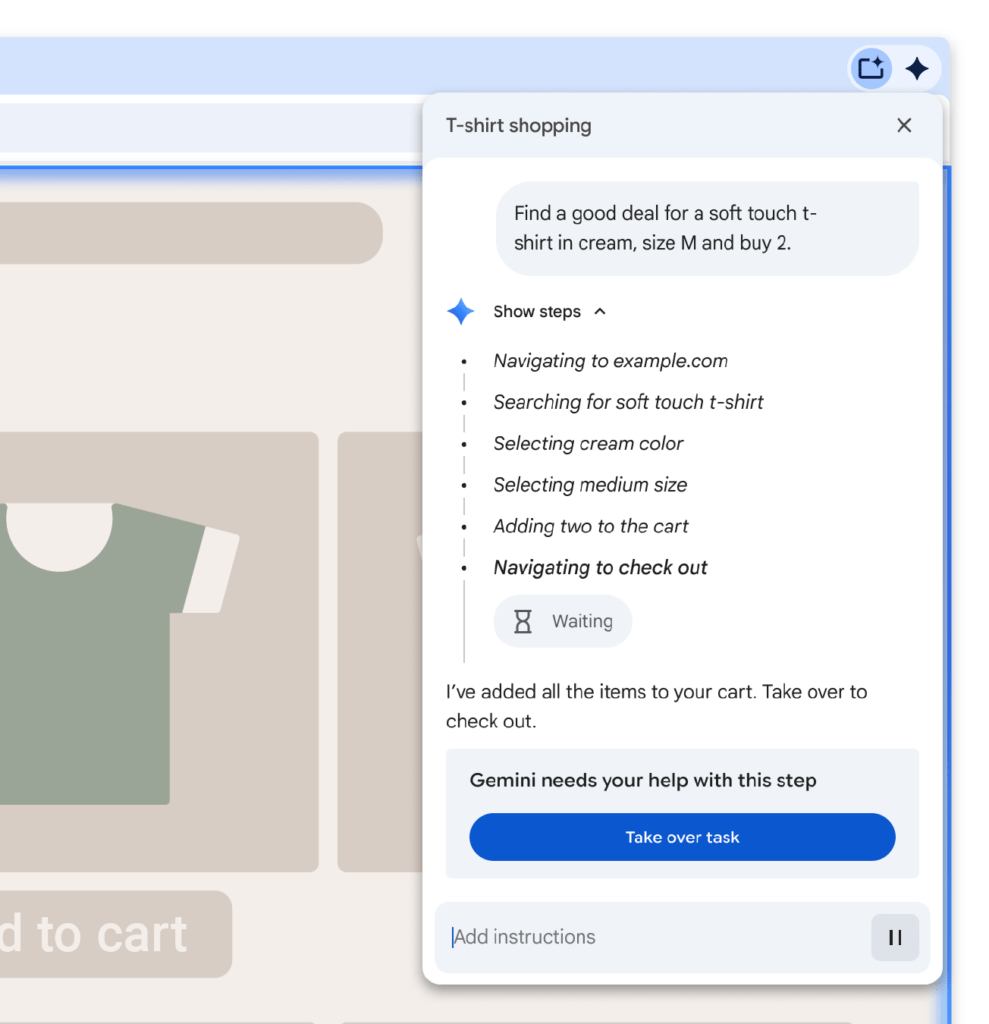

Google presenta una nuova architettura di sicurezza dedicata alle capacità di AI agentica in Chrome, progettata per contrastare minacce avanzate come le iniezioni di prompt indirette. Le difese combinate adottate dall’azienda rendono più complesso manipolare agenti AI impegnati in task automatizzati, allineando le loro azioni agli obiettivi dell’utente e mantenendo una separazione rigorosa tra contenuti fidati e non fidati.

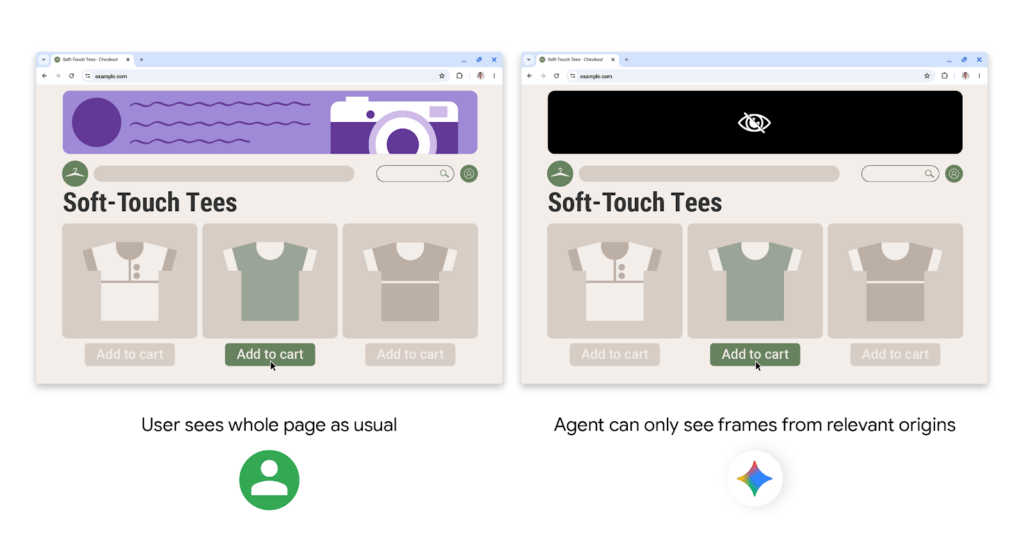

L’azienda amplia l’isolamento delle origini attraverso estensioni di Site Isolation e Same-Origin Policy, limitando le interazioni degli agenti solo alle origini realmente necessarie per il task, prevenendo fughe di dati cross-origin o comportamenti imprevisti. Il sistema integra inoltre User Alignment Critic, un modulo Gemini isolato che verifica la coerenza e la sicurezza delle azioni pianificate, con la possibilità di intervenire prima dell’esecuzione attraverso veto o riformulazione.

Google introduce controlli sui URL generati dal modello, blocca navigazioni arbitrarie e richiede conferme esplicite per operazioni sensibili. La trasparenza operativa viene aumentata tramite log visibili agli utenti, mentre un ciclo di red-teaming continuo alimenta il miglioramento dei modelli. Classificatori per rilevamento iniezioni prompt vengono integrati in Safe Browsing e negli strumenti on-device, consolidando un approccio multilivello contro minacce orientate all’AI.

Malware nelle estensioni VS Code: cattura schermi e furto dati

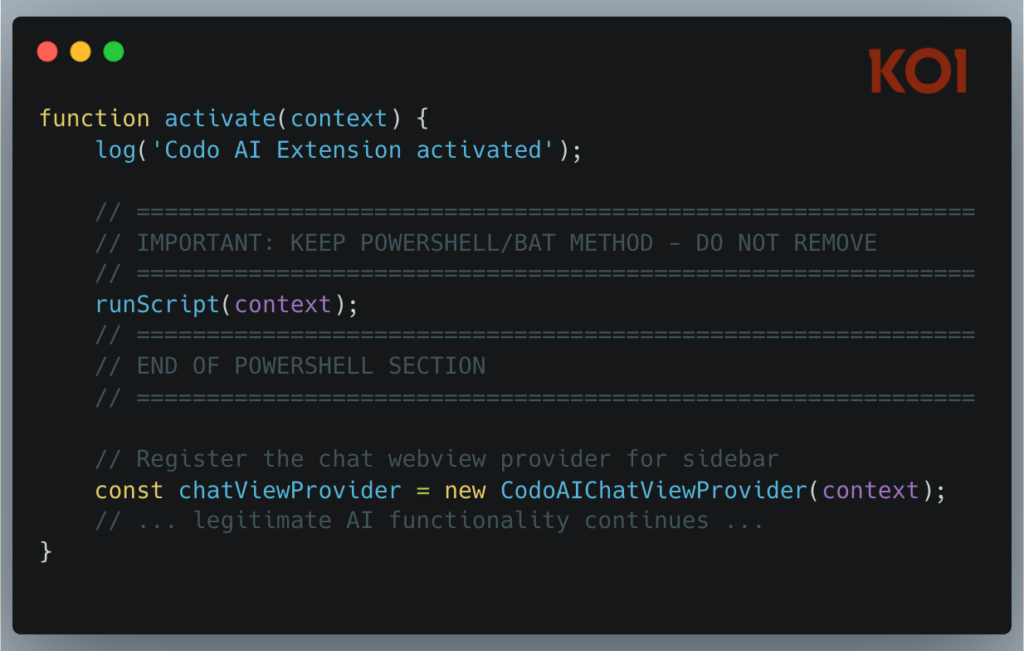

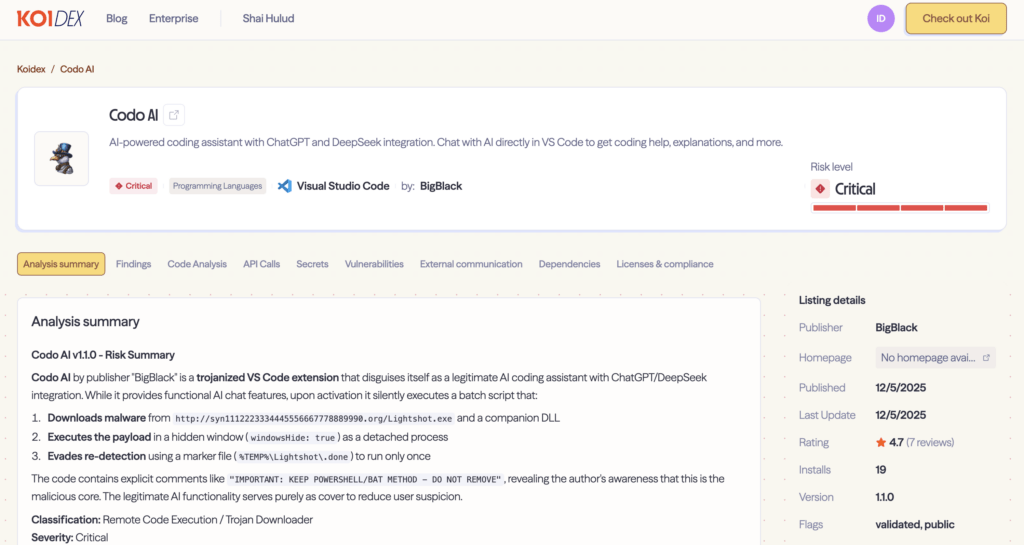

Una nuova minaccia prende forma attraverso estensioni maligne pubblicate su VS Code, sfruttando la fiducia degli sviluppatori e la distribuzione tramite marketplace. Le estensioni Bitcoin Black e Codo AI, pubblicate dall’autore BigBlack, si presentano come strumenti utili o estetici ma in realtà distribuiscono payload malevoli. Una volta installate, avviano la cattura degli schermi, il furto di dati sensibili e l’hijacking delle sessioni del browser.

Il malware utilizza tecniche come DLL hijacking tramite l’utility legittima Lightshot, raccoglie contenuti della clipboard, elenchi dei programmi installati, processi in esecuzione, credenziali Wi-Fi e informazioni di sistema. I dati vengono archiviati in percorsi locali prima della successiva esfiltrazione verso server di comando e controllo. Il codice malizioso avvia Chrome ed Edge in modalità headless, sfruttando finestre invisibili posizionate off-screen per sottrarre cookie di sessione.

Le campagne recenti mostrano mutazioni tra versioni, con script PowerShell modificati, batch nascosti e un set crescente di indicatori di compromissione. Gli sviluppatori sono incoraggiati a verificare attentamente l’origine delle estensioni, monitorare comportamenti anomali, scandire gli IOC, controllare installazioni sospette e applicare monitoraggio EDR per ridurre il rischio di supply-chain compromise.

Un ecosistema di minacce tra AI, vulnerabilità e supply-chain

Il panorama cybersecurity attuale mostra una forte convergenza tra minacce che colpiscono livelli differenti dello stack tecnologico: dalle vulnerabilità CISA sfruttate attivamente, alle manipolazioni della AI agentica, fino ai malware che si infiltrano nelle supply-chain software tramite strumenti come VS Code. L’esposizione crescente richiede strategie di difesa integrate, remediation rapide e una consapevolezza continua degli attacchi emergenti.

La complessità delle tecniche offensive moderne impone una combinazione di rilevamento, risposta e hardening costante, con organizzazioni chiamate a rafforzare processi di sicurezza e ad adottare modelli adattivi per preservare integrità dei sistemi e protezione dei dati.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.