La Cisa inaugura una nuova fase di allerta elevata aggiungendo due vulnerabilità sfruttate attivamente al catalogo KEV e pubblicando tre advisory dedicati ai sistemi di controllo industriali. È un aggiornamento che attraversa l’intero ecosistema cyber proprio mentre Microsoft corregge difetti critici in Windows e PowerShell, SAP chiude falle ad alto impatto nelle sue piattaforme enterprise e un outage significativo blocca Microsoft Copilot in Europa.

Il quadro che emerge è quello di una superficie di attacco in espansione, dove patching immediato, intelligence condivisa e resilienza operativa diventano elementi imprescindibili per prevenire compromissioni a cascata. La simultanea presenza di vulnerabilità sfruttate, debolezze ICS e interruzioni nei servizi AI conferma un modello di minaccia ormai multidimensionale.

Advisory ICS della Cisa e i rischi per le infrastrutture critiche

Le nuove advisory pubblicate dalla Cisa riguardano sistemi ICS ad alta criticità. L’avviso dedicato a U-Boot, bootloader ampiamente utilizzato in dispositivi embedded, mette in evidenza debolezze che possono compromettere la catena di avvio di apparati industriali. Il documento relativo a Festo LX Appliance descrive vulnerabilità capaci di alterare la gestione dei processi automatizzati, mentre l’advisory sulle telecamere CCTV prodotte in India rivela debolezze che espongono infrastrutture fisiche al rischio di accesso remoto non autorizzato.

- ICSA-25-343-01 Universal Boot Loader (U-Boot)

- ICSA-25-343-02 Festo LX Appliance

- ICSA-25-343-03 Multiple India-Based CCTV Cameras

L’intervento della Cisa si inserisce in un contesto in cui la distinzione tra IT e OT è diventata irrilevante. Una falla in un sistema industriale può generare effetti materiali, interrompere servizi essenziali e destabilizzare interi impianti. Per questo l’agenzia richiede l’applicazione immediata delle patch, l’isolamento dei dispositivi vulnerabili e una revisione strutturale delle reti ICS basata su segmentazione e monitoraggio continuo.

Due vulnerabilità sfruttate entrano nel catalogo KEV

Il catalogo KEV si amplia con due vulnerabilità già impiegate in attacchi reali. La falla CVE-2025-6218 in WinRAR, legata a un difetto di path traversal, permette la manipolazione dei percorsi di estrazione e apre l’accesso non autorizzato al file system delle vittime. È un difetto estremamente diffuso, poiché WinRAR rimane uno strumento utilizzato in ambito aziendale per attività quotidiane.

- CVE-2025-6218 RARLAB WinRAR Path Traversal Vulnerability

- CVE-2025-62221 Microsoft Windows Use After Free Vulnerability

La seconda vulnerabilità, CVE-2025-62221, interessa Microsoft Windows e deriva da una condizione di use after free che consente l’esecuzione di codice arbitrario. La Cisa conferma che la falla è già sfruttata attivamente. Per le agenzie federali la remediation è obbligatoria secondo BOD 22-01, ma la priorità deve essere identica anche per le aziende private, dato che la finestra di sfruttamento è già aperta.

La vulnerabilità CVE-2025-55182 nei React Server Components

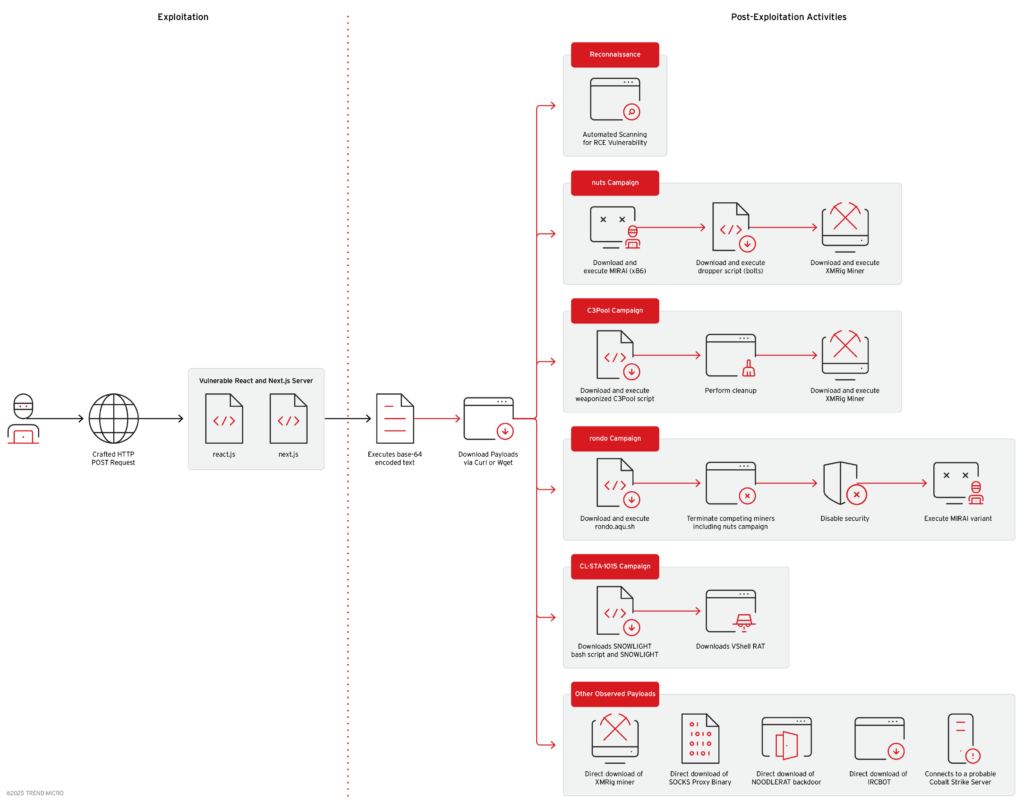

A completare il quadro delle minacce, Trend Micro pubblica un’analisi tecnica sulla vulnerabilità CVE-2025-55182, che colpisce i React Server Components consentendo esecuzione di codice remoto senza autenticazione. La falla coinvolge React 19 e framework collegati come Next.js, aggravata dalla diffusione pubblica dei proof-of-concept che hanno accelerato l’adozione degli exploit.

Il problema deriva da un parsing improprio che permette a una semplice richiesta HTTP con payload base64 di generare una shell remota. L’impatto va oltre l’esecuzione immediata: la falla diventa un punto di ingresso per installare implant persistenti, esfiltrare dati e muoversi lateralmente. Le mitigazioni includono aggiornamenti urgenti, rafforzamento dei WAF e scansioni massicce per individuare sistemi esposti.

Update di sicurezza estesi per Windows 10 e PowerShell

Nel perimetro Microsoft, l’update KB5071546 per Windows 10 ESU risolve 57 vulnerabilità, tra cui tre zero-day attivamente sfruttate. La patch aggiorna le build a 19045.6691 e 19044.6691 e introduce correzioni esclusivamente di sicurezza.

Un ruolo centrale lo ricopre CVE-2025-54100 in PowerShell, che permette esecuzione di codice remoto tramite contenuti scaricati con Invoke-WebRequest. Per fronteggiare il rischio, PowerShell 5.1 introduce un nuovo sistema di avvisi che informa gli utenti dell’esecuzione potenzialmente pericolosa e suggerisce l’utilizzo dello switch -UseBasicParsing per trattare il contenuto come testo semplice. È un cambiamento sostanziale, destinato a incidere sulle automazioni aziendali e sulle pipeline DevOps basate su script non interattivi.

SAP chiude vulnerabilità critiche nei suoi prodotti enterprise

Anche il panorama enterprise è coinvolto nell’ondata di aggiornamenti. SAP rilascia fix per tre vulnerabilità critiche che impattano piattaforme fondamentali per le imprese. La falla CVE-2025-42880 in Solution Manager consente code injection da parte di un utente autenticato, compromettendo integrità, confidenzialità e disponibilità dell’intero sistema.

| Note# | Title | Priority | CVSS |

|---|---|---|---|

| 3685270 | [CVE-2025-42880] Code Injection vulnerability in SAP Solution Manager Product – SAP Solution Manager Version(s) – ST 720 | Critical | 9.9 |

| 3683579 | [CVE-2025-55754] Multiple vulnerabilities in Apache Tomcat within SAP Commerce Cloud Related CVE – CVE-2025-55752 Product – SAP Commerce Cloud Version(s) – HY_COM 2205, COM_CLOUD 2211, COM_CLOUD 2211-JDK21 | Critical | 9.6 |

| 3685286 | [CVE-2025-42928] Deserialization Vulnerability in SAP jConnect – SDK for ASE Product – SAP jConnect – SDK for ASE Version(s) – SYBASE_SOFTWARE_DEVELOPER_KIT 16.0.4, 16.1 | Critical | 9.1 |

| 3684682 | [CVE-2025-42878] Sensitive Data Exposure in SAP Web Dispatcher and Internet Communication Manager (ICM) Product – SAP Web Dispatcher and Internet Communication Manager (ICM) Version(s) – KRNL64NUC 7.22, 7.22EXT, KRNL64UC 7.22, 7.22EXT, 7.53, WEBDISP 7.22_EXT, 7.53, 7.54, 7.77, 7.89, 7.93, 9.16, KERNEL 7.22, 7.53, 7.54, 7.77, 7.89, 7.93, 9.16 | High | 8.2 |

| 3640185 | [CVE-2025-42874] Denial of service (DOS) in SAP NetWeaver (remote service for Xcelsius) Product – SAP NetWeaver (remote service for Xcelsius) Version(s) – BI-BASE-E 7.50, BI-BASE-B 7.50, BI-IBC 7.50, BI-BASE-S 7.50, BIWEBAPP 7.50 | High | 7.9 |

| 3650226 | [CVE-2025-48976] Denial of service (DOS) in SAP Business Objects Product – SAP Business Objects Version(s) – ENTERPRISE 430, 2025, 2027 | High | 7.5 |

| 3677544 | [CVE-2025-42877] Memory Corruption vulnerability in SAP Web Dispatcher, Internet Communication Manager and SAP Content Server Product – SAP Web Dispatcher, Internet Communication Manager and SAP Content Server Version(s) – KRNL64UC 7.53, WEBDISP 7.53, 7.54, XS_ADVANCED_RUNTIME 1.00, SAP_EXTENDED_APP_SERVICES 1, CONTSERV 7.53, 7.54, KERNEL 7.53, 7.54 | High | 7.5 |

| 3672151 | [CVE-2025-42876] Missing Authorization Check in SAP S/4 HANA Private Cloud (Financials General Ledger) Product – SAP S/4 HANA Private Cloud (Financials General Ledger) Version(s) – S4CORE 104, 105, 106, 107, 108, 109 | High | 7.1 |

| 3591163 | [CVE-2025-42875] Missing Authentication check in SAP NetWeaver Internet Communication Framework Product – SAP NetWeaver Internet Communication Framework Version(s) – SAP_BASIS 700, SAP_BASIS 701, SAP_BASIS 702, SAP_BASIS 731, SAP_BASIS 740, SAP_BASIS 750, SAP_BASIS 751, SAP_BASIS 752, SAP_BASIS 753, SAP_BASIS 754, SAP_BASIS 755, SAP_BASIS 756, SAP_BASIS 757, SAP_BASIS 758 | Medium | 6.6 |

| 3662324 | [CVE-2025-42904] Information Disclosure vulnerability in Application Server ABAP Product – Application Server ABAP Version(s) – KRNL64UC 7.53, KERNEL 7.53, 7.54, 7.77, 7.89, 7.93, 9.16, 9.17 | Medium | 6.5 |

| 3662622 | [CVE-2025-42872] Cross-Site Scripting (XSS) vulnerability in SAP NetWeaver Enterprise Portal Product – SAP NetWeaver Enterprise Portal Version(s) – EP-RUNTIME 7.50 | Medium | 6.1 |

| 3676970 | [CVE-2025-42873] Denial of Service (DoS) in SAPUI5 framework (Markdown-it component) Product – SAPUI5 framework (Markdown-it component) Version(s) – SAP_UI 755, 756, 757, 758 | Medium | 5.9 |

| 3659117 | [CVE-2025-42891] Missing Authorization check in SAP Enterprise Search for ABAP Product – SAP Enterprise Search for ABAP Version(s) – SAP_BASIS 752, SAP_BASIS 753, SAP_BASIS 754, SAP_BASIS 755, SAP_BASIS 756, SAP_BASIS 757, SAP_BASIS 758, SAP_BASIS 816 | Medium | 5.5 |

| 3651390 | [CVE-2025-42896] Server-Side Request Forgery (SSRF) in SAP BusinessObjects Business Intelligence Platform Product – SAP BusinessObjects Business Intelligence Platform Version(s) – ENTERPRISE 430, 2025, 2027 | Medium | 5.4 |

La vulnerabilità CVE-2025-55754 riguarda Commerce Cloud e deriva da componenti Apache Tomcat, mentre CVE-2025-42928 in jConnect permette esecuzione di codice tramite deserializzazione non sicura. SAP raccomanda patch immediate, perché compromissioni di questo tipo possono avere ricadute dirette su processi aziendali, dati sensibili e operazioni di vendita.

L’outage di Microsoft Copilot e la resilienza dei servizi AI

In parallelo alle vulnerabilità software, un’interruzione significativa coinvolge Microsoft Copilot, impedendo l’accesso agli utenti nel Regno Unito e nell’Unione Europea. Il disservizio, iniziato prima delle 06:48 del 9 dicembre 2025, ha colpito servizi come copilot.cloud.microsoft, m365.cloud.microsoft e il pulsante Copilot in Edge.

Secondo Microsoft, l’outage è stato causato da problemi di scaling della capacità e da regole di load balancing che non hanno retto un aumento imprevisto del traffico. La risoluzione è avvenuta tramite rollback delle policy e bilanciamento manuale del carico. L’incidente conferma che la resilienza dei servizi AI richiede infrastrutture elastiche, regole dinamiche e monitoraggio predittivo.

Un ecosistema sotto pressione

L’ondata simultanea di advisory ICS, vulnerabilità sfruttate, falle enterprise e disservizi cloud dimostra che la cybersicurezza globale si trova in una fase di pressione costante. Ogni anello della catena digitale, dall’OT all’AI, rappresenta oggi una superficie di attacco.

Il 2026 segnerà un anno decisivo per rafforzare il coordinamento tra vendor, agenzie, ricercatori e operatori industriali. La rapidità della Cisa nel pubblicare advisory, la reattività dei vendor e l’adattamento continuo dei servizi AI evidenziano che la resilienza non è un prodotto, ma un processo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.