La Corea del Nord introduce una nuova escalation nel panorama delle minacce informatiche con EtherRat, un implant avanzato che trasforma gli attacchi React2Shell in operazioni stealth di lunga durata. L’analisi condotta da Sysdig Threat Research Team rivela un impianto tecnico completamente diverso dai payload opportunistici distribuiti finora tramite la vulnerabilità CVE-2025-55182, mettendo in luce una struttura modulare capace di sfruttare smart contract Ethereum per il comando e controllo, installare cinque meccanismi di persistenza indipendenti e distribuire il runtime Node.js da fonti ufficiali per confondersi con traffico legittimo.

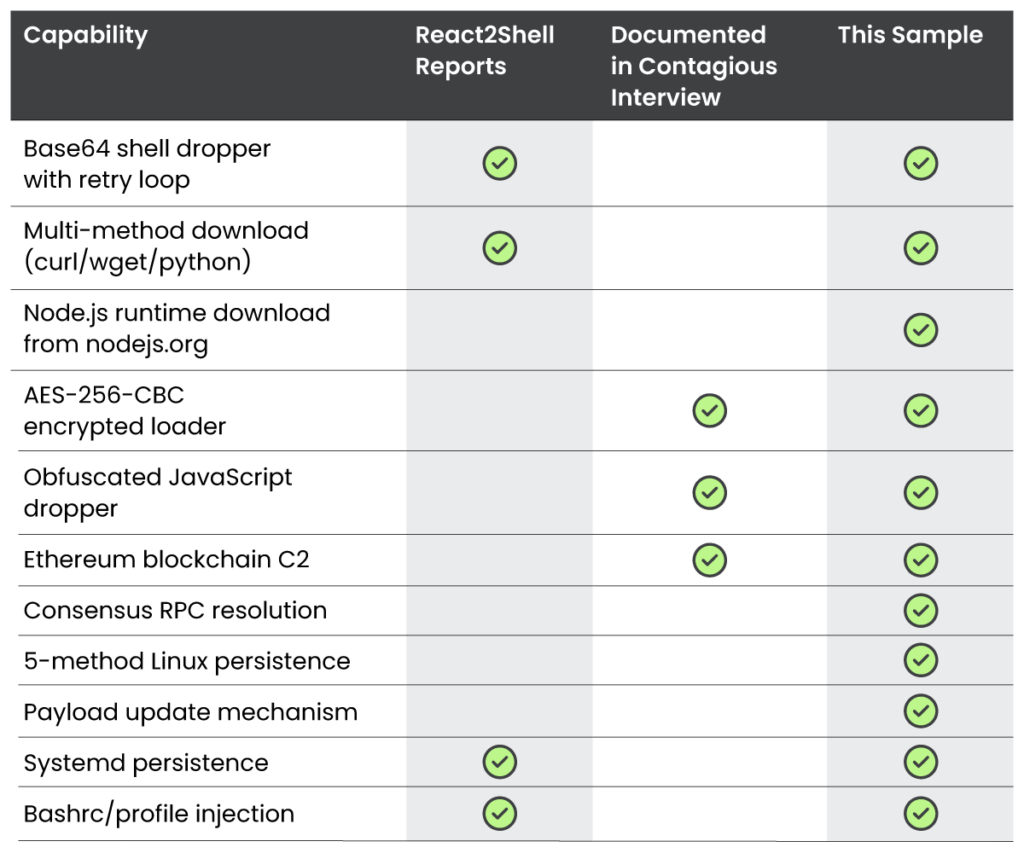

Questa combinazione non era mai stata osservata nelle precedenti ondate di React2Shell. L’uso della blockchain come coordinata operativa e la ridondanza dei vettori di sopravvivenza suggeriscono un passaggio dalle intrusioni rapide a un modello di accesso prolungato, tipico degli attori statali. EtherRat introduce inoltre tecniche già viste nella campagna Contagious Interview, storicamente attribuita alla DPRK, sollevando interrogativi sullo sharing di strumenti tra gruppi collegati a Pyongyang o sull’evoluzione coordinata del loro arsenale.

React2Shell come punto d’ingresso verso un implant persistente

La catena d’attacco si apre con l’abuso della vulnerabilità React2Shell, una falla critica nei React Server Components che consente l’esecuzione remota di comando senza autenticazione. L’ingresso avviene tramite un comando codificato in base64 incorporato in una richiesta HTTP costruita ad hoc. Da questo primo step inizia il percorso che porta allo scaricamento e all’esecuzione di uno script shell incaricato di distribuire l’implant JavaScript.

La particolarità di questa fase risiede nella capacità di EtherRat di mimetizzarsi fin dall’inizio. L’implant scarica il runtime Node.js direttamente da nodejs.org, una scelta che elimina possibili segnali di traffico sospetto e replica esattamente il comportamento di uno sviluppatore o di un processo di aggiornamento legittimo. L’operazione diventa così estremamente complessa da distinguere rispetto alle attività lecite dell’ambiente server.

L’uso della blockchain Ethereum come infrastruttura di comando e controllo

L’aspetto più innovativo della campagna è l’adozione di smart contract Ethereum come meccanismo di risoluzione del C2. EtherRat non incorpora indirizzi, domini o endpoint fissi. Gli attaccanti aggiornano gli smart contract con le informazioni operative necessarie e l’implant li interroga per ottenere il punto di connessione successivo, mantenendo così un’infrastruttura fluida, resiliente e quasi impossibile da interrompere.

Questa strategia rompe il paradigma tradizionale del C2 centralizzato e crea uno strato di comunicazione che non può essere semplicemente bloccato con filtri DNS o reputazionali. Per i difensori, monitorare l’uso anomalo di smart contract rappresenta una sfida che richiede strumenti specifici e una comprensione più profonda delle interazioni tra traffico applicativo e blockchain pubbliche.

La persistenza multilivello e la firma operativa della Dprk

EtherRat conferma la volontà di ottenere un accesso stabile e non episodico. L’implant distribuisce cinque meccanismi di persistenza Linux, ognuno operativo in modo indipendente. Questi includono voci in crontab, servizi systemd, modifiche in rc.local e nei profili utente, oltre ad altri vettori che assicurano la rinascita del malware dopo aggiornamenti, riparazioni o tentativi di rimozione.

Questo approccio ridondante è una delle firme operative osservate nelle campagne nordcoreane più sofisticate. La scelta della persistenza multipla allinea EtherRat ai modelli di attività della DPRK, noti per l’attenzione al mantenimento dell’accesso nel tempo piuttosto che al semplice profitto immediato. L’implant conferma questo obiettivo evitando qualsiasi integrazione con funzioni di mining o furto rapido di credenziali, concentrandosi esclusivamente sulla furtività e sulla continuità operativa.

Sovrapposizioni con Contagious Interview e difficoltà di attribuzione

L’analisi di Sysdig evidenzia una stretta correlazione tra EtherRat e gli strumenti utilizzati nella campagna Contagious Interview, una delle operazioni più note attribuite alla Dprk. La sovrapposizione riguarda soprattutto la persistenza, l’uso di Node.js e la struttura modulare del codice. Nonostante ciò, la mancanza di frammenti identici impedisce una conferma definitiva e suggerisce l’ipotesi di un tool-sharing tra gruppi affiliati o di un’evoluzione naturale di strumenti diffusi all’interno dell’ecosistema cyber statale nordcoreano.

L’attribuzione resta complessa anche a causa dell’adozione di tecniche originali come il C2 basato su blockchain, che non compare nelle precedenti campagne note. Questo elemento introduce un’incertezza strutturale: è possibile che i gruppi Dprk stiano integrando nuovi moduli sviluppati internamente o che attori avanzati esterni stiano imitando pattern operativi tipici per mascherare la propria identità.

Impatti sulla sicurezza e necessità di difese runtime avanzate

EtherRat dimostra come una vulnerabilità web come React2Shell possa trasformarsi in un vettore per operazioni di spionaggio a lungo termine, superando la logica dei payload opportunistici. La gravità della falla CVE-2025-55182, con punteggio CVSS 10.0, unita alla pubblicazione del PoC, ha creato un contesto ideale per la proliferazione degli exploit, soprattutto in ambienti Next.js e React 19.

EtherRat segna una nuova fase negli attacchi legati a React2Shell, introducendo un modello di implant capace di integrare tecniche tipiche delle operazioni APT con innovazioni che complicano notevolmente rilevamento, analisi e attribuzione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.