Ivanti ha pubblicato un avviso urgente rivolto ai clienti che utilizzano Endpoint Manager (EPM), una delle piattaforme di gestione IT più diffuse al mondo con oltre 40.000 installazioni attive. La vulnerabilità individuata, classificata come CVE-2025-10573, espone le reti aziendali al rischio di esecuzione di codice remoto attraverso un difetto di cross-site scripting memorizzato, con potenziali conseguenze sull’integrità operativa e sulla riservatezza dei dati amministrativi.

La falla permette a un attaccante remoto e non autenticato di iniettare JavaScript arbitrario nel sistema, sfruttando un errore nella gestione degli endpoint visualizzati nella dashboard. Ivanti ha rilasciato rapidamente una patch dedicata, integrata nella release EPM 2024 SU4 SR1, invitando tutti gli utenti ad applicare l’aggiornamento immediatamente vista l’estrema pericolosità della vulnerabilità e l’ampia adozione della piattaforma su sistemi Windows, macOS, Linux, Chrome OS e IoT.

La dinamica dell’attacco: dal falso endpoint al controllo totale

Il vettore di attacco evidenzia una catena semplice nella forma ma sorprendentemente efficace. L’attore malevolo può raggiungere il servizio web principale di Endpoint Manager senza autenticazione e inserire endpoint gestiti falsi, avvelenando il database interno. All’interno di questi record compromessi viene memorizzato JavaScript malevolo, pronto a scattare al momento opportuno.

Il punto di attivazione non richiede alcuna azione avanzata: è sufficiente che un amministratore visualizzi una sezione della dashboard contenente gli endpoint corrotti. Nel momento in cui l’interfaccia li carica, il codice viene eseguito nel browser dell’amministratore, consentendo all’attaccante di assumere il controllo completo della sessione privilegiata. La vulnerabilità è stata segnalata ad agosto dal ricercatore Ryan Emmons di Rapid7, che ha permesso a Ivanti di correggere la falla prima della divulgazione pubblica.

Esposizione globale e misure di mitigazione

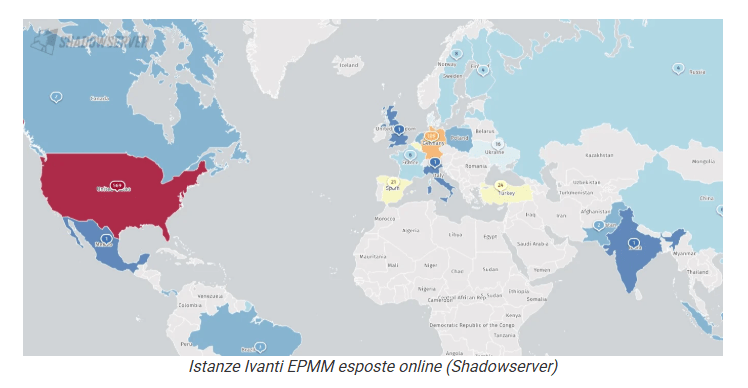

Ivanti ribadisce da anni che i server Endpoint Manager devono operare solo all’interno della rete aziendale, senza esposizione diretta verso internet. Tuttavia, l’analisi condotta da Shadowserver ha rivelato un quadro decisamente diverso. Sono stati rilevati centinaia di server EPM accessibili pubblicamente, spesso a causa di configurazioni errate o mancanza di segmentazione adeguata.

Gli Stati Uniti rappresentano l’area con il numero maggiore di istanze esposte, con 569 server rilevati. Seguono la Germania con 109 e il Giappone con 104 installazioni indicizzate online. Questa esposizione accidentale aumenta drasticamente il rischio di sfruttamento, trasformando un attacco che avrebbe richiesto un accesso interno in una minaccia globale. Sebbene Ivanti non abbia registrato exploit attivi prima della patch, la rapidità con cui gli attori del cybercrime sfruttano le vulnerabilità appena divulgate lascia poco margine d’errore.

Altre falle gravi e il ruolo dell’interazione dell’utente

Contestualmente alla correzione della CVE-2025-10573, Ivanti ha pubblicato patch anche per altre vulnerabilità classificate come di gravità elevata, tra cui CVE-2025-13659 e CVE-2025-13662. Anche queste permettono l’esecuzione di codice arbitrario, ma richiedono un livello di interazione più articolato da parte della vittima.

Gli scenari più comuni prevedono che un amministratore si connetta a un server core non affidabile o importi file di configurazione manipolati ad arte. Pur trattandosi di attacchi meno immediati rispetto a quelli basati su XSS, il rischio rimane elevato soprattutto negli ambienti distribuiti, dove le operazioni di provisioning e gestione delle configurazioni sono frequenti e coinvolgono più team. Ivanti, anche in questo caso, conferma di non aver rilevato attività ostili prima del rilascio delle patch correttive.

Il contesto storico e l’importanza del patching immediato

La sicurezza della piattaforma Ivanti EPM è stata più volte al centro dell’attenzione delle autorità federali statunitensi. In passato, la CISA ha imposto aggiornamenti urgenti dopo la scoperta di vulnerabilità sfruttate attivamente, come nel caso della CVE-2024-29824. L’interesse costante dei gruppi criminali verso strumenti di gestione centralizzata non sorprende: una falla in questi sistemi garantisce agli attaccanti una visibilità privilegiata su migliaia di dispositivi, con possibilità di movimento laterale, manipolazione dei criteri di sicurezza e accesso ai privilegi di sistema.

Il coordinamento con ricercatori indipendenti, insieme ai processi strutturati di responsible disclosure, rappresenta uno degli strumenti più efficaci per anticipare i rischi di sfruttamento su larga scala. Ivanti invita le organizzazioni a verificare immediatamente che i propri server non siano esposti a internet, a ristabilire corretti criteri di segmentazione di rete e ad applicare senza rinvii la versione EPM 2024 SU4 SR1 per eliminare ogni potenziale vettore di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.