Il panorama delle frodi digitali entra in una nuova fase critica con la diffusione di Spiderman, un kit phishing di nuova generazione progettato per replicare con precisione chirurgica i portali di login di decine di banche europee, istituti finanziari e servizi crypto. È uno strumento che professionalizza il cybercrime al punto da trasformare attaccanti privi di competenze tecniche in operatori full-stack, capaci di rubare credenziali, OTP, Phototan, dati delle carte e perfino frasi seed dei wallet digitali. La sua capacità di scalare attacchi, aggirare controlli antifrode e colpire simultaneamente account bancari e portafogli crypto lo rende uno dei framework phishing più pericolosi mai osservati nelle campagne rivolte agli utenti dell’Unione Europea.

La progettazione del kit segue un principio di efficienza brutale: ogni componente, dal clono delle interfacce web al controllo delle sessioni vittima, è pensato per massimizzare la monetizzazione e minimizzare l’esposizione alle analisi dei ricercatori. Il risultato è un ecosistema criminale confezionato, dove il phishing tradizionale lascia spazio a un modello industriale dotato di automazioni, moduli dinamici e un backend che consente agli operatori di seguire in diretta ciò che le vittime digitano, passo dopo passo.

Cosa leggere

Un framework modulare che unisce banking, identity fraud e attacchi crypto

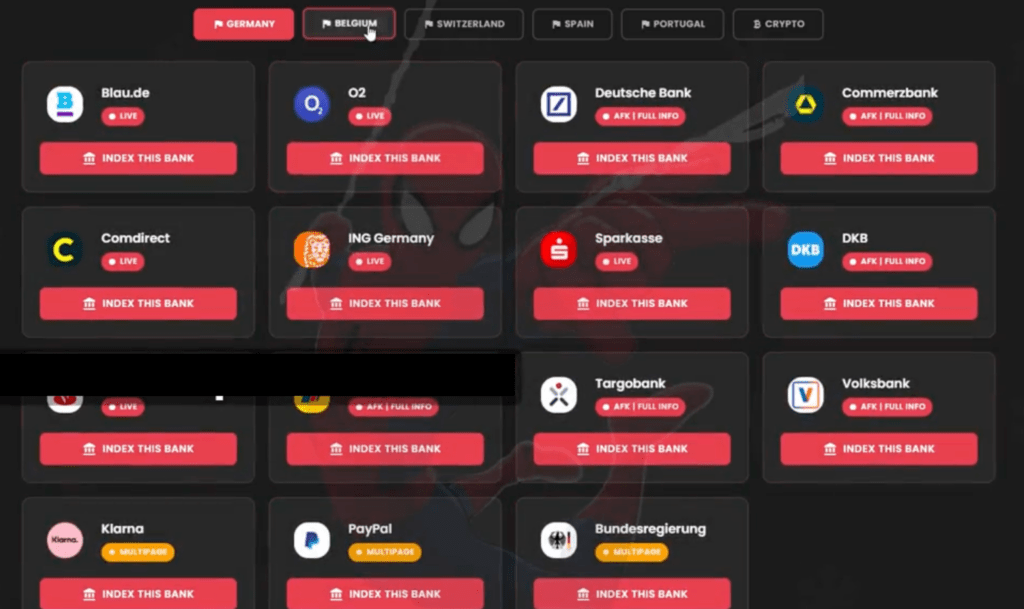

Il punto di forza di Spiderman è la sua modularità. Gli operatori selezionano la banca o il servizio finanziario da colpire e il kit genera immediatamente la replica perfetta della pagina di login. L’elenco delle istituzioni clonate è impressionante per ampiezza e precisione: Deutsche Bank, Commerzbank, ING Germania, ING Belgio, CaixaBank, insieme a servizi crypto come Ledger, Metamask ed Exodus, appaiono all’interno del pannello come semplici opzioni da cliccare. È un arsenale che combina il settore bancario tradizionale con l’ecosistema decentralizzato, permettendo una doppia forma di monetizzazione.

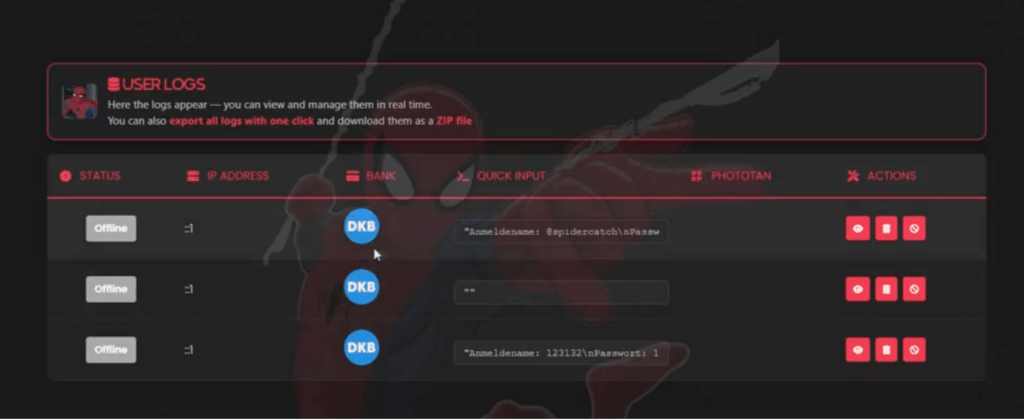

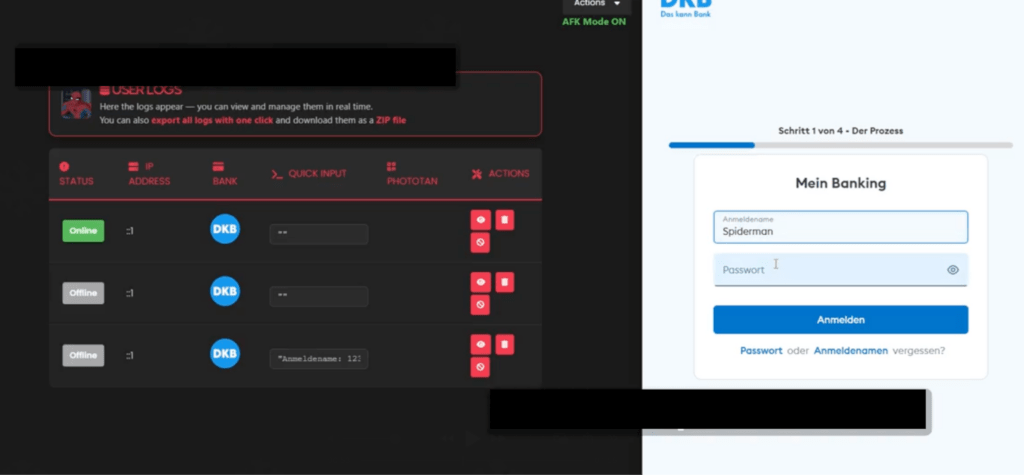

La capacità di intercettare OTP, password monouso, Phototan e codici generati dalle app bancarie europee porta Spiderman oltre il phishing convenzionale. Il kit monitora in tempo reale la sessione della vittima attraverso una dashboard interattiva, mostrando agli operatori i campi compilati, lo stato di avanzamento, il tipo di dispositivo utilizzato e l’indirizzo IP. Ogni azione dell’utente diventa un segnale sfruttabile per richiedere ulteriori dati, in un flusso continuo che conduce alla sottrazione di intere identità digitali.

Questa struttura consente di creare pacchetti d’identità completi, comprensivi di credenziali bancarie, dati anagrafici, numeri di telefono, date di nascita, dettagli carta e seed crypto. Sono informazioni immediatamente rivendibili o utilizzabili per takeover, SIM-swap, frodi su carte e sottrazione diretta dei fondi.

L’infrastruttura criminale: un ecosistema in espansione su Signal

Uno degli elementi più significativi del kit Spiderman è il suo sistema di distribuzione. Non circola sul dark web tradizionale, ma attraverso canali chiusi su Signal, dove un gruppo estremamente attivo di circa 750 membri acquista, scambia e aggiorna il framework. È una comunità che testimonia l’adozione estesa del kit e la sua evoluzione costante. Le conversazioni tra operatori mostrano un ciclo continuo di perfezionamento, con l’aggiunta di nuove banche, servizi, moduli di autenticazione e aggiornamenti e-banking recepiti nel giro di pochi giorni.

La vendita avviene senza intermediari e senza meccanismi di verifica, in un ambiente volutamente volatile. Il risultato è che anche attaccanti privi di esperienza sono in grado di avviare campagne su larga scala cliccando semplicemente su “Clona banca” e “Invia link”. La complessità del phishing viene completamente astraita, sostituita da un’interfaccia che rende la frode accessibile e altamente scalabile.

L’evasione come arma: come Spiderman sfugge ai controlli bancari e ai ricercatori

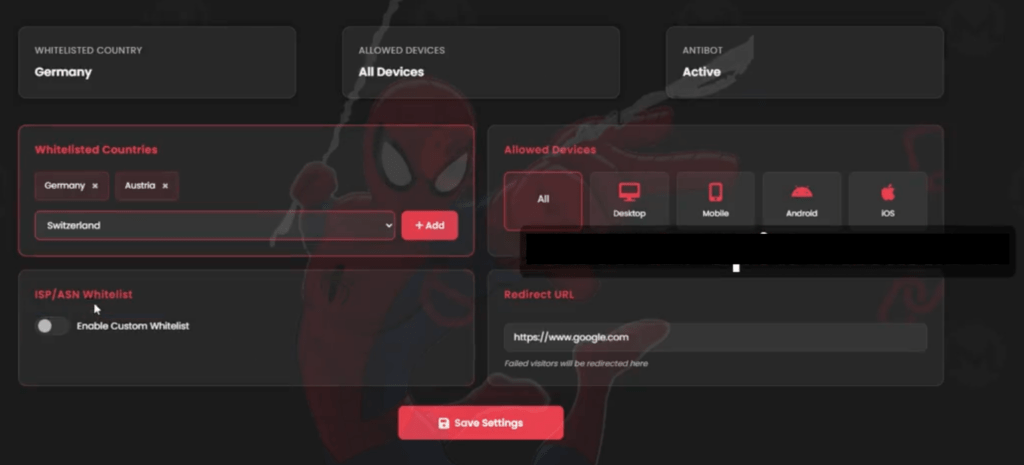

Se la capacità di clonare portali è impressionante, la vera pericolosità tecnica di Spiderman emerge nel suo sofisticato sistema di evasione. Il kit integra un modulo di access-control avanzato che applica whitelisting geografico, consentendo l’accesso solo a utenti provenienti da paesi specifici come Germania, Austria, Svizzera, Belgio o Spagna, riducendo drasticamente la possibilità che ricercatori o enti di sicurezza accedano alla pagina fraudolenta.

Il filtraggio non si limita all’area geografica. Spiderman analizza l’ASN di origine e blocca automaticamente traffico riconducibile a data center, VPN, infrastrutture cloud o tool di scansione. La selezione del device-type permette di servire interfacce diverse se l’utente usa mobile, desktop, Android o iOS, garantendo una replica ancora più credibile del comportamento reale del portale bancario.

Se uno strumento di sicurezza o un ricercatore tenta di visitare la pagina, il kit esegue un redirect silenzioso verso siti innocui come Google o Wikipedia, evitando di rivelare qualsiasi indizio sulla struttura reale. Questo meccanismo crea un ambiente estremamente difficile da analizzare, in cui i crawler automatizzati non riescono a identificare contenuti malevoli e le soluzioni di threat intelligence non raccolgono segnali sufficienti.

Geografia del rischio: un attacco calibrato sui sistemi finanziari europei

L’attenzione di Spiderman si concentra sull’Europa continentale, replicando fedelmente le procedure di autenticazione TAN, i flussi multi-step e i metodi OTP tipici dei sistemi bancari tedeschi, belgi, svizzeri e spagnoli. In diversi casi, i ricercatori hanno osservato moduli che imitano persino i portali di servizi governativi, segno che l’obiettivo degli operatori è creare un arsenale di attacchi cross-country capace di colpire qualsiasi servizio critico che utilizzi login centralizzati.

Questa estensione geografica non è casuale: le banche europee utilizzano sistemi di autenticazione complessi ma relativamente uniformi, con metodi come Phototan o mobile TAN che, se intercettati in tempo reale, consentono takeover istantanei. Spiderman sfrutta questa omogeneità e ne fa un vantaggio, replicando i passaggi con un livello di fedeltà tale da ingannare perfino gli utenti più esperti.

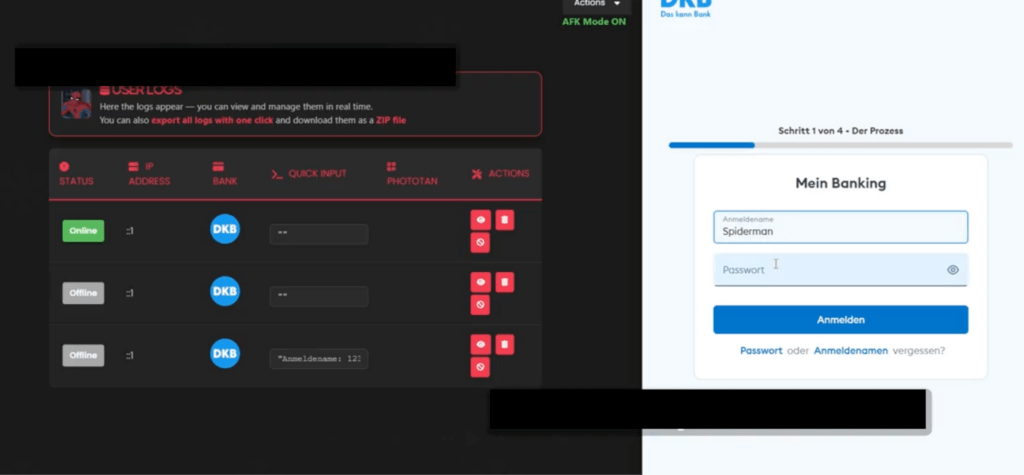

Un workflow completo: dalla raccolta dati al furto di fondi

La struttura interna di Spiderman segue un workflow raffinato, costruito per massimizzare la probabilità di furto di fondi. Dopo l’inserimento delle credenziali, il sistema presenta schermate aggiuntive che richiedono codici OTP o Phototan, utilizzando tempi di attesa calibrati per sembrare legittimi. Se la vittima collabora, il kit chiede anche dati della carta, la data di nascita, il numero di telefono o altre informazioni utili per procedere con operazioni bancarie fraudolente o attivare successivi attacchi SIM-swap.

Parallelamente, i moduli dedicati al mondo crypto catturano seed phrase e dettagli relativi ai wallet, consentendo agli autori dell’attacco di svuotare immediatamente gli account. L’intera sessione viene registrata con un identificatore univoco per ogni vittima, permettendo agli operatori di gestire decine di sessioni simultaneamente senza perdere informazioni critiche.

L’evoluzione del phishing: un modello industriale che trasforma il cybercrime

Spiderman rappresenta una mutazione evidente del phishing moderno. Non si tratta più di email mal scritte o pagine improvvisate: è un kit industriale che consolida in un unico framework tutto ciò che serve per condurre campagne finanziarie complesse. La sua integrazione con moduli di evasione, il supporto ibrido banking-crypto, la capacità di catturare OTP in tempo reale e la filosofia plug-and-play che elimina qualsiasi requisito tecnico pongono questo strumento a un livello superiore rispetto alle generazioni precedenti.

L’abbassamento della barriera d’ingresso permette a criminali inesperti di avviare attacchi sofisticati, aumentando il volume globale delle campagne e rendendo più difficile per banche e utenti distinguere tra comunicazioni legittime e quelle fraudolente. È un trend già osservato con tool come SpamGPT o MatrixPDF, ma Spiderman lo esaspera con una precisione e una profondità di integrazione senza precedenti.

Difendersi in un contesto dove il phishing è automatizzato

La sofisticazione del kit dimostra che le difese tradizionali, basate su firme statiche, blacklist o rilevamenti superficiali dell’URL, non bastano più. La raccomandazione degli esperti punta verso soluzioni basate su intelligenza artificiale comportamentale, capaci di individuare pattern anomali nelle email o nelle pagine web in tempo reale, anche quando il contenuto appare perfettamente legittimo.

Per gli utenti finali resta fondamentale adottare pratiche di prudenza costante, evitando di accedere ai portali tramite link ricevuti via SMS o email, verificando con attenzione gli indirizzi web e privilegiando sistemi di autenticazione hardware come le chiavi FIDO. Le istituzioni finanziarie, dal canto loro, devono prepararsi a un modello di minaccia che evolverà rapidamente, perché strumenti come Spiderman anticipano la prossima generazione di kit phishing automatici che combinano AI, automazione e social engineering avanzato.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.