Nel complesso scacchiere mediorientale, dove le tensioni geopolitiche si intrecciano con conflitti armati, si combatte una guerra parallela e silenziosa nelle reti informatiche. Una recente indagine condotta dai ricercatori di Unit 42 ha acceso i riflettori su una sofisticata campagna di spionaggio orchestrata da Ashen Lepus, un gruppo di minaccia persistente avanzata affiliato a Hamas e noto negli ambienti di intelligence anche con il nome in codice WIRTE. Nonostante il conflitto aperto tra Israele e Hamas e il successivo cessate il fuoco nell’ottobre 2025, le attività del gruppo non hanno conosciuto sosta, evolvendo anzi verso forme più insidiose. Il cuore di questa nuova offensiva è Ashtag, una suite malware proprietaria progettata per infiltrare le reti governative e diplomatiche, eludendo i sistemi di sicurezza più avanzati.

La metamorfosi di Ashen Lepus e i nuovi orizzonti dello spionaggio

Operativo dal 2018, Ashen Lepus ha tradizionalmente concentrato le proprie risorse sulla raccolta di informazioni sensibili a supporto degli interessi strategici palestinesi. Se in passato il raggio d’azione sembrava limitato ai territori immediatamente circostanti, come l’Egitto, la Giordania e l’Autorità Palestinese stessa, le evidenze più recenti mostrano un preoccupante allargamento del fronte. L’analisi dei campioni caricati su piattaforme di sicurezza come VirusTotal conferma che il gruppo ha esteso le sue mire verso nazioni come l’Oman e il Marocco, delineando una strategia di acquisizione intelligence a lungo raggio.

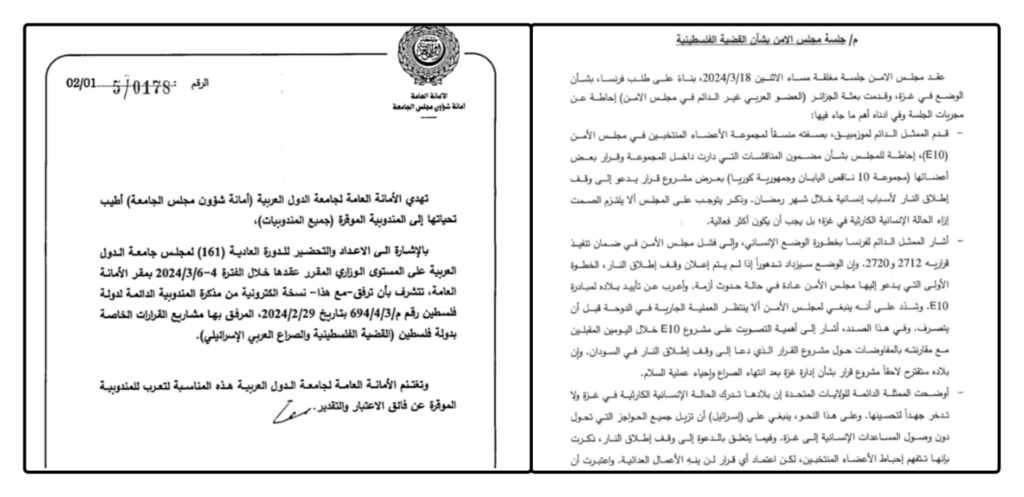

Il vettore d’ingresso prediletto rimane l’ingegneria sociale, raffinata per colpire funzionari di alto livello. Le esche utilizzate, tecnicamente definite “lure”, sono documenti digitali che fanno leva su temi di scottante attualità diplomatica. Le vittime vengono attirate con presunti documenti segreti riguardanti bozze di risoluzioni per lo Stato di Palestina, analisi sulle relazioni tra Turchia e Palestina, o dettagli su accordi di partenariato militare tra Rabat e Ankara. In alcuni casi, i file esca trattano argomenti ancora più specifici, come le strategie turche contro il terrorismo o presunti addestramenti di miliziani in Siria, dimostrando una conoscenza profonda delle dinamiche politiche regionali da parte degli attaccanti.

Anatomia di un attacco silenzioso: dalla mail al controllo totale

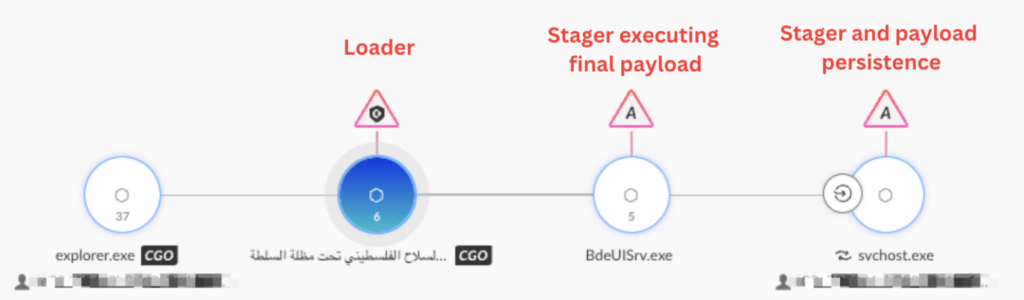

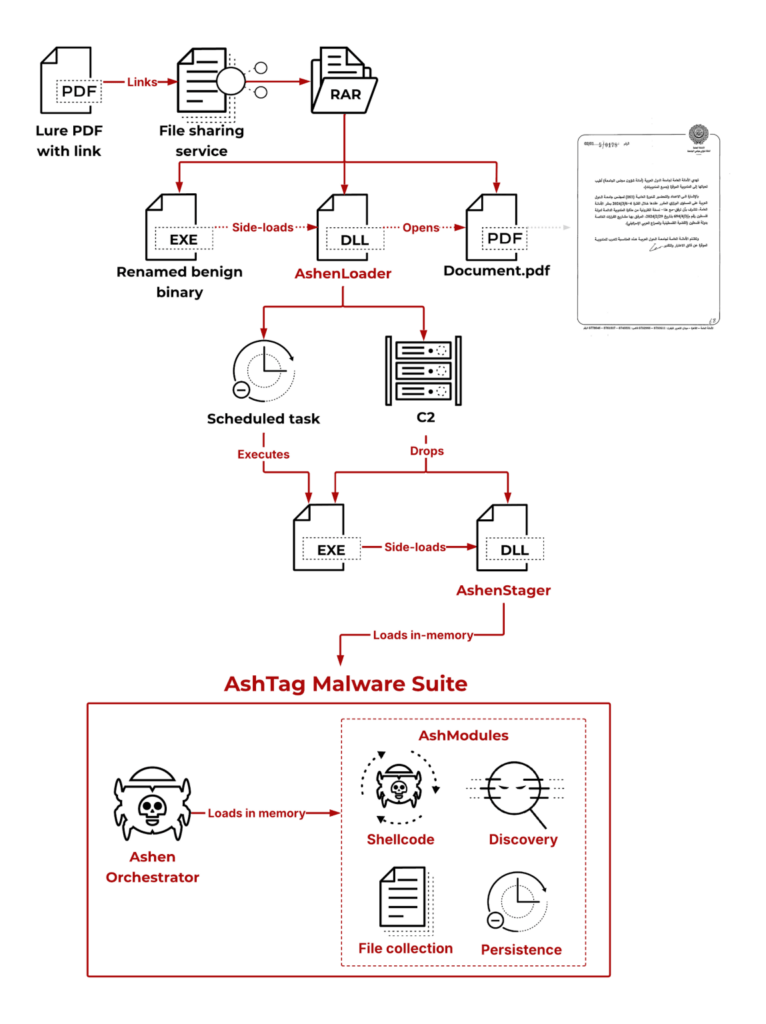

La catena di infezione messa a punto da Ashen Lepus è un meccanismo complesso progettato per ingannare sia l’occhio umano che gli algoritmi di difesa. Tutto ha inizio con un semplice file PDF, apparentemente innocuo, che invita l’utente a scaricare ulteriori contenuti da servizi di file-sharing legittimi. Il download nasconde un archivio RAR contenente un binario eseguibile camuffato da documento e un secondo PDF che funge da diversivo. Nel momento in cui la vittima apre il file, si innesca una procedura di caricamento laterale, o side-loading, che attiva una DLL malevola all’insaputa dell’utente.

Il protagonista di questa prima fase è AshenLoader, un componente che rappresenta l’evoluzione diretta del precedente tool IronWind. I tecnici di Unit 42 hanno rilevato come le varianti del 2025 abbiano abbandonato i vecchi standard di cifratura per adottare il più robusto protocollo AES-CTR-256. Questo loader esegue immediatamente una scansione dell’ambiente, analizzando la directory dei programmi per assicurarsi di non trovarsi in una sandbox di analisi. Solo dopo aver verificato la sicurezza del contesto, il malware procede a scaricare i payload successivi, spesso nascondendoli all’interno di tag HTML apparentemente legittimi prelevati dai server di comando e controllo.

Il cuore tecnologico: la suite modulare Ashtag

Il vero salto di qualità tecnico è rappresentato dalla suite Ashtag. Sviluppata in ambiente .NET, questa piattaforma modulare è progettata per operare quasi esclusivamente nella memoria volatile del sistema, una tecnica “fileless” che riduce drasticamente le tracce lasciate sul disco rigido e complica enormemente le analisi forensi. La suite si compone di diversi elementi che lavorano in sinergia, tra cui l’AshenStager, che gestisce il recupero dei dati, e l’AshenOrchestrator, che funge da cervello dell’operazione simulando processi legittimi come VisualServer.

| Class Name (cn) | Inferred Purposes |

| PR1, PR2, PR3 | PersistenceProcess Management |

| UN1, UN2, UN3 | UninstallUpdateRemoval |

| SCT | Screen Capture |

| FE | File ExplorerFile Management |

| SN | System Fingerprinting |

La modularità è la chiave della potenza di Ashtag. Attraverso comandi codificati, il malware può attivare funzionalità specifiche a seconda delle necessità. Sono stati identificati moduli dedicati alla cattura delle schermate per spiare l’attività visiva dell’utente, componenti per l’esplorazione e l’esfiltrazione dei file presenti nel sistema e strumenti per mappare l’architettura hardware della vittima tramite query WMI. Ogni modulo viene iniettato in memoria utilizzando chiavi crittografiche che ruotano costantemente, rendendo ogni attacco leggermente diverso dal precedente e vanificando i rilevamenti basati sulle firme statiche.

Mimetismo digitale e infrastruttura di comando

Per mantenere il controllo sulle macchine infette senza destare sospetti, Ashen Lepus ha costruito un’infrastruttura di comando e controllo (C2) che si mimetizza perfettamente nel traffico internet aziendale. I server utilizzati dagli hacker si nascondono dietro sottodomini che imitano servizi tecnologici o medici legittimi, rendendo le comunicazioni malevole indistinguibili da quelle ordinarie agli occhi di un amministratore di rete distratto.

La sicurezza operativa del gruppo, definita OpSec, è rigorosa. L’accesso ai payload malevoli è protetto da un sistema di geofencing che blocca qualsiasi connessione non proveniente dalle aree geografiche bersaglio. Inoltre, i server verificano meticolosamente l’identità digitale del visitatore, analizzando lo User-Agent per escludere bot di sicurezza e ricercatori. A differenza di molti malware che agiscono in automatico, Ashen Lepus adotta un approccio manuale: giorni dopo l’infezione iniziale, gli operatori umani accedono ai sistemi, organizzano i documenti rubati in cartelle pubbliche e li esfiltrano utilizzando strumenti legittimi riconfigurati, come Rclone, confermando la natura mirata e chirurgica dello spionaggio.

Le evidenze forensi e i dettagli tecnici dell’infezione

L’analisi tecnica approfondita ha permesso di isolare gli indicatori che tradiscono la presenza di questa minaccia. Gli investigatori hanno individuato una serie di impronte digitali univoche, sotto forma di hash SHA256, che identificano i file malevoli. Tra gli archivi RAR utilizzati come vettore iniziale figurano campioni identificati con sequenze alfanumeriche complesse che terminano con stringhe come d768 o 45c0. Parallelamente, le DLL utilizzate per il caricamento laterale, spesso rinominate come dwampi.dll o wtsapi32.dll, presentano firme digitali specifiche che variano leggermente tra le diverse ondate dell’attacco.

Anche l’infrastruttura di rete ha lasciato tracce indelebili. Il traffico verso domini apparentemente innocui come api.healthylifefeed.com, auth.onlinefieldtech.com o forum.techtg.com deve essere considerato un segnale di allarme critico. Allo stesso modo, la presenza di task pianificati nel sistema operativo Windows, con nomi ingannevoli che richiamano aggiornamenti di Windows Defender o servizi di sistema, rappresenta un chiaro indicatore di persistenza del malware. La comprensione di questi dettagli tecnici non è un mero esercizio accademico, ma la base necessaria per configurare sistemi di difesa come Cortex XDR e proteggere le infrastrutture critiche da un attore che dimostra, giorno dopo giorno, di saper evolvere le proprie armi digitali parallelamente alle crisi geopolitiche del mondo reale.

Chi si cela dietro il nome Ashen Lepus? Ashen Lepus, identificato anche con il codice WIRTE, è un gruppo di cyber-spionaggio attivo almeno dal 2018. Le analisi di intelligence lo collegano direttamente a Hamas, evidenziando come le sue operazioni digitali siano mirate a supportare gli obiettivi geopolitici dell’organizzazione palestinese colpendo entità governative rivali o di interesse strategico.

In cosa consiste la novità del malware Ashtag? Ashtag rappresenta un salto tecnologico per il gruppo. Non è un semplice virus, ma una suite modulare complessa scritta in .NET. La sua pericolosità risiede nella capacità di operare in modalità “fileless”, ovvero risiedendo quasi esclusivamente nella memoria del computer per non lasciare tracce fisiche, e nella sua architettura a plugin che permette agli attaccanti di aggiungere funzionalità di spionaggio in tempo reale.

Quali nazioni sono nel mirino di questa campagna? Sebbene il focus storico del gruppo sia sempre stato il vicinato immediato, come l’Autorità Palestinese, l’Egitto e la Giordania, le rilevazioni più recenti indicano un’espansione aggressiva. Sono stati documentati attacchi mirati contro le diplomazie di Oman e Marocco, sfruttando spesso la Turchia come tema esca nei documenti trappola.

Come è possibile riconoscere un tentativo di intrusione? L’attacco inizia quasi sempre con una email di phishing altamente mirata contenente un PDF. I segnali di allarme includono richieste di scaricare file da servizi esterni, la presenza di archivi RAR protetti e, a livello tecnico, traffico di rete anomalo verso sottodomini che imitano servizi di “health” o “tech support” ma che in realtà comunicano con i server di comando degli attaccanti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.