Il panorama della sicurezza cloud sta affrontando un cambiamento di paradigma con l’emergere di ConsentFix, una tecnica di attacco che rende obsolete le tradizionali difese basate sulla protezione delle credenziali. Gli esperti di cybersecurity hanno isolato questa nuova minaccia che, combinando elementi di ingegneria sociale avanzata e abuso dei protocolli tecnici, riesce a compromettere account Microsoft aziendali senza mai richiedere la password della vittima o attivare gli allarmi dell’autenticazione a più fattori (MFA).

Non siamo di fronte al solito phishing. ConsentFix rappresenta l’evoluzione letale del concetto di “ClickFix”, portando l’attacco a un livello completamente browser-native. Sfruttando la fiducia implicita che l’ecosistema Microsoft ripone nelle proprie applicazioni, in particolare l’Azure CLI, gli attaccanti riescono a ottenere un “grant” OAuth illegittimo, garantendosi accesso persistente e privilegiato ai dati sensibili delle organizzazioni.

L’Inganno perfetto: anatomia di un attacco Browser-Native

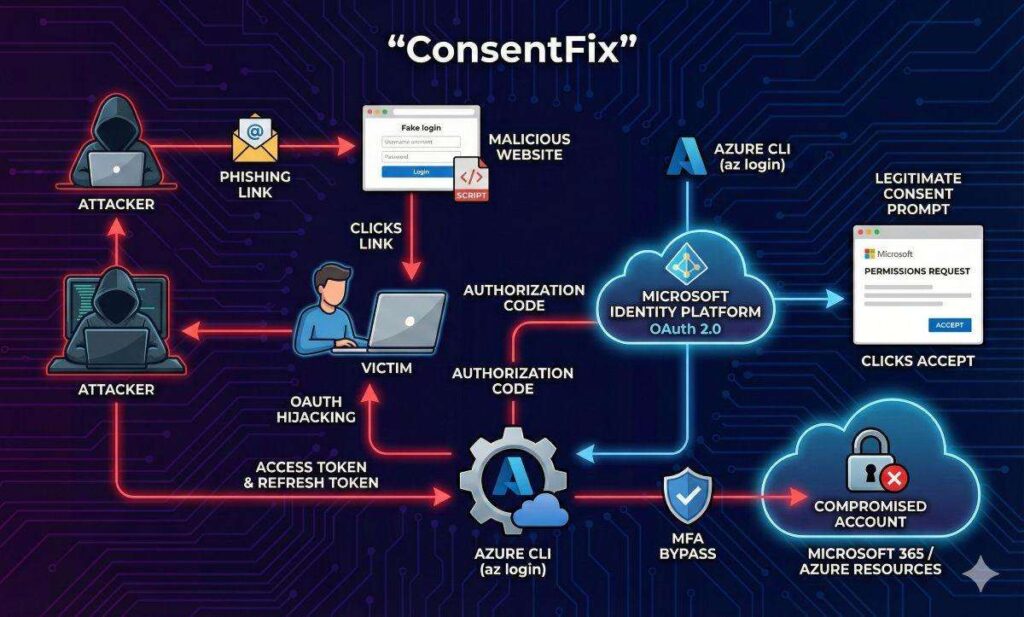

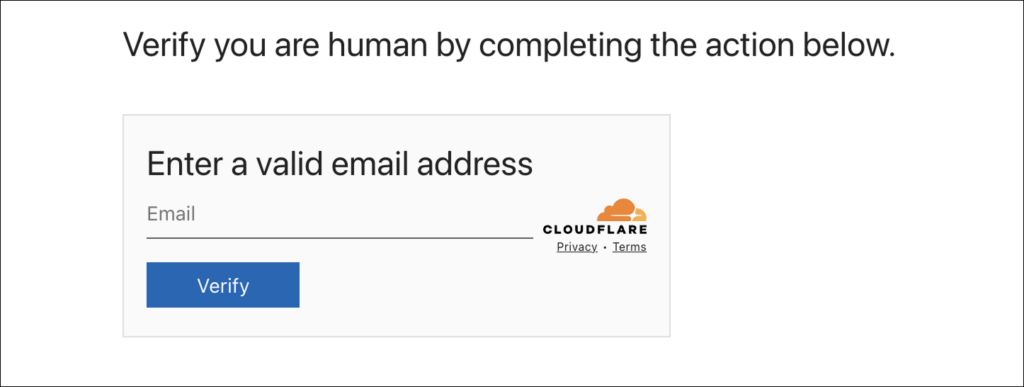

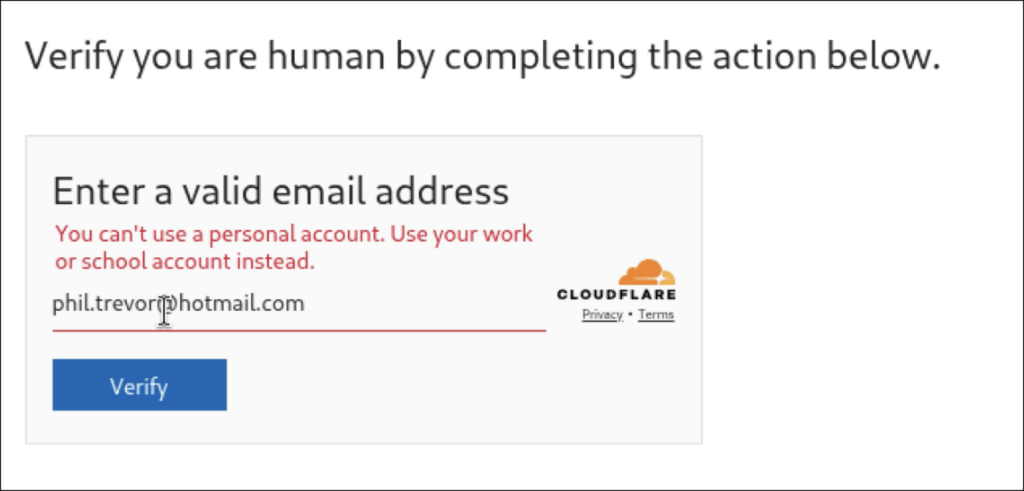

La catena di infezione di ConsentFix è un capolavoro di manipolazione psicologica e tecnica. Tutto inizia spesso con una ricerca su Google: gli attaccanti sfruttano tecniche di malvertising o compromettono siti legittimi con alta reputazione, come trustpointassurance.com o fastwaycheck.com, per posizionare le loro trappole. L’utente, convinto di navigare in un ambiente sicuro, atterra su una pagina che presenta un falso controllo di sicurezza, simile al Turnstile di Cloudflare.

Questo passaggio non è casuale ma serve a filtrare le vittime: il sistema richiede l’inserimento di un indirizzo email, solitamente aziendale, e carica il contenuto malevolo solo se il dominio è di interesse per gli attaccanti. Questa selettività impedisce ai bot di sicurezza e ai ricercatori di analizzare il payload, rendendo la minaccia invisibile ai sistemi di scansione automatizzati. Superato il controllo, alla vittima viene presentato un pulsante “Sign In” che, cliccato, apre una nuova scheda del browser indirizzata verso un URL di login Microsoft autentico.

Ruolo Critico del “Copia-Incolla” e l’Errore Localhost

È in questa fase che l’attacco si distingue per ingegno. Poiché la vittima ha spesso una sessione Microsoft attiva nel browser, il sistema propone semplicemente di selezionare l’account esistente, senza richiedere nuove credenziali. Una volta confermato l’account, il sito legittimo di Microsoft tenta di reindirizzare l’utente verso un URL locale (localhost), generando una stringa di connessione che contiene un prezioso codice di autorizzazione OAuth.

La pagina di phishing originale, rimasta aperta nella prima scheda, istruisce l’utente con guide visive ingannevoli a copiare l’URL generato nella barra degli indirizzi o nella pagina di errore e a incollarlo in un apposito campo controllato dagli hacker. La vittima, credendo di completare una verifica di sicurezza o di risolvere un problema tecnico (da qui il legame con le tecniche “ClickFix”), consegna manualmente la chiave d’accesso al nemico.

Azure CLI come Cavallo di Troia: abuso di fiducia in Entra ID

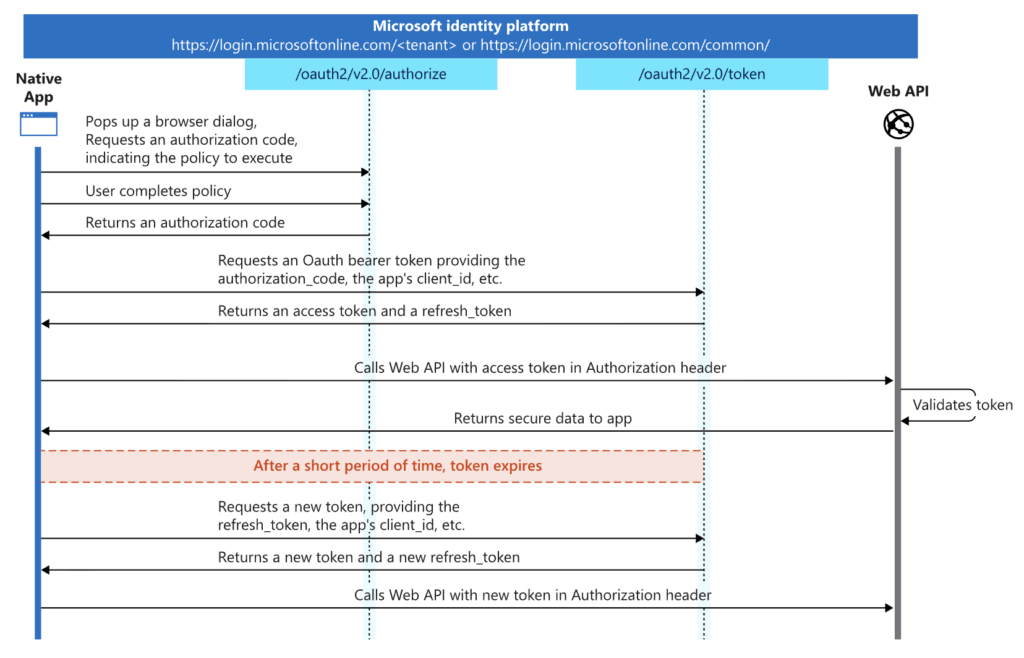

Il cuore tecnologico di ConsentFix risiede nell’abuso dell’applicazione Azure CLI (Command-Line Interface). Nel mondo di Microsoft Entra ID (ex Azure AD), Azure CLI è classificata come un’applicazione “first-party”, ovvero un software nativo Microsoft. Questo status le conferisce privilegi speciali: gode di una fiducia pre-approvata e, crucialmente, permette l’accesso a interi tenant e risorse cloud senza richiedere il consenso amministrativo tipico delle app di terze parti.

Gli attaccanti sfruttano il “flusso di codice di autorizzazione” del protocollo OAuth 2.0. Quando la vittima incolla l’URL contenente il codice, il server degli attaccanti intercetta quel codice e lo scambia immediatamente con un token di accesso valido. Poiché Azure CLI utilizza scope (ambiti di autorizzazione) legacy e non necessita di segreti client, il sistema rilascia il token senza esitazione. L’aspetto più insidioso è che, se l’utente ha già effettuato un accesso valido in precedenza, questo processo di emissione del token per Azure CLI spesso non innesca una nuova richiesta MFA, bypassando completamente il secondo fattore di autenticazione.

Dossier Tecnico: Indicatori di Compromissione (IoC) e Detection

Per i team di sicurezza (SOC) e gli amministratori di sistema, rilevare ConsentFix richiede un monitoraggio granulare dei log di backend, poiché le difese endpoint (EDR) sono spesso cieche di fronte ad attività che avvengono interamente nel contesto del browser legittimo.

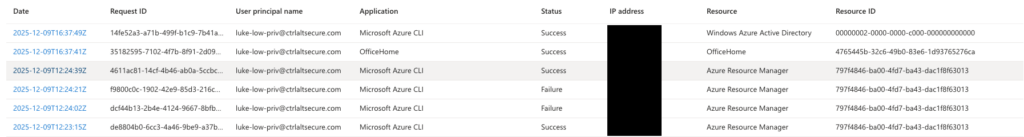

Un indicatore primario è l’Application ID associato ad Azure CLI: 04b07795-8ddb-461a-bbee-02f9e1bf7b46. Sebbene l’uso di questa app sia comune tra sviluppatori e amministratori, il suo utilizzo da parte di profili utente standard (vendite, HR, marketing) deve essere considerato un’anomalia critica. Inoltre, esiste una discrepanza rilevabile nella destinazione delle risorse: i login legittimi via riga di comando puntano solitamente verso Azure Resource Manager, mentre gli attacchi ConsentFix generano log di accesso verso Windows Azure Active Directory (Resource ID: 00000002-0000-0000-c000-000000000000).

Analisi comportamentale e log non-interattivi

Un altro segnale d’allarme proviene dall’analisi geografica e temporale dei login. Dopo la compromissione iniziale, gli attaccanti utilizzano il token rubato per accessi “non interattivi” (automatizzati) provenienti spesso da indirizzi IP situati in Stati Uniti o Indonesia, che accedono a risorse specifiche come Microsoft Intune Checkin per enumerare le configurazioni del dispositivo e della directory.

Per una detection avanzata, è necessario abilitare e monitorare gli AADGraphActivityLogs, poiché gli attaccanti sfruttano API legacy non documentate per mappare l’ambiente vittima rimanendo sotto i radar. Le tecniche di evasione degli attaccanti sono sofisticate: bloccano gli IP dei ricercatori di sicurezza sincronizzando le blacklist tra i vari domini di phishing e caricano script JavaScript condizionali che rendono impossibile l’ispezione completa del codice pagina se non si possiede una sessione target valida.

Impatto e Raccomandazioni

L’avvento di ConsentFix nel 2025 segna un’evoluzione pericolosa delle minacce SaaS. Le organizzazioni non possono più affidarsi esclusivamente all’MFA come baluardo invalicabile. La natura “browser-native” dell’attacco significa che la battaglia si sposta dall’endpoint al browser stesso.

Soluzioni di sicurezza emergenti che utilizzano agenti direttamente nel browser, come Push Security, sono essenziali per intercettare e bloccare in tempo reale l’interazione dell’utente con pagine di phishing che richiedono azioni manuali anomale (copia-incolla di URL o codici). A livello di policy, è fondamentale educare gli utenti sui rischi delle procedure di “fix” o verifica che richiedono azioni manuali complesse e monitorare proattivamente l’uso di applicazioni privilegiate come Azure CLI al di fuori dei dipartimenti IT.

FAQ

Cos’è esattamente ConsentFix?

ConsentFix è una tecnica di phishing avanzata che mira a compromettere account Microsoft (Entra ID). A differenza del phishing classico che ruba le password, ConsentFix inganna l’utente inducendolo a concedere autorizzazioni OAuth illegittime a un attaccante, sfruttando l’applicazione legittima Azure CLI per ottenere accesso persistente ai dati aziendali.

Perché l’MFA non blocca l’attacco ConsentFix?

L’attacco sfrutta sessioni di login già attive nel browser della vittima. Poiché l’utente è già autenticato, il sistema Microsoft potrebbe non richiedere un secondo fattore per autorizzare la connessione dell’app Azure CLI (considerata affidabile). Inoltre, il token viene generato tramite un flusso che l’attaccante completa usando il codice fornito inconsapevolmente dalla vittima stessa.

Come posso rilevare un attacco ConsentFix nella mia organizzazione?

È necessario monitorare i log di accesso di Azure AD (Entra ID) cercando picchi anomali di utilizzo dell’Application ID di Azure CLI (04b07795-8ddb-461a-bbee-02f9e1bf7b46), specialmente da parte di utenti non tecnici. Un altro indicatore forte sono login non interattivi provenienti da IP inusuali (es. USA, Indonesia) immediatamente successivi a un accesso utente, diretti verso risorse come Windows Azure Active Directory invece che Azure Resource Manager.

Qual è il ruolo di Azure CLI in questo attacco?

Azure CLI è un’applicazione “first-party” di Microsoft, il che significa che è pre-approvata e altamente privilegiata all’interno dell’ambiente cloud. Gli attaccanti la utilizzano come “cavallo di Troia”: facendosi autorizzare come se fossero l’app Azure CLI, ereditano i permessi dell’utente senza dover registrare una propria applicazione malevola che verrebbe facilmente rilevata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.