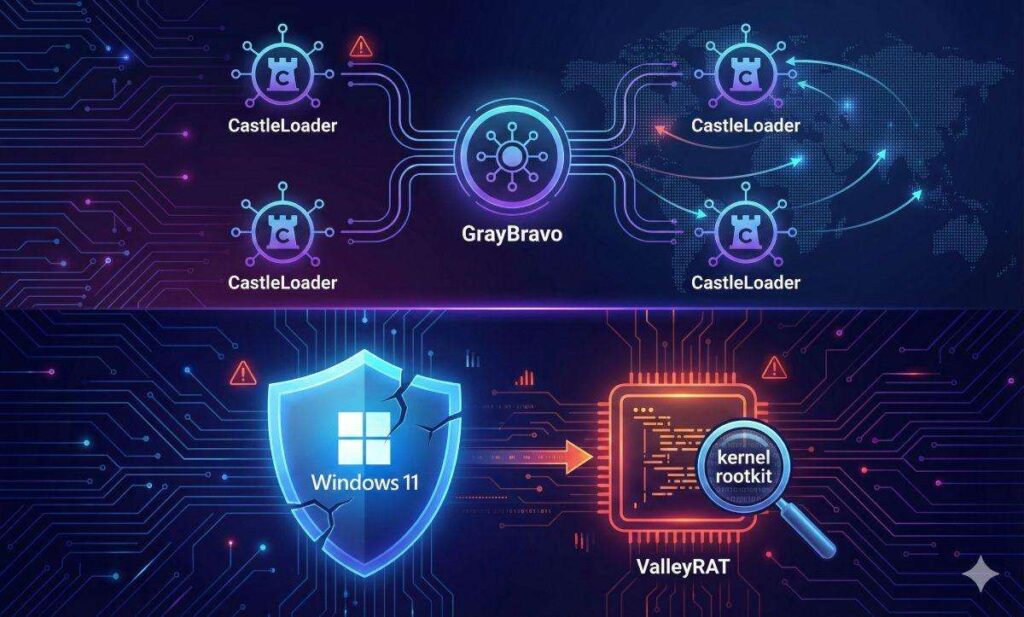

Le ricerche più recenti delineano un panorama di minacce sempre più complesso, dominato da gruppi capaci di integrare tattiche avanzate, infrastrutture multi-livello e moduli malware estremamente sofisticati. Da un lato emerge GrayBravo, noto anche come TAG-150, che opera tramite un modello malware-as-a-service articolato su più cluster, sfruttando loader come CastleLoader e RAT come CastleRAT all’interno di campagne mirate contro logistica, hospitality e software enterprise. Dall’altro si rafforza la minaccia di ValleyRAT, una backdoor modulare attribuita ad attori cinesi come Silver Fox, che dal 2025 incorpora un rootkit kernel capace di eludere difese di Windows 11 con Secure Boot e HVCI attivi.

Il quadro che emerge è quello di un ecosistema cyber dove le minacce si evolvono su due direttrici parallele: l’industrializzazione del malware tramite piattaforme MaaS e la crescente capacità di compromissione a livello kernel, con tecniche progettate per aggirare le protezioni moderne e garantire persistenza profonda.

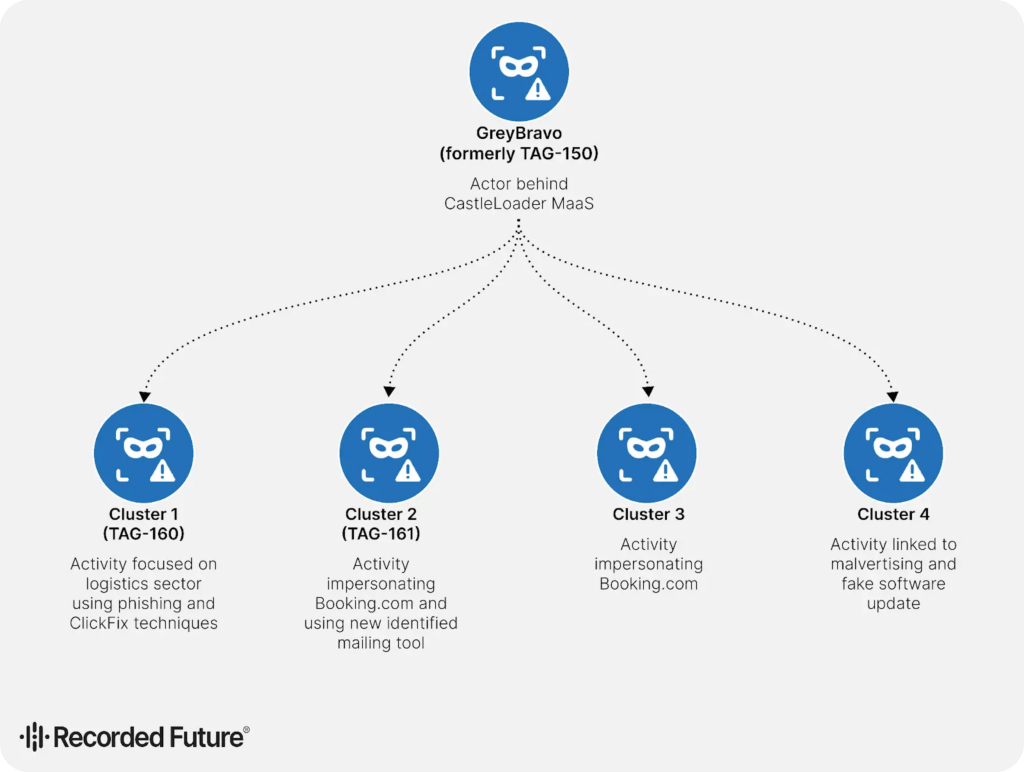

GrayBravo: quattro cluster operativi e un ecosistema CastleLoader in continua evoluzione

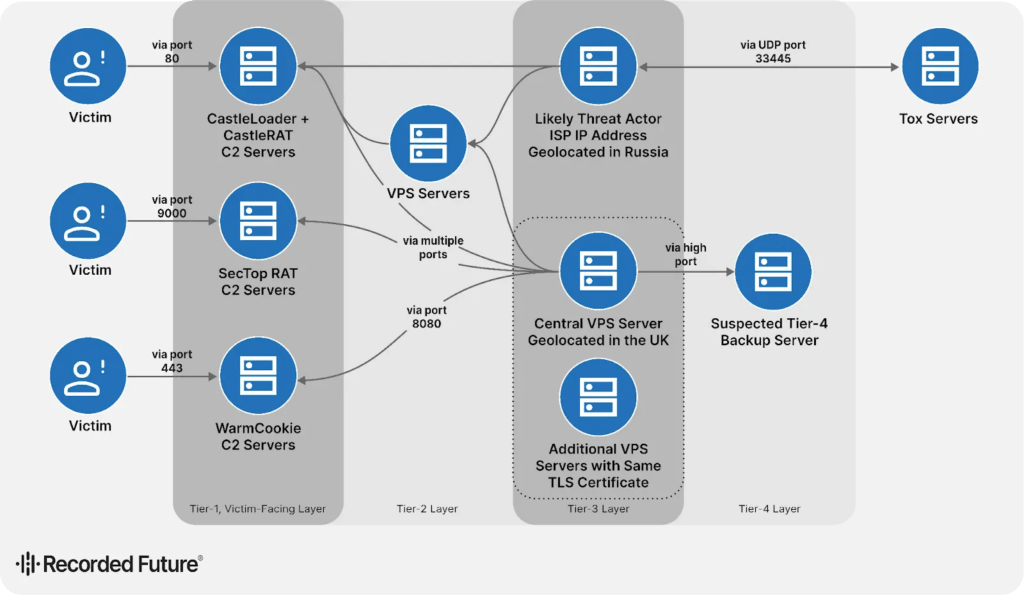

Secondo Insikt Group, GrayBravo opera attraverso quattro cluster di attività distinti, tutti accomunati dall’impiego di CastleLoader e da un’infrastruttura C2 a più livelli (Tier 1–4) progettata per resistenza e ridondanza.

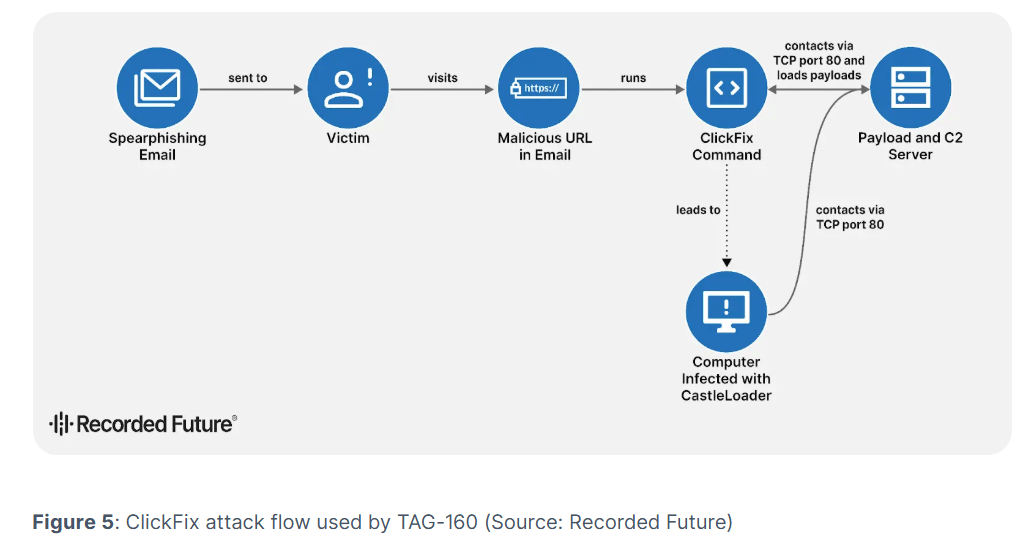

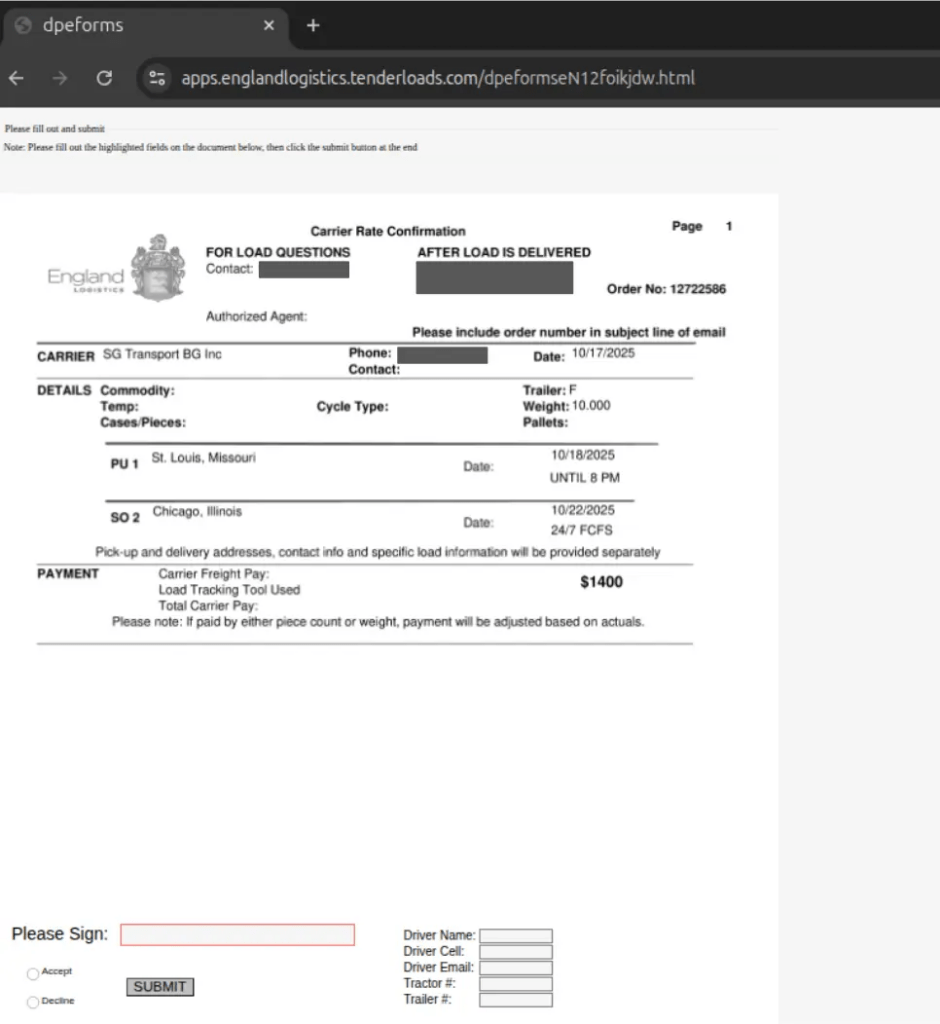

Il cluster TAG-160 colpisce il settore della logistica impersonando aziende e piattaforme come DAT e Loadlink. Gli attaccanti utilizzano campagne phishing molto credibili con link verso pagine che raccolgono informazioni e sfruttano ClickFix per eseguire loader in background tramite pythonw.exe. I payload includono CastleLoader, HijackLoader, Rhadamanthys e zgRAT, con sovrapposizioni infrastrutturali legate a ecosistemi come LummaC2.

Il cluster TAG-161, attivo da giugno 2025, replica le interfacce di Booking.com per distribuire CastleLoader e il downloader MaaS Matanbuchus, venduto a circa 9.000–14.000 euro al mese. Il gruppo utilizza tool di phishing ospitati su porte elevate, con pannelli per redirect, SMTP e invio massivo, spesso appoggiandosi a infrastrutture riconducibili a provider già associati a ransomware come BEARHOST.

Un terzo cluster totalmente indipendente replica anch’esso Booking.com ma utilizza profili Steam come dead drop per ospitare comandi PowerShell che scaricano CastleLoader da percorsi offuscati. Le infezioni comunicano con infrastrutture collocate su IP adiacenti, evidenziando una scelta deliberata per eludere correlazioni automatiche.

Il quarto cluster combina malvertising e falsi aggiornamenti software (installer Zabbix, RVTools) per distribuire CastleLoader e NetSupport RAT tramite MSI firmati con certificati EV legittimi ma compromessi. Il cluster sfrutta siti malevoli come wereatwar.com, con IP dedicati a NetSupport (per esempio 37.230.62.235) e tecniche di impersonificazione di brand noti.

Un’infrastruttura C2 complessa: RC4, domini sovrapposti e protocolli personalizzati

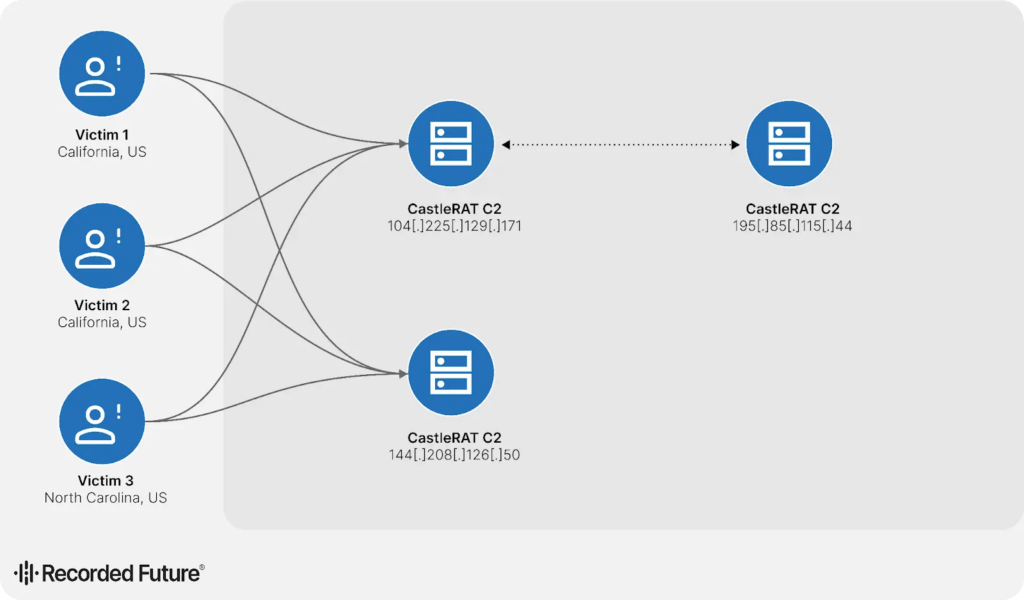

L’ecosistema GrayBravo è costruito con un approccio modulare e resiliente. CastleRAT esiste in varianti C e Python, utilizza un protocollo personalizzato crittato RC4 con chiavi da 16 byte e integra funzionalità come esecuzione comandi, trasferimento file, shell remota, screenshot e furto credenziali.

Molti campioni comunicano con domini registrati tramite email SOA simili, suggerendo una gestione centralizzata. L’uso di domini impersonati come oldspicenotsogood.shop rivela un approccio aggressivo alla brand imitation, mentre l’uso di IP correlati e dual-C2 handshake indica un’evoluzione mirata a garantire continuità operativa anche dopo burn pubblici.

Le vittime note comunicano con CastleRAT soprattutto dagli Stati Uniti, ma le infezioni includono università, aziende della logistica, hospitality e software house in diversi paesi.

ValleyRAT: la backdoor modulare che scende nel kernel

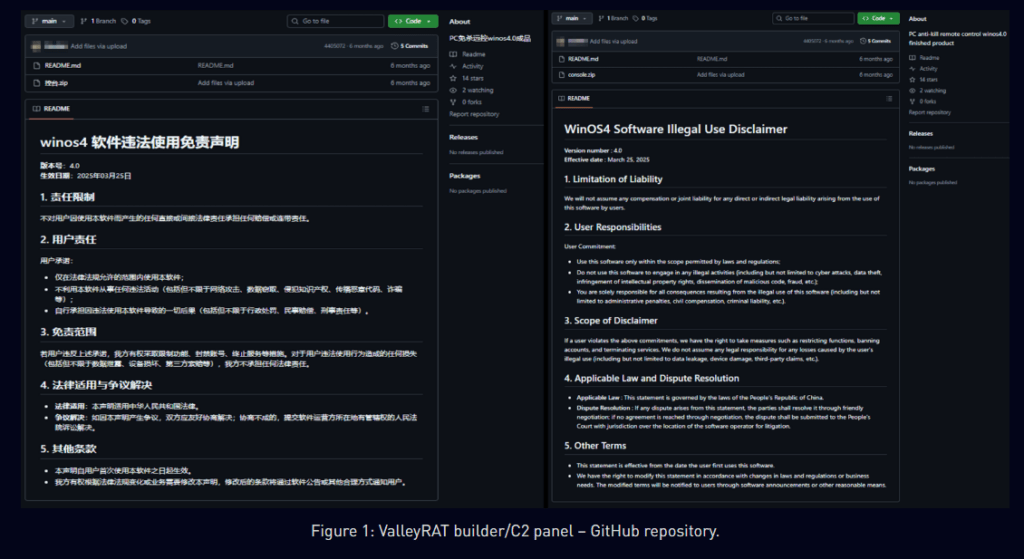

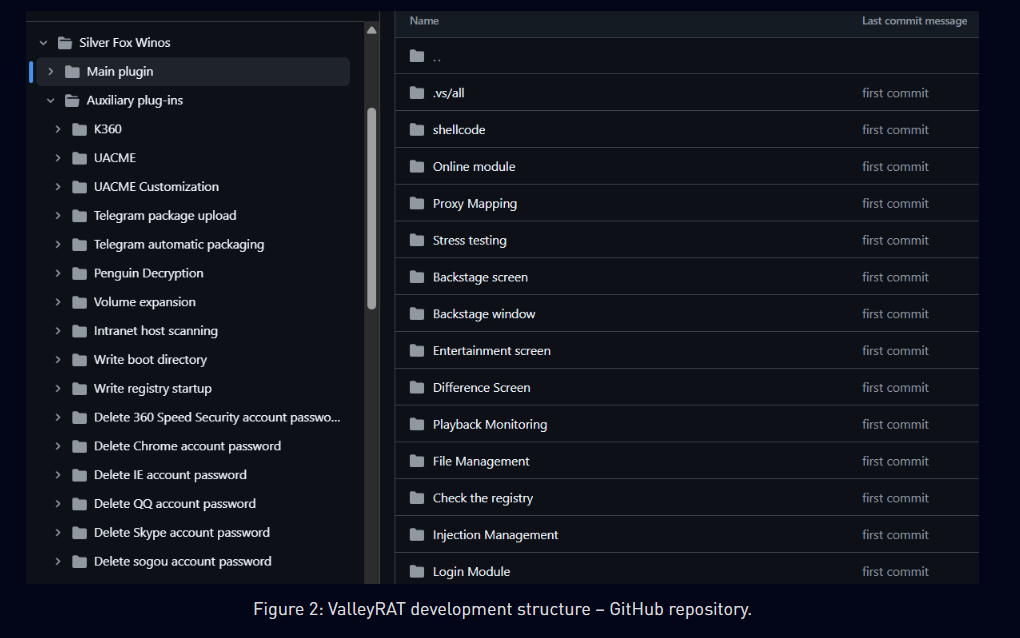

L’analisi di Check Point Research su ValleyRAT mette in luce una struttura estremamente complessa, con un builder 32-bit trapelato su GitHub nel marzo 2025 e un ecosistema di plugin più vasto di quanto riportato nelle prime analisi del 2023–2024.

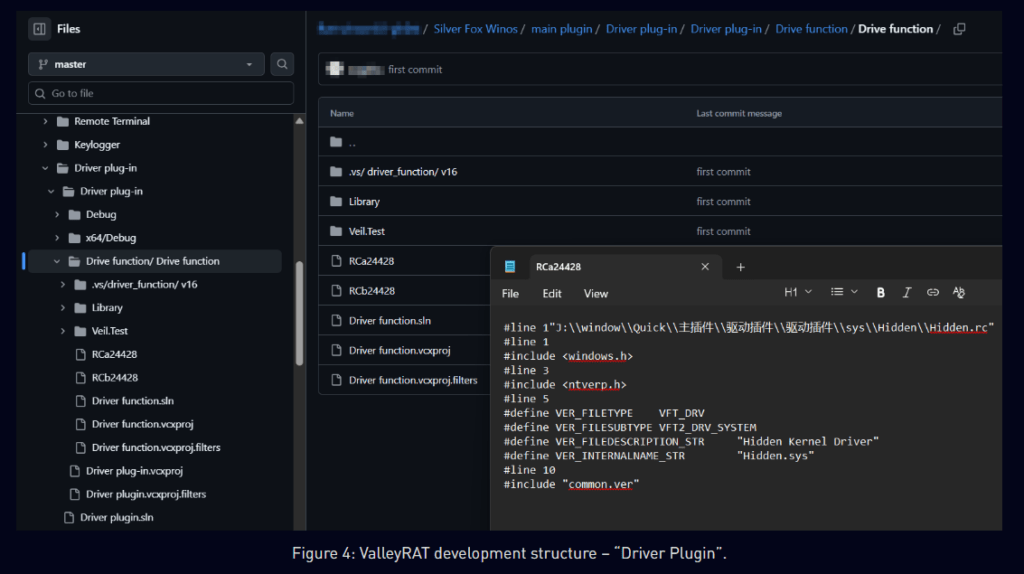

Il framework integra 19 plugin principali per funzionalità operative e una lunga lista di plugin ausiliari. Tra gli elementi più pericolosi vi è un rootkit kernel a 64-bit, basato sul progetto open-source “Hidden” e dotato di funzioni aggiuntive che gli permettono di:

- nascondere file, processi e chiavi di registro,

- manipolare traffico di rete,

- eseguire shellcode tramite APC injection,

- impersonare processi come dwm.exe tramite MalSeclogon,

- aggirare driver antivirus tramite blocco selettivo,

- persistere tramite servizi kernel e system-start.

Il rootkit si carica anche su Windows 11 con Secure Boot e HVCI attivi, grazie all’uso di certificati firmati prima del 2015 ancora considerati validi. Né Microsoft Defender né molte blocklist EDR rilevano il driver.

ValleyRAT: plugin, funzioni e capacità operative

I plugin di ValleyRAT coprono un raggio d’azione estremamente ampio: registrazione audio e video, keylogging, gestione file e processi, sessioni RDP-like, proxy inversi, comandi remoti, acquisizione schermo ad alta velocità e persino moduli DDoS.

Tra i più rilevanti:

Online Module – stage iniziale che esegue shellcode remoto.

Playback Monitoring – cattura audio.

Video View – streaming da webcam.

Difference Screen – controllo avanzato tipo RDP.

Keylogger – tasti, clipboard e credenziali.

Proxy Mapping – reverse proxy per movimenti laterali.

High-speed Screen – acquisizione schermo ad alta frequenza.

Driver Plugin – gestisce il rootkit kernel.

La presenza di plugin non inclusi nel builder, come moduli per bypass UAC, decrittazione browser e persistence tramite Group Policy, suggerisce l’esistenza di versioni private più complesse rispetto a quelle leakate.

Origini, intersezioni e implicazioni

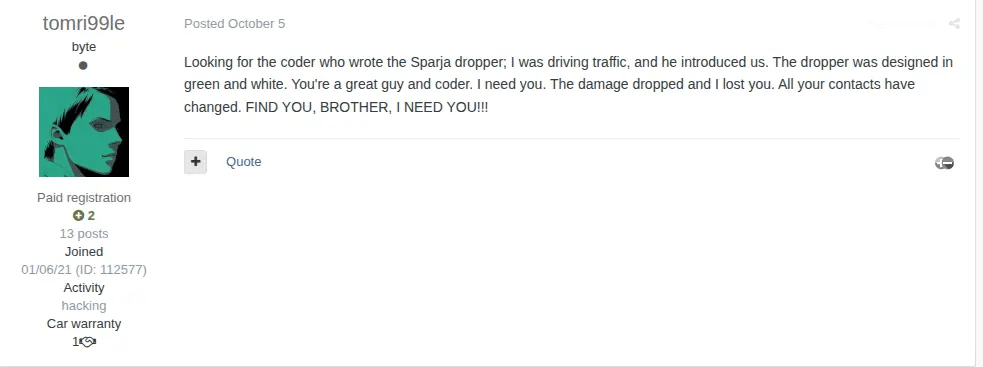

Gli analisti notano sovrapposizioni tra sviluppatori GrayBravo e un individuo noto come Sparja su Exploit Forums, attivo nella ricerca di dropper e loader già dal 2024. CSS condivisi e sovrapposizioni GitHub suggeriscono potenziali contatti con ecosistemi ransomware come Tramp e BlackBasta.

Per ValleyRAT, la concentrazione dell’85% dei campioni negli ultimi sei mesi indica un rapido aumento dell’adozione dopo la pubblicazione del builder. Le varianti rootkit analizzate – sette con certificati validi – indicano un ciclo di sviluppo stabile e ben finanziato.

Difendersi da GrayBravo e ValleyRAT: priorità immediate

Le organizzazioni devono:

- rafforzare la protezione contro il phishing mirato e il malvertising,

- monitorare indicatori associati a CastleLoader, CastleRAT e ai domini impersonati,

- implementare controlli comportamentali per rilevare attività kernel anomale,

- utilizzare regole YARA, Snort e Sigma basate sugli IoC pubblicati da Insikt e Check Point,

- segmentare le reti per mitigare lateral movement.

La crescente professionalizzazione del MaaS, unita alla disponibilità pubblica di builder modulari, rende essenziale adottare strategie di difesa multilivello per anticipare le evoluzioni degli attori.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.