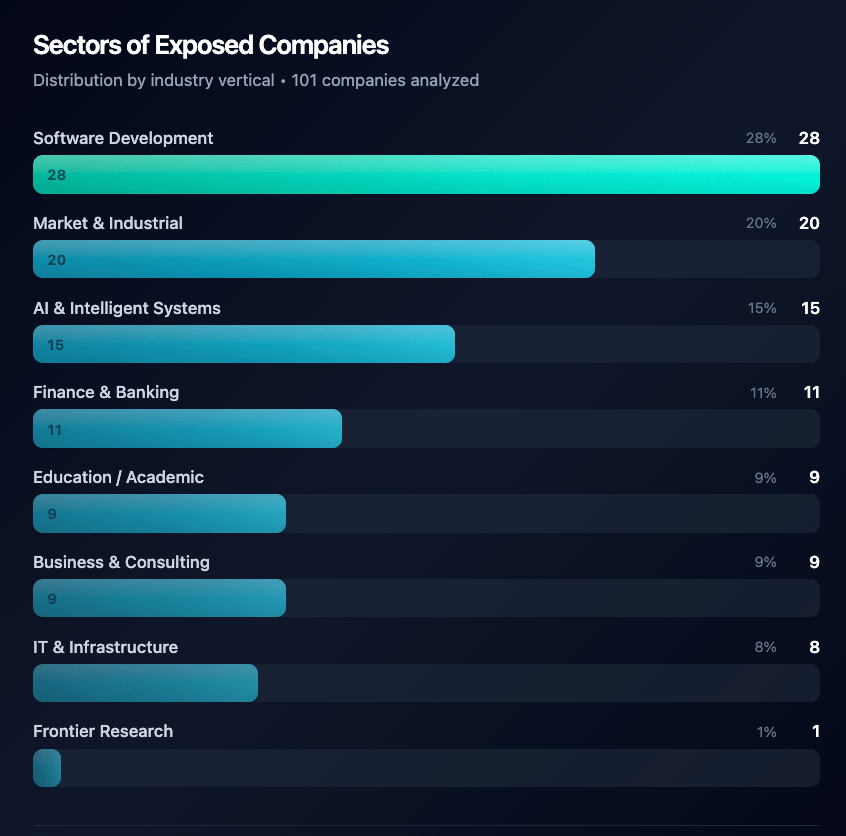

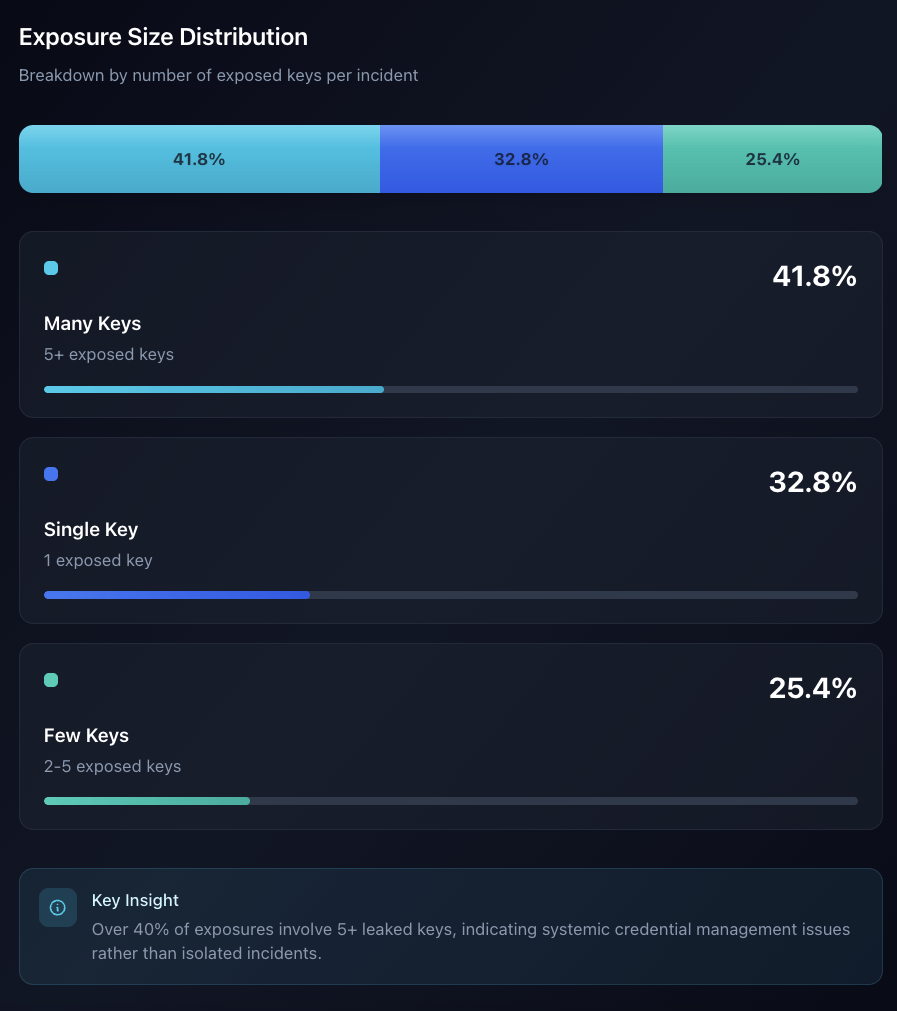

Un’analisi approfondita sulla sicurezza delle infrastrutture containerizzate ha scoperchiato una vulnerabilità sistemica critica all’interno di Docker Hub. La ricerca ha identificato oltre 10.000 immagini pubbliche contenenti segreti esposti, tra cui credenziali operative per sistemi di produzione, token API e chiavi crittografiche. Questo scenario espone oltre cento organizzazioni distinte, incluse entità appartenenti alla lista Fortune 500 e istituti bancari nazionali, a rischi di intrusione immediata. Il 42% delle immagini compromesse contiene cinque o più segreti, offrendo agli attaccanti un vettore di accesso privilegiato che bypassa le tradizionali difese perimetrali come l’autenticazione a più fattori.

Credenziali AI esposte e rischi emergenti

Il dato più allarmante emerso dalla scansione riguarda la massiccia esposizione di chiavi legate all’intelligenza artificiale. Quasi 4.000 segreti identificati concedono accesso a servizi come OpenAI, Gemini e Anthropic, evidenziando come l’adozione frenetica dell’AI stia superando le capacità di controllo dei dipartimenti di sicurezza. Questa categoria rappresenta ora la fetta più consistente delle vulnerabilità rilevate, superando persino le credenziali cloud tradizionali. Gli analisti hanno classificato meticolosamente i tipi di segreti esposti per comprendere l’entità del rischio.

Questa negligenza digitale trasforma le chiavi AI nel nuovo tallone d’Achille per le aziende, permettendo potenzialmente agli attaccanti di manipolare modelli, esfiltrare dati sensibili o consumare risorse computazionali costose a spese delle vittime.

Shadow IT e Supply Chain invisibile

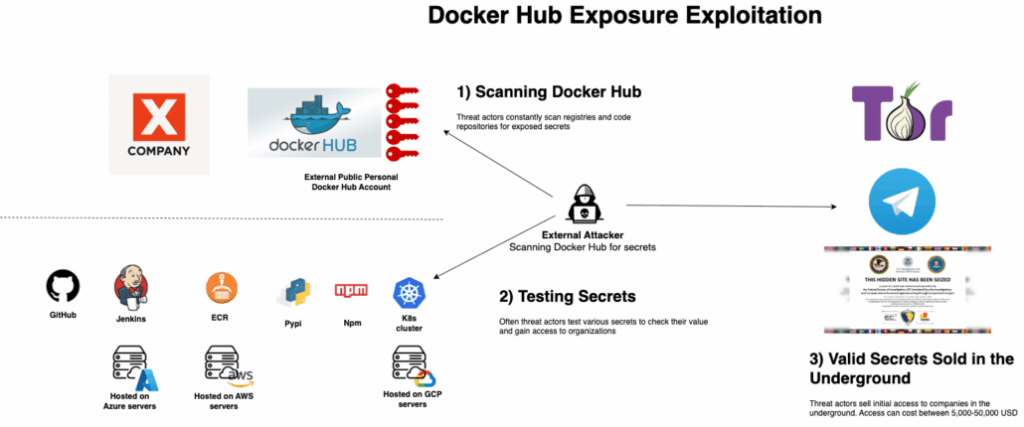

Una parte significativa delle esposizioni non proviene direttamente dagli account aziendali ufficiali, bensì da quello che viene definito Shadow IT. Molte leak sono state tracciate verso account personali appartenenti a dipendenti, contractor o freelance che operano al di fuori dei monitoraggi di sicurezza centralizzati. Un caso emblematico riguarda l’architetto software di una banca nazionale che ha esposto token critici in centinaia di immagini pubbliche caricate tramite un profilo privato. Anche quando i repository ufficiali sono blindati, le pratiche di sviluppo decentralizzate e l’uso di account personali per progetti “side” o test creano tunnel invisibili verso l’infrastruttura core dell’azienda, rendendo vani gli audit interni tradizionali.

Sicurezza SDLC e persistenza delle vulnerabilità

Il meccanismo di esposizione è spesso banale ma devastante: gli sviluppatori includono file .env o hard-codano credenziali in script Python e configurazioni Docker durante le fasi di build. Sebbene il 25% rimuova questi segreti dalle immagini entro pochi giorni, la ricerca sottolinea un fallimento critico nella gestione del ciclo di vita delle credenziali: il 75% delle chiavi esposte non viene mai revocato o ruotato. Questo significa che, anche dopo la pulizia dell’immagine, la “chiave della porta” rimane valida e in mano a chiunque l’abbia copiata, lasciando i sistemi vulnerabili per mesi o anni. Incidenti passati che hanno coinvolto giganti come Microsoft e Toyota dimostrano come una singola credenziale dimenticata possa compromettere interi ecosistemi, dai dati telematici dei veicoli agli accessi interni ai sistemi di intelligenza artificiale.

Mapping su MITRE ATT&CK

L’analisi tecnica della campagna di rilevamento ha permesso di mappare queste vulnerabilità sul framework MITRE ATT&CK, fornendo un quadro chiaro delle tattiche utilizzabili dagli attaccanti. L’esposizione garantisce un “Accesso Iniziale” tramite account validi (T1078) e compromissione della supply chain (T1195). Una volta dentro, l’esecuzione di codice avviene facilmente tramite interpreti di comando o shell Unix, facilitata dalla disponibilità di credenziali non sicure (T1552). L’impatto potenziale spazia dalla distruzione dei dati e stop dei servizi fino all’hijacking delle risorse per scopi illeciti come il cryptomining, confermando che oggi gli hacker preferiscono autenticarsi legittimamente usando chiavi rubate piuttosto che forzare sistemi complessi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.