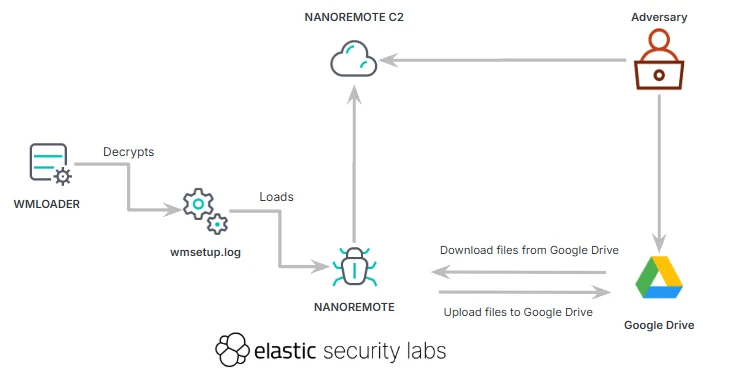

La scoperta avvenuta nell’ottobre 2025 da parte degli analisti di Elastic Security Labs segna un punto di svolta nelle minacce persistenti avanzate. Il protagonista di questa nuova ondata di attacchi si chiama NanoRemote, un backdoor per sistemi Windows a 64-bit che non si limita a infettare una macchina, ma ridefinisce il concetto stesso di camuffamento digitale. La minaccia si distingue per una caratteristica inquietante: la capacità di nascondere le proprie attività malevole all’interno del traffico dati legittimo di Google Drive, rendendo l’esfiltrazione di informazioni praticamente indistinguibile dalle normali operazioni lavorative quotidiane.

La catena di infezione e il ruolo del loader WMLOADER

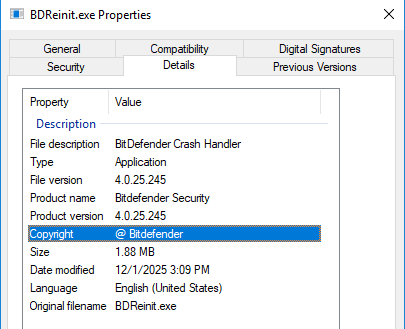

Tutto ha inizio con una strategia di inganno estremamente raffinata che punta a sfruttare la fiducia che gli utenti ripongono nei software di sicurezza. La catena di infezione viene innescata da un componente denominato WMLOADER. Questo eseguibile si presenta agli occhi del sistema e dell’utente come BDReinit.exe, un tool legittimo e conosciuto della suite Bitdefender. Tuttavia, un’analisi forense rivela immediatamente l’anomalia critica poiché la firma digitale del file risulta invalida. Nonostante questo segnale d’allarme, una volta avviato, il loader opera con una furtività chirurgica evitando di installarsi nel disco rigido e lasciando tracce indelebili, preferendo invece allocare silenziosamente memoria virtuale per preparare il terreno all’iniezione del codice malevolo.

La procedura di attivazione del malware ricorda i meccanismi di una cassaforte digitale a doppia mandata. Il codice inizialmente decifra uno shellcode interno utilizzando un algoritmo XOR rolling per poi andare alla ricerca di un file specifico chiamato wmsetup.log posizionato nella stessa directory. È solo in questo momento che avviene la vera metamorfosi in quanto il payload finale di NanoRemote viene decriptato utilizzando il robusto algoritmo AES-CBC con la chiave statica 3A5AD78097D944AC ed eseguito direttamente nella memoria volatile del computer. Questa tecnica “fileless” complica enormemente il lavoro dei team di sicurezza poiché al riavvio della macchina gran parte delle prove forensi svanisce nel nulla.

Architettura tecnica e comunicazione via cloud

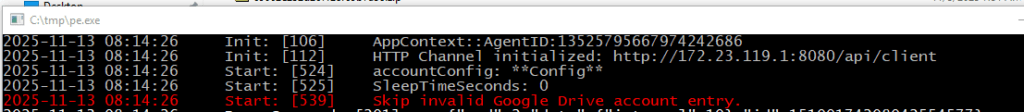

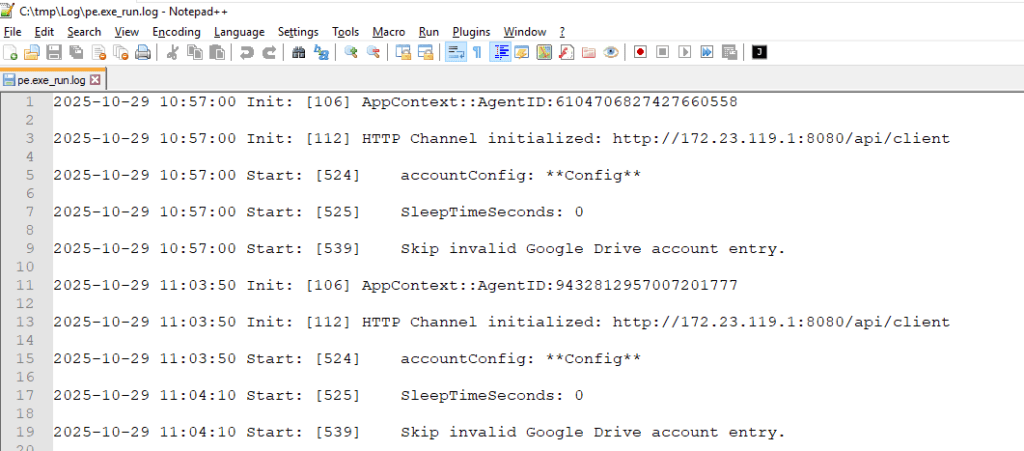

Una volta insediato nel cuore del sistema operativo, NanoRemote stabilisce la sua identità generando un GUID univoco per la vittima tramite un hash FNV, assicurandosi così di poter distinguere ogni singolo bersaglio infetto. La sua architettura è progettata per resistere agli errori integrando un gestore di eccezioni personalizzato che, in caso di malfunzionamento, genera automaticamente dei file di minidump con una nomenclatura specifica basata su data e ora permettendo agli sviluppatori del malware di fare debugging remoto sulle macchine compromesse.

Il vero colpo di genio criminale di NanoRemote risiede però nella sua modalità di comunicazione con il server di comando e controllo. Gli attaccanti hanno scelto di non utilizzare server sospetti bensì di abusare delle API ufficiali di Google Drive. Il malware si autentica tramite il protocollo OAuth 2.0 utilizzando credenziali configurate specificamente o recuperate dalle variabili d’ambiente del sistema infetto. Tutto il traffico in uscita viene prima compresso con Zlib e poi crittografato con una chiave AES dedicata rendendo il flusso di dati un tunnel cieco per chi osserva dall’esterno.

Le funzionalità operative e i comandi del backdoor

Le capacità operative di questo strumento di spionaggio sono vaste e preoccupanti. Il codice analizzato rivela la presenza di ventidue comandi distinti che trasformano il computer della vittima in una marionetta nelle mani degli hacker. NanoRemote è in grado di eseguire una ricognizione completa estraendo dal registro di sistema informazioni su utente e sistema operativo per poi passare a operazioni più invasive come la mappatura dei dischi e l’elenco dei file presenti nelle cartelle. La gestione dei file è sofisticata in quanto il malware gestisce code di upload e download verso il cloud di Google con la possibilità di mettere in pausa o annullare i trasferimenti per non saturare la banda e destare sospetti.

Dal punto di vista tecnico l’integrazione di librerie open source come Microsoft Detours e libPeConv dimostra un alto livello di ingegnerizzazione. L’uso di Detours permette al malware di agganciare funzioni critiche del sistema come ExitProcess impedendo ai software di sicurezza di terminare forzatamente il processo malevolo. Parallelamente libPeConv consente di caricare ed eseguire altri eseguibili direttamente dalla memoria bypassando i controlli che normalmente avvengono quando un nuovo programma viene lanciato dal disco.

Il legame con REF7707 e l’impatto aziendale

Le evidenze raccolte collegano strettamente questa minaccia alle attività del gruppo REF7707 e al precedente malware FinalDraft. La condivisione di porzioni di codice come le routine di hashing e la gestione della memoria suggerisce che ci troviamo di fronte a un’evoluzione diretta dello stesso arsenale di spionaggio. Tuttavia l’adozione dell’infrastruttura cloud per il comando e controllo rappresenta un salto di qualità che rende NanoRemote particolarmente insidioso per le infrastrutture Windows 10 Enterprise che risultano essere il bersaglio prediletto di questa campagna nel 2025.

Per i difensori delle reti aziendali la caccia a questa minaccia richiede un cambio di paradigma. Non basta più cercare file sospetti ma è necessario monitorare il comportamento delle applicazioni legittime e analizzare con attenzione le connessioni verso servizi cloud affidabili che mostrano pattern anomali. Indicatori come l’hash del loader fff31726d253458f2c29233d37ee4caf43c5252f58df76c0dced71c4014d6902 o le stringhe relative alle API di Google Drive diventano così le uniche tracce visibili per fermare un nemico che ha fatto dell’invisibilità la sua arma migliore.

Cos’è esattamente NanoRemote e perché è pericoloso?

NanoRemote è un sofisticato software malevolo di tipo backdoor identificato a fine 2025. La sua pericolosità risiede nella capacità di nascondersi nella memoria del computer senza lasciare file sul disco e nell’utilizzo dei servizi legittimi di Google Drive per rubare dati, rendendo il suo traffico quasi impossibile da distinguere dalle normali attività aziendali.

In che modo il malware riesce a ingannare l’utente iniziale?

L’attacco sfrutta una tecnica di camuffamento chiamata “masquerading”. Il file che avvia l’infezione, chiamato WMLOADER, si presenta visivamente come un componente ufficiale dell’antivirus Bitdefender, ma in realtà possiede una firma digitale contraffatta che installa il virus silenziosamente.

Chi sono i bersagli principali di questa minaccia?

Le analisi indicano che NanoRemote è stato progettato specificamente per operazioni di spionaggio industriale e furto dati. I target principali sono le postazioni di lavoro aziendali che utilizzano Windows 10 Enterprise, sfruttate dagli attaccanti per infiltrarsi nelle reti corporate e sottrarre informazioni sensibili.

Esiste un legame con altri virus conosciuti?

Sì, gli esperti di sicurezza hanno trovato forti corrispondenze nel codice tra NanoRemote e un altro malware noto come FinalDraft. Entrambi sono attribuiti allo stesso gruppo di spionaggio informatico, identificato con la sigla REF7707, che sta evolvendo le proprie armi digitali per renderle sempre più difficili da individuare.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.