Le vulnerabilità scoperte e le patch rilasciate nel 2025 delineano un panorama di minacce in rapida evoluzione, in cui Chrome, Windows, Docker Hub, Gogs, Gladinet, .NET e il protocollo PCIe rappresentano punti critici per la sicurezza di utenti e aziende. I problemi includono l’ottavo zero-day sfruttato attivamente in Chrome, i flash bianchi corretti in Windows Explorer, oltre diecimila immagini Docker con credenziali esposte, una zero-day operativa in Gogs, chiavi hard-coded in Gladinet, la flaw SOAPwn in .NET e tre debolezze nel protocollo PCIe. Le risposte tecniche dei vendor mostrano una difesa continua contro attacchi che colpiscono sia software consumer sia infrastrutture cloud e workload self-hosted. La richiesta di vigilanza costante e aggiornamenti immediati rimane un elemento centrale per mitigare rischi che si propagano rapidamente attraverso ecosistemi digitali interconnessi.

Windows 11: Analisi del Fix KB5072033 (Flash Bianchi)

Microsoft ha rilasciato un intervento correttivo mirato per risolvere un’anomalia grafica persistente in File Explorer su Windows 11, nota come il bug dei “flash bianchi”. Il problema si manifestava specificamente in modalità Dark Mode, causando un rendering errato (un flash bianco accecante) durante transizioni UI comuni: l’apertura di una nuova scheda, la visualizzazione dei dettagli di copia file, o lo switch tra le viste Home e Gallery. L’aggiornamento cumulativo KB5072033 porta le build del sistema operativo alle versioni 26200.7462 e 26100.7462. Tecnicamente, la patch rimuove le regressioni introdotte dal precedente aggiornamento opzionale KB5070311, ripristinando la coerenza del rendering DirectUI senza alterare le funzionalità core del sistema. Gli ingegneri di Redmond stanno monitorando la telemetria post-patch per verificare la compatibilità con temi di terze parti personalizzati.

Google Chrome: Bug Chromium 466192044 (8° Zero-Day)

Google ha confermato l’esistenza e lo sfruttamento attivo dell’ottavo exploit zero-day del 2025. La vulnerabilità, tracciata internamente come Chromium 466192044, risiede nel componente grafico del browser, specificamente nel renderer Metal della libreria open source ANGLE (Almost Native Graphics Layer Engine). Il difetto tecnico è un buffer overflow causato da un calcolo errato delle dimensioni della memoria quando viene processato il parametro GL_UNPACK_IMAGE_HEIGHT. Questo errore nella traduzione delle chiamate OpenGL ES può portare a corruzione dello heap, crash dell’applicazione e, negli scenari di exploit osservati, all’esecuzione di codice arbitrario (RCE). Google ha distribuito le patch correttive nei seguenti canali stabili:

- Windows e Linux: Build 143.0.7499.109

- macOS: Build 143.0.7499.110 Data la natura condivisa di LibANGLE, la vulnerabilità impatta l’intero ecosistema Chromium (inclusi Edge, Brave e Vivaldi), rendendo l’aggiornamento critico anche per browser non-Google.

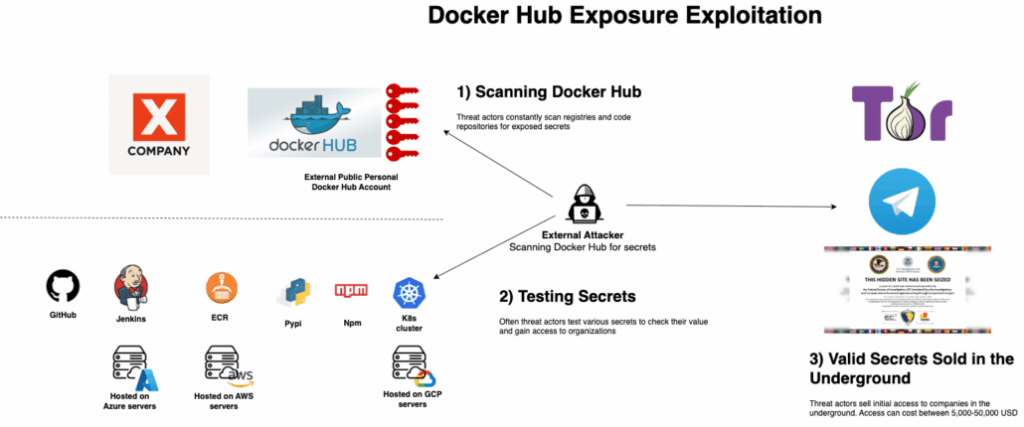

Docker Hub: Il disastro dei 10.000 Secret Leak

Una ricerca condotta da Flare ha esposto una falla sistemica nella sicurezza della supply chain dei container. Su Docker Hub, sono state identificate 10.456 immagini pubbliche contenenti credenziali hard-coded. L’analisi ha rivelato la presenza di token API critici, chiavi di produzione e configurazioni CI/CD in chiaro. Particolarmente allarmante è la scoperta di oltre 4.000 token legati a servizi di Intelligenza Artificiale (OpenAI, HuggingFace, Anthropic), spesso lasciati all’interno di file .env, script Python o manifest JSON/YAML dimenticati nel layer del file system del container. I dati tecnici evidenziano una persistenza pericolosa: nel 75% dei casi, le chiavi compromesse risultano ancora valide e attive anche dopo che l’immagine vulnerabile è stata rimossa o aggiornata, suggerendo una mancanza cronica di procedure di rotazione dei segreti (Secret Rotation) nelle pipeline DevOps.

Gogs: RCE via CVE-2025-8110

Il server Git self-hosted Gogs è sotto attacco attivo sfruttando la CVE-2025-8110 (CVSS 8.7). La vulnerabilità risiede nell’endpoint PutContents e permette a un attaccante autenticato di sovrascrivere file arbitrari sul server host. Il vettore di attacco prevede la creazione di un repository malevolo contenente symlink (collegamenti simbolici) manipolati che puntano a file di sistema critici (es. authorized_keys di SSH o file di configurazione).

Gli attaccanti stanno utilizzando questa falla per distribuire payload come Supershell, ottenendo shell reverse via SSH e garantendosi la persistenza laterale nei workload cloud. Al momento, si contano circa 1.400 istanze esposte pubblicamente, di cui 700 già compromesse. In assenza di una patch definitiva universale, la mitigazione consigliata è disabilitare la registrazione nuovi utenti e isolare l’istanza dalla rete pubblica.

Gladinet: Chiavi Hard-Coded e CVE-2025-11371

Un’analisi forense su Gladinet (piattaforma dietro soluzioni come CentreStack e Triofox) ha rivelato una vulnerabilità architetturale grave: l’uso di chiavi crittografiche statiche all’interno della libreria dinamica GladCtrl64.dll. La presenza di queste chiavi permette agli attaccanti di forgiare ticket di autenticazione validi, bypassando i controlli di accesso. L’attacco viene spesso concatenato con la CVE-2025-11371, una vulnerabilità di deserializzazione ViewState che conduce alla Remote Code Execution.

Indicatori di Compromissione (IoC): Gli amministratori devono scansionare i log IIS alla ricerca della stringa specifica vghpI7EToZUDIZDdprSubL3mTZ2 e monitorare richieste anomale verso l’endpoint /storage/filesvr.dn. Gladinet ha rilasciato la versione correttiva 16.12.10420.56791, ma è imperativo procedere anche alla rotazione manuale delle machine key via IIS Manager per invalidare eventuali ticket forgiati persistenti.

.NET e SOAPwn: Il ritorno della deserializzazione

I ricercatori di WatchTowr Labs SOAPwn, una tecnica di exploit che colpisce il framework .NET sfruttando il componente legacy ServiceDescriptionImporter. Il difetto risiede nella mancata validazione degli URL durante l’importazione di file WSDL. Un attaccante può forzare il server a processare un percorso file://, sovrascrivendo file locali con payload malevoli (spesso web shell ASPX). Questa vulnerabilità ha un impatto diretto su software enterprise diffusi come Barracuda RMM, Ivanti EPM e versioni non supportate di Umbraco 8, aprendo le porte anche ad attacchi di NTLM relaying.

Hardware: Vulnerabilità nel Protocollo PCIe IDE

A livello più basso, Intel ha divulgato tre debolezze intrinseche nel protocollo PCIe IDE (Integrity and Data Encryption), che impattano processori server di ultima generazione come Intel Xeon 6 e AMD EPYC 9005. Le falle consentono:

- Riordinamento del traffico PCIe senza controlli di integrità.

- Manipolazione dei timeout di completamento delle transazioni (completion timeouts).

- Lettura di dati “stantii” (stale data) dovuta a flush incompleti dei buffer. Sebbene lo sfruttamento richieda accesso fisico o privilegi kernel, la PCI-SIG ha pubblicato un erratum ufficiale e i vendor hardware stanno rilasciando aggiornamenti firmware UEFI urgenti per mitigare rischi di Denial of Service o leak di dati in ambienti High-Performance Computing (HPC).

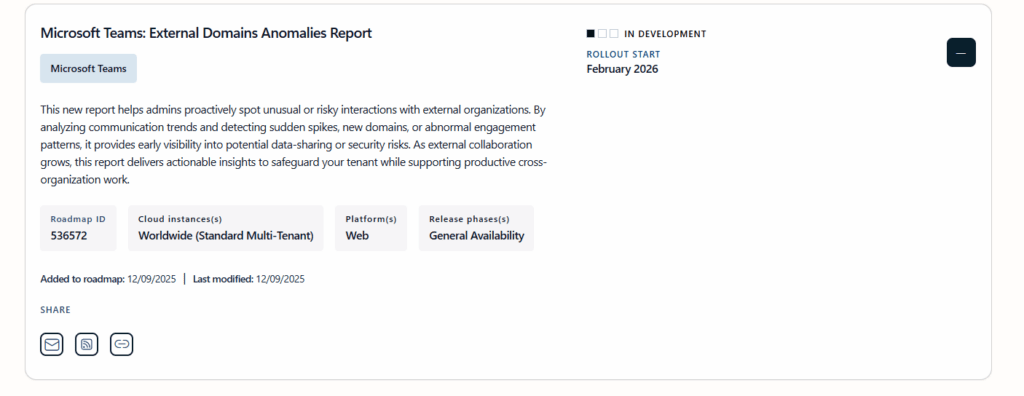

Microsoft Teams: External Domains Anomalies Report

Guardando al futuro immediato (febbraio 2026), Microsoft implementerà in Teams il nuovo External Domains Anomalies Report. Questo strumento di sicurezza proattiva utilizzerà l’analisi comportamentale per rilevare picchi anomali di traffico verso domini esterni sconosciuti, fornendo agli amministratori tenant un early warning system contro tentativi di esfiltrazione dati via chat o campagne di social engineering mirate.

FAQ – Domande Frequenti

Quali versioni di Chrome sono sicure contro lo zero-day ANGLE? È necessario aggiornare immediatamente alla versione 143.0.7499.109 su Windows/Linux e 143.0.7499.110 su macOS per mitigare il bug Chromium 466192044.

Come verificare se un container Docker è compromesso? Non esiste un tool unico, ma è essenziale scansionare le immagini alla ricerca di file .env residui e ruotare preventivamente tutte le chiavi API (specialmente OpenAI e AWS) presenti nelle immagini pubbliche, anche se rimosse.

Cosa fare se si usa Gogs in azienda? Disabilitare immediatamente la registrazione di nuovi utenti e limitare l’accesso all’interfaccia web solo tramite VPN o IP whitelist. Monitorare la presenza di nuovi repository sospetti creati da utenti sconosciuti.

L’aggiornamento Windows KB5072033 è obbligatorio? Non è classificato come “sicurezza critica”, ma è fortemente raccomandato per chi utilizza la modalità scura, in quanto risolve instabilità grafiche che possono impattare la produttività in File Explorer.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.