La la Pubblica Amministrazione italiana è sotto il tiro di una sofisticata campagna malevola che sta sfruttando la fiducia implicita nelle comunicazioni istituzionali per diffondersi a macchia d’olio. Gli attaccanti hanno compromesso diversi account email legittimi appartenenti a enti pubblici e li stanno utilizzando per inviare messaggi massivi ad altri dipendenti del settore, creando una catena di infezione difficile da arginare. Le email, spesso redatte in un misto di inglese e italiano per confondere i filtri antispam, presentano oggetti generici che invitano urgentemente alla revisione di documenti, nascondendo i destinatari in copia nascosta (CCN) per celare la vastità dell’invio. Ad oggi, almeno due amministrazioni hanno confermato ufficialmente la compromissione dei propri account, ma gli esperti temono che il perimetro dell’attacco sia ben più ampio.

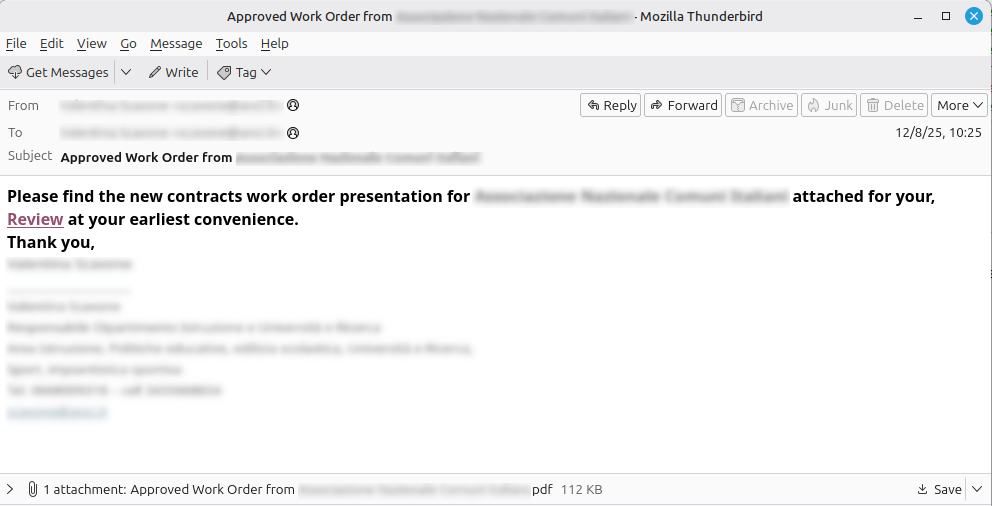

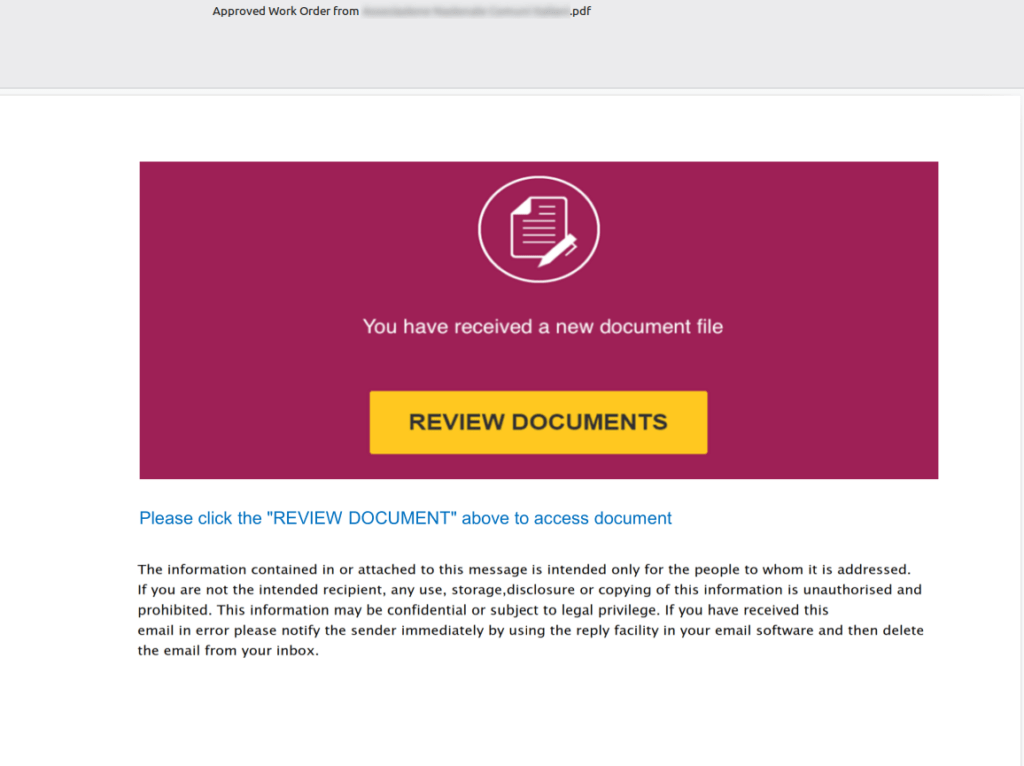

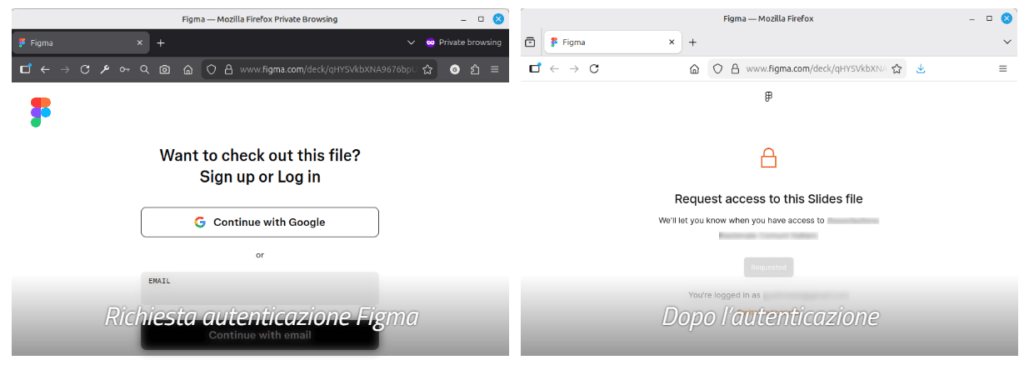

La tattica impiegata rappresenta un’evoluzione preoccupante del social engineering. L’esca è costituita da un allegato PDF apparentemente innocuo, che riproduce fedelmente una notifica di condivisione documenti. All’interno del file, un pulsante interattivo con la dicitura “REVIEW DOCUMENTS” non porta a un sito malevolo tradizionale, ma reindirizza la vittima verso una pagina reale di Figma, la nota piattaforma di design collaborativo. Qui, agli utenti viene richiesto di autenticarsi tramite le proprie credenziali email o account Google. Una volta effettuato il login, la vittima si trova in una sorta di “limbo digitale”, in attesa di un’approvazione che non arriverà mai, o viene esposta a ulteriori link dannosi. Questa strategia ibrida serve a due scopi principali: eludere i sistemi di sicurezza perimetrali che tendono a considerare affidabili i domini di piattaforme note come Figma e raccogliere silenziosamente indirizzi email, nominativi e potenzialmente credenziali valide per pianificare attacchi successivi ancora più mirati.

Cosa leggere

Tattiche e Vettori di Attacco

L’analisi tecnica della campagna rivela una pianificazione meticolosa che si articola in fasi sequenziali ben precise, rendendo l’attacco particolarmente insidioso. Il vettore primario è l’email di spear-phishing proveniente da mittenti interni compromessi, un fattore che abbassa drasticamente le difese psicologiche del destinatario. Il meccanismo di infezione inizia proprio con la compromissione di questi account “paziente zero“, che vengono poi utilizzati come teste di ponte per la propagazione massiva verso liste di contatti interni ed esterni. Il file PDF funge da elemento di transizione, spostando l’interazione fuori dal client di posta verso un ambiente web controllato indirettamente dagli attaccanti su Figma.

L’inganno visivo è il perno centrale della strategia: il PDF simula una notifica di sistema legittima, simile a quelle di OneDrive o SharePoint, per indurre il click istintivo. Il successivo reindirizzamento verso un progetto pubblico su Figma sfrutta la reputazione del dominio per bypassare i controlli di sicurezza, permettendo infine il data harvesting tramite la richiesta di accesso alla piattaforma. Questo abuso di strumenti legittimi, noto come tecnica “Living off the Land“, complica notevolmente la detection poiché il traffico verso servizi collaborativi come Figma è raramente bloccato dai firewall aziendali, permettendo agli attaccanti di operare indisturbati all’interno del perimetro di fiducia dell’organizzazione.

“Come riconoscere un allegato PDF malevolo: guida pratica“

Mitigazione e Indicatori di Compromissione

Le autorità competenti, tra cui il CSIRT Italia, si sono attivate immediatamente informando le amministrazioni colpite e segnalando i link abusivi tramite il canale “Report Abuse” di Figma per ottenerne la rimozione. Per le organizzazioni pubbliche, è fondamentale accreditarsi al Flusso IoC (Indicatori di Compromissione) ufficiale, dove sono stati resi disponibili gli hash dei file PDF malevoli e i domini specifici utilizzati nella campagna.

Per arginare questa minaccia, le strategie difensive devono essere implementate su più livelli senza indugio. È essenziale bloccare preventivamente gli hash dei PDF segnalati sui gateway di posta e istruire il personale a non cliccare su pulsanti “Review Document” contenuti in PDF non attesi, anche se provengono da colleghi apparentemente fidati. Inoltre, si raccomanda di verificare attentamente l’URL di destinazione prima di inserire qualsiasi credenziale e di attivare l’autenticazione a più fattori (MFA) robusta su tutti gli account istituzionali per limitare l’impatto di eventuali credenziali sottratte. Solo una combinazione di tecnologia e consapevolezza umana può fermare questa ondata di attacchi ibridi.

Come funziona la campagna malevola contro la PA?

Gli attaccanti usano account email compromessi di dipendenti pubblici per inviare email con allegati PDF. Questi PDF contengono un link che porta a una pagina su Figma, dove viene richiesto all’utente di autenticarsi, permettendo agli hacker di raccogliere dati o credenziali.

Perché viene utilizzato Figma in questo attacco?

Figma è una piattaforma legittima e affidabile. Usandola, gli attaccanti riescono spesso a bypassare i filtri di sicurezza aziendali che non bloccano il traffico verso questo dominio, aumentando le probabilità che la vittima clicchi sul link.

Cosa devo fare se ricevo un’email sospetta con un PDF?

Non aprire l’allegato e non cliccare su alcun link al suo interno. Segnala immediatamente l’email al reparto IT o sicurezza della tua amministrazione e cestina il messaggio.

Dove posso trovare gli indicatori di compromissione (IoC)?

Le Pubbliche Amministrazioni possono accedere agli IoC (come gli hash dei file malevoli) accreditandosi al Flusso IoC gestito dalle autorità di cybersicurezza nazionali, che distribuiscono aggiornamenti costanti per bloccare la minaccia.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.