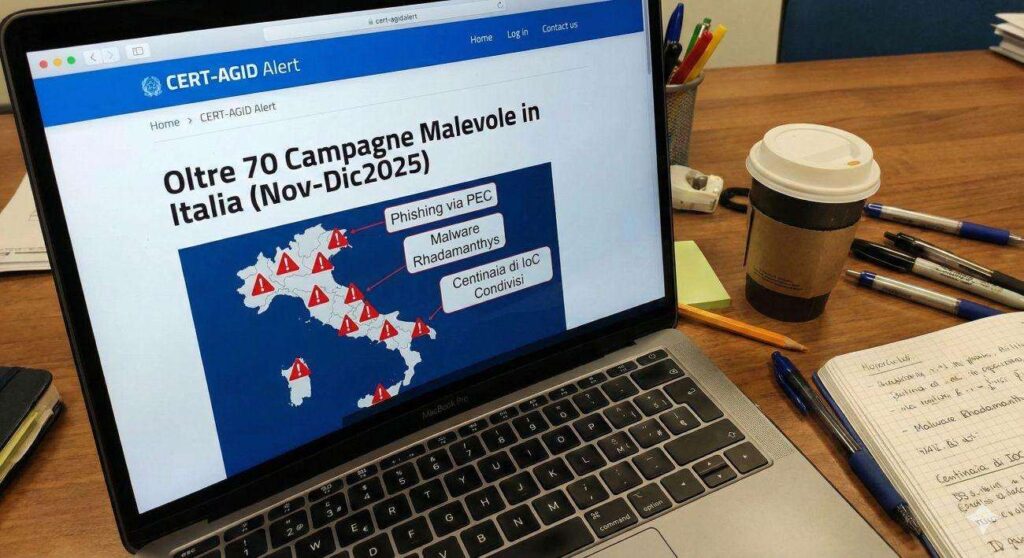

Il panorama della sicurezza informatica in Italia ha registrato un’intensa attività ostile nel periodo compreso tra la fine di novembre e le prime due settimane di dicembre. Secondo l’ultimo monitoraggio del Cert-Agid (Computer Emergency Response Team dell’Agenzia per l’Italia Digitale), sono state identificate e contrastate oltre 70 campagne malevole distinte. Di queste, circa la metà ha preso di mira specificamente organizzazioni e utenti italiani, mentre la restante parte, pur essendo di natura generica, ha avuto ripercussioni significative sul nostro territorio nazionale. Per fronteggiare questa ondata, l’agenzia ha estratto e condiviso con le strutture accreditate oltre 1.200 indicatori di compromissione (IoC), strumenti essenziali per aggiornare i sistemi di difesa e bloccare le minacce sul nascere.

Analisi delle settimane critiche

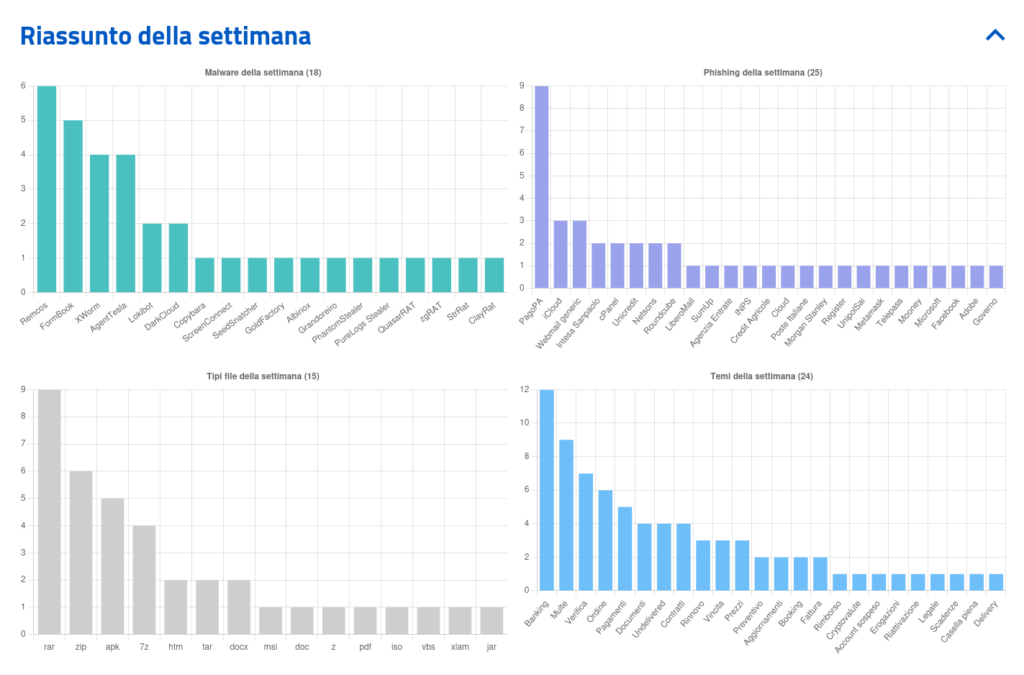

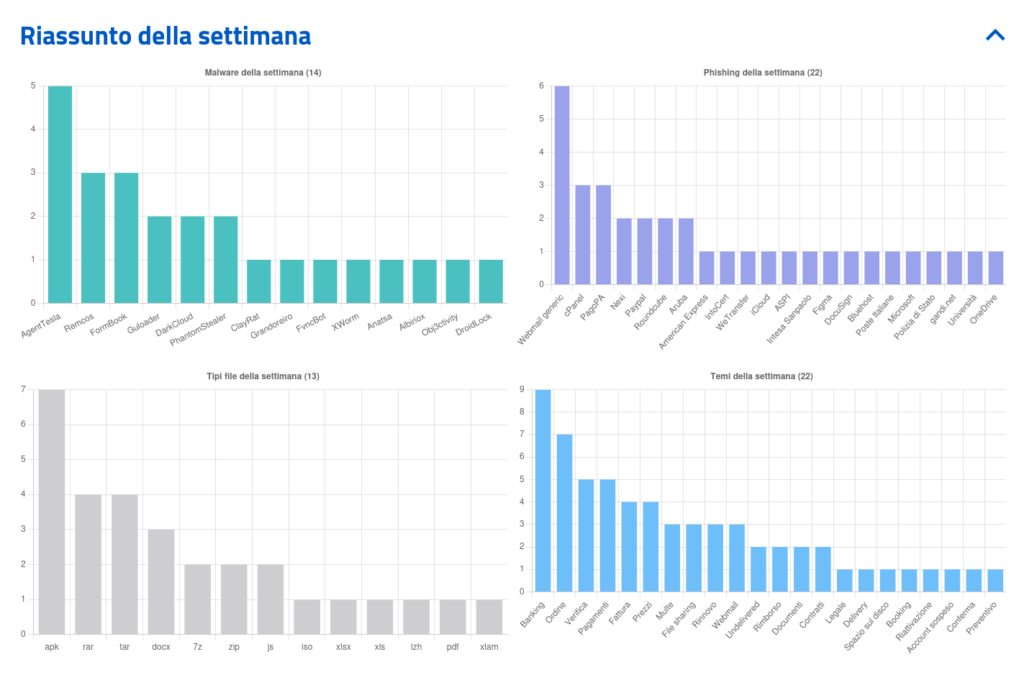

Nel dettaglio, la settimana dal 29 novembre al 5 dicembre ha visto l’emergere di 38 campagne, con una netta prevalenza di attacchi mirati all’Italia (21 su 38). La settimana successiva, dal 6 al 12 dicembre, ha mantenuto un ritmo serrato con 37 nuove campagne rilevate. Un trend preoccupante che emerge da questi dati è l’abuso sistematico della Posta Elettronica Certificata (PEC).

Gli attaccanti stanno compromettendo account PEC legittimi per inviare email di phishing e malware, sfruttando la fiducia implicita che gli utenti ripongono in questo canale di comunicazione ufficiale. Questa tecnica aumenta drasticamente il tasso di successo degli attacchi, rendendo molto più probabile l’apertura degli allegati o il click sui link malevoli.

Malware: il dominio di Rhadamanthys e GuLoader

Sul fronte del malware, il protagonista indiscusso di questo periodo è stato Rhadamanthys, un infostealer sofisticato progettato per sottrarre credenziali e dati sensibili. La sua diffusione è stata facilitata dall’uso di GuLoader, un “loader” avanzato capace di eludere molti antivirus tradizionali e di scaricare il payload finale solo una volta verificato l’ambiente della vittima.

Le tattiche di infezione sono state variegate ma efficaci:

- Email a tema “Pagamenti” e “Legale”: Messaggi che simulano fatture insolute o comunicazioni giudiziarie urgenti.

- Allegati PDF e XLSX: File che, una volta aperti, avviano catene di infezione tramite macro o link esterni.

- AgentTesla difettoso: È stata rilevata anche una variante del noto spyware AgentTesla che, pur essendo presente negli allegati, in alcuni casi non ha generato traffico di rete a causa di errori nella configurazione degli attaccanti, limitandone fortunatamente l’impatto.

Malware via PEC: come proteggersi

Phishing e Smishing: l’evoluzione delle trappole

Il phishing continua a evolversi, spostandosi sempre più verso i dispositivi mobili. Il Cert-Agid ha segnalato un aumento delle campagne di smishing (phishing via SMS), spesso camuffate da comunicazioni di istituti bancari come Intesa Sanpaolo o servizi di spedizione come DHL e Poste Italiane. Questi messaggi invitano l’utente a cliccare su link per “sbloccare un conto” o “riprogrammare una consegna”, portando invece al download di malware mobile come Irata e SpyNote, specializzati nel furto di codici bancari e intercettazione degli SMS di autenticazione a due fattori (2FA).

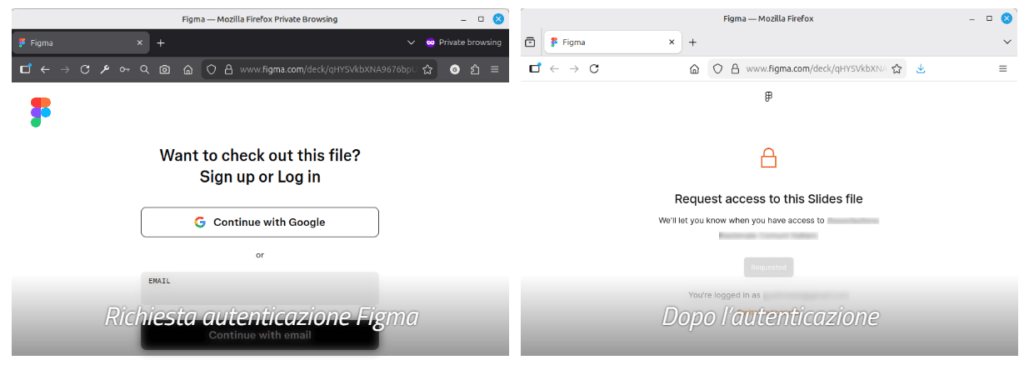

Particolarmente insidiosa è la tecnica che sfrutta piattaforme legittime come Figma. In alcune campagne rivolte alla Pubblica Amministrazione, le vittime venivano reindirizzate su pagine reali di Figma tramite link contenuti in PDF, dove veniva loro richiesto di autenticarsi, permettendo agli attaccanti di raccogliere credenziali in un ambiente apparentemente sicuro e trusted.

Mitigazione e Risposta

Di fronte a questa minaccia persistente, la condivisione delle informazioni è l’arma più potente. Il Cert-Agid raccomanda a tutte le organizzazioni pubbliche e private di accreditarsi ai flussi di IoC per ricevere aggiornamenti in tempo reale. Le misure di difesa devono includere:

- Blocco degli IoC: Implementare subito gli hash dei file e i domini malevoli segnalati nei firewall e gateway email.

- Formazione continua: Istruire il personale a diffidare anche delle PEC se contengono richieste insolite o allegati non attesi.

- Protezione Mobile: Installare soluzioni di sicurezza anche sugli smartphone aziendali per contrastare lo smishing.

L’attività di monitoraggio prosegue senza sosta, con l’obiettivo di anticipare le mosse degli attaccanti che, come dimostrano queste settimane, non smettono mai di affinare le loro armi digitali.

Quali sono state le minacce principali rilevate dal Cert-Agid?

Tra fine novembre e inizio dicembre, le minacce principali sono state il malware Rhadamanthys veicolato tramite GuLoader, campagne di phishing via PEC compromesse e un aumento dello smishing (SMS fraudolenti) a tema bancario.

Perché gli attacchi via PEC sono così pericolosi?

La PEC (Posta Elettronica Certificata) è considerata un canale ufficiale e sicuro. Quando gli attaccanti compromettono un account PEC reale, le loro email di phishing superano facilmente i filtri antispam e godono della fiducia immediata del destinatario, aumentando la probabilità di successo dell’attacco.

Cosa devo fare se ricevo una PEC sospetta?

Anche se proviene da un indirizzo PEC apparentemente legittimo, se la comunicazione è inattesa o richiede azioni urgenti (come pagamenti o apertura di allegati), non cliccare nulla. Verifica l’autenticità contattando il mittente attraverso un altro canale ufficiale (telefono o sito web).

Come posso proteggere la mia organizzazione?

È fondamentale accreditarsi ai flussi IoC del Cert-Agid per ricevere gli indicatori di compromissione da bloccare. Inoltre, implementare l’autenticazione a più fattori (MFA), formare i dipendenti sul riconoscimento del phishing e mantenere aggiornati i sistemi di sicurezza endpoint e mobile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...